什么?安检门也能被入侵利用

上周一份关于安检门的漏洞文章在思科Talos的博客上被披露,其中包含漏洞的CVE编号和漏洞利用详情。思科Talos是作为思科安全情报的主要发掘提供团队,为思科的安全研究和安全产品服务提供了强大的后盾支持。

Talos的安全研究人员 Matt Wiseman 在美国金属探测器制造商GARRETT(盖瑞特)的产品中发现了总共九个软件漏洞并获取的相应的CVE编号,

根其漏洞的特性和破坏性可分为以下三类

代码执行:

TALOS-2021-1353 (CVE-2021-21901)、TALOS-2021-1355 (CVE-2021-21903) 、未授权即可利用

TALOS-2021-1357 (CVE-2021-21905 和 CVE-20261-2190) 是堆栈溢出缓冲区

目录遍历/文件操作:

TALOS-2021-1356 (CVE-2021-21904)、 TALOS-2021-1358 (CVE-2021-21907)、 TALOS-2021-1359 (CVE-2021-21908 和 CVE-20291-21907)

允许经过身份验证通过遍历目录漏洞有条件地读取、写入和删除设备上的文件 。

条件竞争:

TALOS-2021-1354 (CVE-2021-21902),条件竞争导致的用户劫持

这是通过网络公开的命令行实用程序身份验证阶段的条件竞争漏洞,当攻击者成功利用此漏洞后可劫持经过身份验证的用户的会话,当会话被劫持时,攻击者拥有被劫持用户的所有权限。

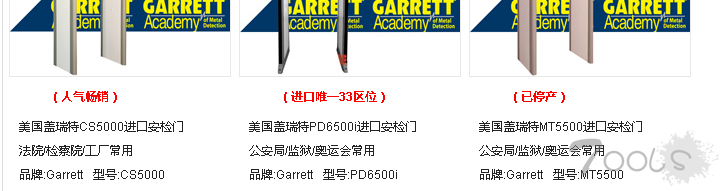

根据报告文章所提到的厂商是由美国著名的金属探测器制造商GARRETT(盖瑞特)公司生产的产品,其产品销售给学校、法院、监狱、机场、体育和娱乐场所,以及各种政府设备。

在国内的销售商官网上甚至可以看到一些关键基础设施常用等宣传。

在报告中指出漏洞主要集中在 Garrett iC模块上。该模块为Garrett公司旗下两款流行的安检门(Garrett PD 6500i和Garrett MZ 6100),不过讲道理,其他型号的安检门如果使用了该 iC 模块 CMA 5.0 版应该都有可能存在相同的安全漏洞。

攻击者可以通过向设备发送特制数据包来触发的漏洞,当漏洞利用成功时攻击者可以操纵该模块远程监控安检门的统计数据,例如是否触发了警报或有多少访客经过。他们还可以更改配置,例如更改设备的灵敏度级别,这可能会给依赖这些金属探测器的用户带来安全风险。想象了一下还是可能存在一些有趣的攻击场景的,所以如果企业/客户有使用该厂商的产品闲着了也可以进行漏洞检测。

有漏洞并不可怕,毕竟年年岁岁花相似,岁岁年年洞不同;可怕的是当漏洞爆发了还一无所知毫无动作而为未来某天的入侵事情埋下了一个可能。

漏洞的利用详情在报告的超链中可以进行学习,下面给出传送门方便感兴趣的小伙伴进行深入研究,

传送门: https://blog.talosintelligence.com/2021/12/vuln-spotlight-garrett-metal-detector.html :传送门

评论3次

是得接触到内网才有机会吧...?

嗯对,是内网。可我最近在学路由器的时候有学到从物联网到内网的攻击也不遥远学xi到一个经典案例是 摄像头未做安防可物理接触,攻击者直接拔了摄像头上的网线连入内网, 交换机跨网段直接打穿2333,这是老师讲的某电网案例

这个牛! 那这个防御是 检测线有没有分出去 还是 看流量特征手工分析

是得接触到内网才有机会吧...?

嗯对,是内网。 可我最近在学路由器的时候有学到从物联网到内网的攻击也不遥远 学xi到一个经典案例是 摄像头未做安防可物理接触,攻击者直接拔了摄像头上的网线连入内网, 交换机跨网段直接打穿2333,这是老师讲的某电网案例.gif)

.gif)

是得接触到内网才有机会吧...?