新的KCodes NetUSB错误影响了来自不同供应商的数百万台路由器

新的KCodes NetUSB错误影响了来自不同供应商的数百万台路由器

网络安全研究人员详细介绍了KCodes NetUSB组件中的一个高严重性缺陷,该组件已集成到Netgear,TP-Link,Tenda,EDiMAX,D-Link和Western Digital等数百万最终用户路由器设备中。

KCodes NetUSB是一个 Linux 内核模块,它使本地网络上的设备能够通过 IP 提供基于 USB 的服务。插入基于 Linux 的嵌入式系统(例如路由器)的打印机、外部硬盘驱动器和闪存驱动器可通过驱动程序通过网络获得。

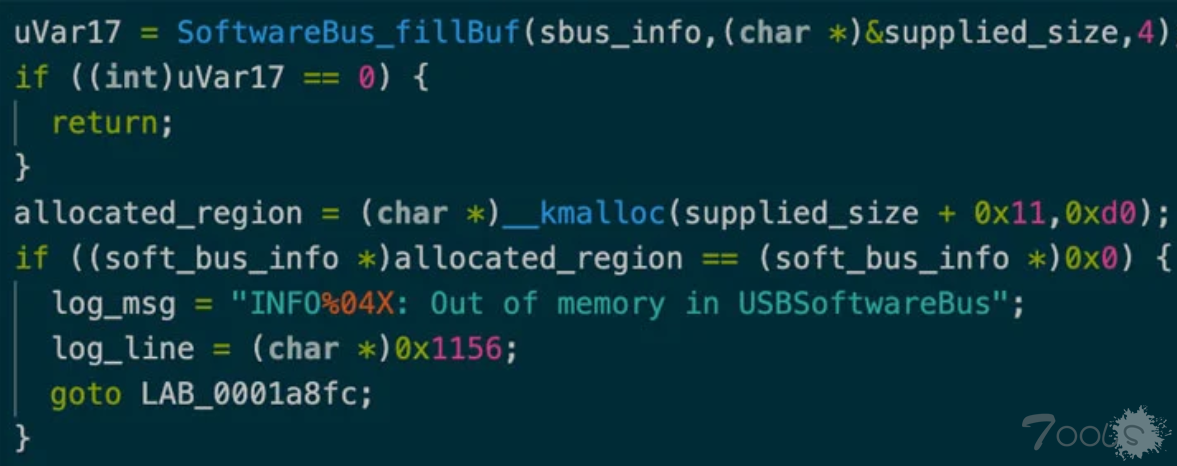

CVE-2021-45608(CVSS分数:9.8),作为安全漏洞的跟踪,与缓冲区溢出漏洞有关,如果成功利用,可能允许攻击者在内核中远程执行代码并执行他们选择的恶意活动,根据SentinelOne与黑客新闻共享的一份报告。

这是近年来修补的一系列NetUSB漏洞中的最新一个。2015年5月,SEC Consult的研究人员披露了另一个缓冲区溢出漏洞(CVE-2015-3036),该漏洞可能导致拒绝服务(DoS)或代码执行。

KCodes NetUSB Bug

然后在2019年6月,思科Talos泄露了NetUSB中两个弱点(CVE-2019-5016和CVE-2019-5017)的详细信息,这些弱点可能允许攻击者不恰当地强制选定的Netgear无线路由器泄露敏感信息,甚至使攻击者能够远程执行代码。

在2021年9月20日向KCodes负责任地披露后,这家台湾公司于11月19日向所有供应商发布了补丁,之后Netgear发布了包含漏洞修复的固件更新。

SentinelOne没有发布概念验证(PoC)代码,因为其他供应商仍在发布更新过程中。但这家网络安全公司警告说,尽管涉及技术复杂性,但仍有可能在野外出现漏洞利用,因此用户必须应用修复程序来减轻任何潜在风险。

"由于此漏洞位于许可给各种路由器供应商的第三方组件中,因此解决此问题的唯一方法是更新路由器的固件,如果有可用的更新,"研究人员Max Van Amerongen说。"重要的是要检查您的路由器不是报废模型,因为它不太可能收到此漏洞的更新。

评论0次