亚马逊 Alexa 可以通过来自自己扬声器的命令被劫持

伦敦大学皇家霍洛威学院的信息安全研究人员表示,如果没有关键更新,亚马逊 Alexa 设备可能会自行唤醒并开始执行远程攻击者发出的音频命令。

伦敦大学皇家霍洛威学院的信息安全研究人员表示,如果没有关键更新,亚马逊 Alexa 设备可能会自行唤醒并开始执行远程攻击者发出的音频命令。

通过利用现已修补的漏洞,可以访问智能扬声器的恶意人员可以向自己或附近的其他智能扬声器广播命令,从而允许所述不法分子启动“家庭内的智能设备,购买不需要的物品,篡改 [with]链接日历并窃听 [合法] 用户。”

这些是 RHUL 研究人员 Sergio Esposito 和 Daniele Sgandurra 与意大利卡塔尼亚大学的 Giampaolo Bella 合作的发现。 他们发现了该漏洞,绰号为 Alexa vs Alexa (AvA),将其描述为“命令自发漏洞”。

研究人员说:“当设备本身复制的音频文件包含语音命令时,就会发生 Echo 设备的自我激活。”

两人表示,他们已确认 AvA 影响了第三代和第四代( 最新版本,于 2020 年 9 月首次发货 )Echo Dot 设备。

触发攻击就像使用支持 Alexa 的设备开始向自己播放精心制作的音频文件一样简单,研究人员 在他们的论文中 可以将其托管在可由 Amazon Echo 调谐的互联网广播电台上。 在这种情况下,恶意人员只需调整互联网广播电台(本质上是一个命令和控制服务器,在 infosec argot 中)即可实现对设备的控制。

执行攻击需要利用 Amazon Alexa Skills。 正如亚马逊解释的那样,“这些应用程序可以帮助您使用 Alexa 做更多事情。您可以使用它们来玩游戏、收听播客、放松、冥想、订购食物等等。”

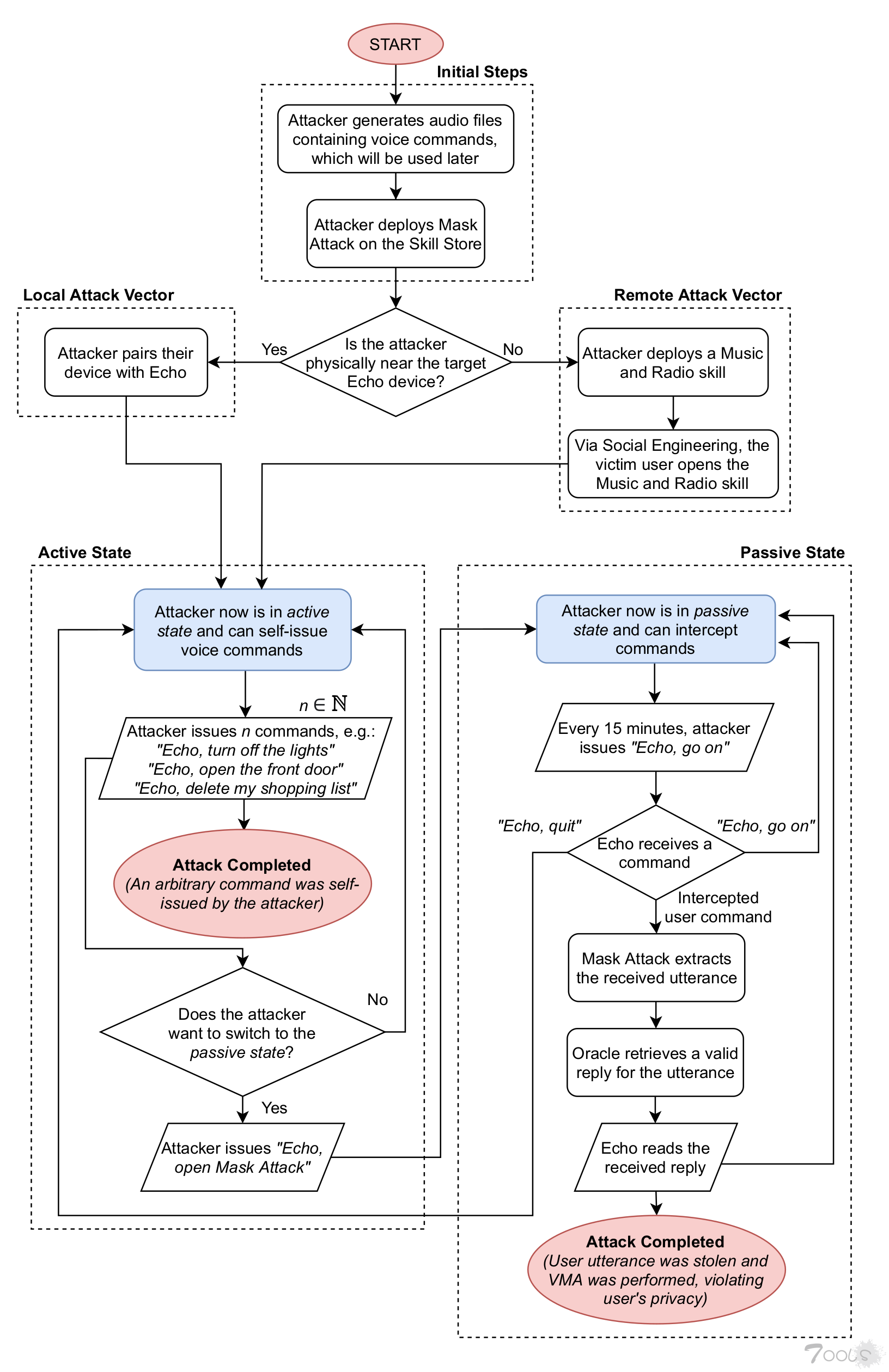

这是论文中关于如何实现 AvA 技术的流程图:

如您所见,这是一种绕过设备某些安全性的巧妙方法,具体取决于具体情况。 例如,如果您诱骗受害者运行播放恶意互联网广播电台的技能,这是一种控制某人的 Alexa 盒子的新方法。

研究团队之一的 Sergio Esposito 告诉 The Register ,语音合成标记语言 (SSML) 为他们提供了另一种利用技能的途径,与无线电流媒体方法不同。 他解释说:“例如,这是一种允许开发人员编程 Alexa 在某些情况下如何说话的语言。SSML 标签可以表示 Alexa 会低声说话,或者可能带着愉快的心情说话。”

他告诉我们,一个 SSML 中断标签允许 Alexa 读出的脚本中听起来自然的停顿时间延长到一个小时,这意味着 Alexa 不再监听用户的输入:“因此,攻击者可以使用这个监听功能来设置一个社交工程场景,其中该技能假装是 Alexa,并像 Alexa 一样回复用户的话语。”

任何人都可以创建新的 Alexa Skill 并将其发布到 Alexa Skill 商店; 例如,在简要回顾亚马逊英国的技能商店时, The Register 发现 了一项技能,该技能读出了印度北部一所高中的午餐菜单。 技能不需要任何特殊权限即可在支持 Alexa 的设备上运行,尽管亚马逊表示它会在让它们上线之前对其进行审查。

Alexa,换掉亚马逊批准用于恶意软件的代码......安装的技能可以欺骗他们的用户

黑客设法——只是——将 Amazon Echoes 变成窥探设备

闪耀:Boffins 用无声的激光注射命令让 Alexa 和她的语音控制助手亲属眼花缭乱

亚马逊、谷歌将蓝牙漏洞疫苗注入 Echo、Home AI 伙伴

Esposito 告诉我们,亚马逊修补了大多数漏洞,除了蓝牙配对设备可以通过易受攻击的亚马逊 Echo 扬声器播放精心制作的音频文件的漏洞。 那里的威胁模型涉及一个恶意的人离扬声器足够近(蓝牙范围约为 10m); 在这种情况下,您可能会遇到比能够远程打开洗碗机更大的问题。

一个特别是被跟踪为 CVE-2022-25809 被分配了中等严重性。 美国国家漏洞数据库条目将其描述为“音频输出的不正确中和”,并表示它影响了“第 3 代和第 4 代 Amazon Echo Dot 设备”,允许“通过恶意‘技能’在这些设备上执行任意语音命令。远程攻击者)或通过配对恶意蓝牙设备(在物理上接近的攻击者的情况下),也就是‘Alexa vs Alexa (AvA)’攻击。”

启用 Alexa 的设备在连接到互联网时会自动接收软件更新。 据亚马逊称,您还可以使用 Alexa 本身更新 Echo 设备的最新软件版本。

“比如说,‘检查软件更新’以在你的 Echo 设备上安装软件,”供应商 建议 。

研究人员将于 5 月在 AsiaCCS 会议上展示他们的发现,但好奇的读者可以在他们的 网站 。

我们已经要求亚马逊发表评论,如果它做出回应,我们会更新这篇文章。

通过利用现已修补的漏洞,可以访问智能扬声器的恶意人员可以向自己或附近的其他智能扬声器广播命令,从而允许所述不法分子启动“家庭内的智能设备,购买不需要的物品,篡改 [with]链接日历并窃听 [合法] 用户。”

这些是 RHUL 研究人员 Sergio Esposito 和 Daniele Sgandurra 与意大利卡塔尼亚大学的 Giampaolo Bella 合作的发现。 他们发现了该漏洞,绰号为 Alexa vs Alexa (AvA),将其描述为“命令自发漏洞”。

研究人员说:“当设备本身复制的音频文件包含语音命令时,就会发生 Echo 设备的自我激活。”

两人表示,他们已确认 AvA 影响了第三代和第四代( 最新版本,于 2020 年 9 月首次发货 )Echo Dot 设备。

触发攻击就像使用支持 Alexa 的设备开始向自己播放精心制作的音频文件一样简单,研究人员 在他们的论文中 可以将其托管在可由 Amazon Echo 调谐的互联网广播电台上。 在这种情况下,恶意人员只需调整互联网广播电台(本质上是一个命令和控制服务器,在 infosec argot 中)即可实现对设备的控制。

执行攻击需要利用 Amazon Alexa Skills。 正如亚马逊解释的那样,“这些应用程序可以帮助您使用 Alexa 做更多事情。您可以使用它们来玩游戏、收听播客、放松、冥想、订购食物等等。”

这是论文中关于如何实现 AvA 技术的流程图:

如您所见,这是一种绕过设备某些安全性的巧妙方法,具体取决于具体情况。 例如,如果您诱骗受害者运行播放恶意互联网广播电台的技能,这是一种控制某人的 Alexa 盒子的新方法。

研究团队之一的 Sergio Esposito 告诉 The Register ,语音合成标记语言 (SSML) 为他们提供了另一种利用技能的途径,与无线电流媒体方法不同。 他解释说:“例如,这是一种允许开发人员编程 Alexa 在某些情况下如何说话的语言。SSML 标签可以表示 Alexa 会低声说话,或者可能带着愉快的心情说话。”

他告诉我们,一个 SSML 中断标签允许 Alexa 读出的脚本中听起来自然的停顿时间延长到一个小时,这意味着 Alexa 不再监听用户的输入:“因此,攻击者可以使用这个监听功能来设置一个社交工程场景,其中该技能假装是 Alexa,并像 Alexa 一样回复用户的话语。”

任何人都可以创建新的 Alexa Skill 并将其发布到 Alexa Skill 商店; 例如,在简要回顾亚马逊英国的技能商店时, The Register 发现 了一项技能,该技能读出了印度北部一所高中的午餐菜单。 技能不需要任何特殊权限即可在支持 Alexa 的设备上运行,尽管亚马逊表示它会在让它们上线之前对其进行审查。

Alexa,换掉亚马逊批准用于恶意软件的代码......安装的技能可以欺骗他们的用户

黑客设法——只是——将 Amazon Echoes 变成窥探设备

闪耀:Boffins 用无声的激光注射命令让 Alexa 和她的语音控制助手亲属眼花缭乱

亚马逊、谷歌将蓝牙漏洞疫苗注入 Echo、Home AI 伙伴

Esposito 告诉我们,亚马逊修补了大多数漏洞,除了蓝牙配对设备可以通过易受攻击的亚马逊 Echo 扬声器播放精心制作的音频文件的漏洞。 那里的威胁模型涉及一个恶意的人离扬声器足够近(蓝牙范围约为 10m); 在这种情况下,您可能会遇到比能够远程打开洗碗机更大的问题。

一个特别是被跟踪为 CVE-2022-25809 被分配了中等严重性。 美国国家漏洞数据库条目将其描述为“音频输出的不正确中和”,并表示它影响了“第 3 代和第 4 代 Amazon Echo Dot 设备”,允许“通过恶意‘技能’在这些设备上执行任意语音命令。远程攻击者)或通过配对恶意蓝牙设备(在物理上接近的攻击者的情况下),也就是‘Alexa vs Alexa (AvA)’攻击。”

启用 Alexa 的设备在连接到互联网时会自动接收软件更新。 据亚马逊称,您还可以使用 Alexa 本身更新 Echo 设备的最新软件版本。

“比如说,‘检查软件更新’以在你的 Echo 设备上安装软件,”供应商 建议 。

研究人员将于 5 月在 AsiaCCS 会议上展示他们的发现,但好奇的读者可以在他们的 网站 。

我们已经要求亚马逊发表评论,如果它做出回应,我们会更新这篇文章。

评论0次