谷歌揭露两个朝鲜黑客组织的网络攻击活动

谷歌威胁分析团队(TAG)近日发布了一份研究报告,称前不久发现了两个有国家背景的朝鲜黑客组织,他们在谷歌修复漏洞的前几周利用 Chrome 中的远程代码执行漏洞 CVE-2022-0609 实施了网络攻击。

这两个黑客组织的活动分别被称为 Operation Dream Job 和 Operation AppleJeus。这两个组织表面上是分开的,但他们在攻击活动中使用了相同的漏洞利用工具包,这表明他们可能为具有共享供应链的同一实体工作,并且不排除其他朝鲜黑客组织也可以访问相同的漏洞利用工具包的可能。

Operation Dream Job

针对新闻媒体和 IT 公司的黑客活动

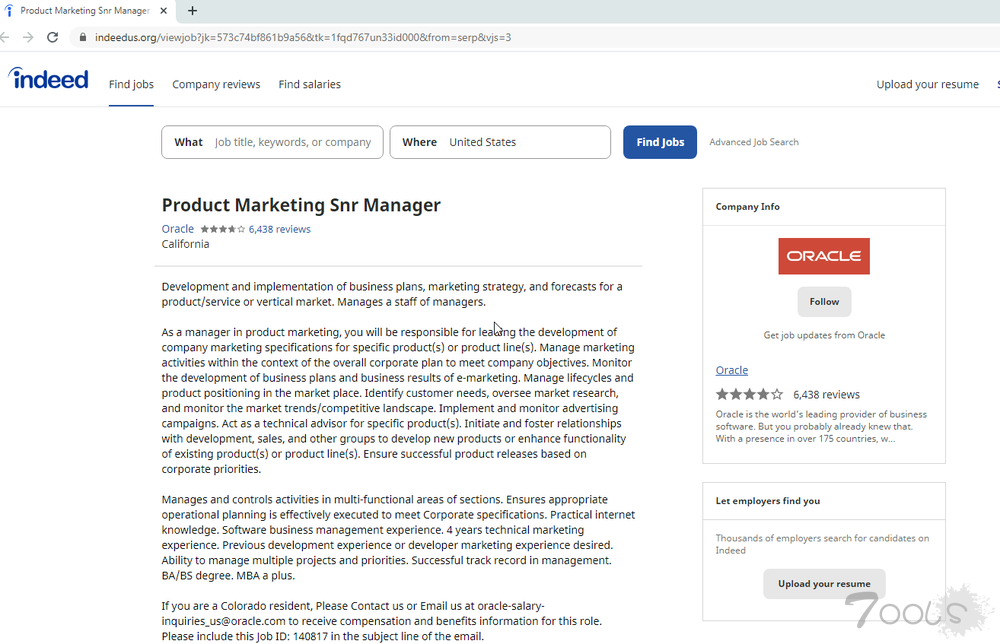

该活动针对 10 家不同的新闻媒体、域名注册商、网络托管服务提供商和软件供应商中的 250 多名员工。攻击者会向攻击目标发送电子邮件,声称自己是来自迪士尼、谷歌和甲骨文的招聘人员,并承诺虚假的工作机会以引诱攻击目标上当。这些电子邮件中包含欺骗性的合法求职网站链接,如 Indeed 和 ZipRecruiter。

点击链接的受害者将获取一个隐藏的 iframe,该 iframe 将触发漏洞利用工具包。

Operation AppleJeus

针对加密货币和金融科技组织的活动

另一个朝鲜黑客组织的活动则是针对加密货币和金融科技行业的 85 多名用户,利用的是相同的漏洞利用工具包。攻击手段之一是通过至少两个合法的金融科技公司网站托管隐藏的 iframe,以便将访问者指向漏洞利用工具包。还有则是通过虚假网站(已设置为分发木马化的加密货币应用程序)托管 iframe 并将其访问者指向漏洞利用工具包。

漏洞利用工具包概述

攻击者将包含多个阶段和组件的漏洞利用工具包的链接放置在隐藏的 iframe 中,这些 iframe 嵌入在攻击者所拥有的两个网站以及他们入侵的一些网站上。

该工具包最初提供一些用于对目标系统进行指纹识别的经严重混淆的 javascript,此脚本会收集所有可用的客户端信息(如用户代理、解析等),然后将其发送回开发服务器。若满足一组未知要求,则将为客户端提供 Chrome RCE 漏洞利用和一些额外的 javascript。一旦 RCE 成功,javascript 将请求引用自脚本 "SBX"(沙箱绕过的常用首字母缩略词)的下一阶段。

攻击者为其漏洞利用部署了多种保护措施,使安全团队难以恢复最初 RCE 之后的任何阶段。这些保护措施包括:

仅在特定时间提供 iframe,很可能是当他们知道预期的目标将访问该网站时。

在某些电子邮件中,目标会收到具有唯一 ID 的链接。这可能用于对每个链接强制实施一次性点击策略,并且仅提供一次漏洞利用工具包。

漏洞利用工具包将 AES(高级加密标准)加密每个阶段,包括使用特定会话密钥的客户端响应。

一旦某一阶段失败,就不会提供漏洞利用的后续阶段。

Operation Dream Job

针对新闻媒体和 IT 公司的黑客活动

该活动针对 10 家不同的新闻媒体、域名注册商、网络托管服务提供商和软件供应商中的 250 多名员工。攻击者会向攻击目标发送电子邮件,声称自己是来自迪士尼、谷歌和甲骨文的招聘人员,并承诺虚假的工作机会以引诱攻击目标上当。这些电子邮件中包含欺骗性的合法求职网站链接,如 Indeed 和 ZipRecruiter。

点击链接的受害者将获取一个隐藏的 iframe,该 iframe 将触发漏洞利用工具包。

Operation AppleJeus

针对加密货币和金融科技组织的活动

另一个朝鲜黑客组织的活动则是针对加密货币和金融科技行业的 85 多名用户,利用的是相同的漏洞利用工具包。攻击手段之一是通过至少两个合法的金融科技公司网站托管隐藏的 iframe,以便将访问者指向漏洞利用工具包。还有则是通过虚假网站(已设置为分发木马化的加密货币应用程序)托管 iframe 并将其访问者指向漏洞利用工具包。

漏洞利用工具包概述

攻击者将包含多个阶段和组件的漏洞利用工具包的链接放置在隐藏的 iframe 中,这些 iframe 嵌入在攻击者所拥有的两个网站以及他们入侵的一些网站上。

该工具包最初提供一些用于对目标系统进行指纹识别的经严重混淆的 javascript,此脚本会收集所有可用的客户端信息(如用户代理、解析等),然后将其发送回开发服务器。若满足一组未知要求,则将为客户端提供 Chrome RCE 漏洞利用和一些额外的 javascript。一旦 RCE 成功,javascript 将请求引用自脚本 "SBX"(沙箱绕过的常用首字母缩略词)的下一阶段。

攻击者为其漏洞利用部署了多种保护措施,使安全团队难以恢复最初 RCE 之后的任何阶段。这些保护措施包括:

仅在特定时间提供 iframe,很可能是当他们知道预期的目标将访问该网站时。

在某些电子邮件中,目标会收到具有唯一 ID 的链接。这可能用于对每个链接强制实施一次性点击策略,并且仅提供一次漏洞利用工具包。

漏洞利用工具包将 AES(高级加密标准)加密每个阶段,包括使用特定会话密钥的客户端响应。

一旦某一阶段失败,就不会提供漏洞利用的后续阶段。

评论1次

朝鲜黑客这个应该叫信息化部队吧