勒索软件、黑客组织从 Cobalt Strike 转移到 Brute Ratel 以逃避 EDR 和防病毒解决方案的检测

黑客组织和勒索软件操作正在从 Cobalt Strike 转移到更新的 Brute Ratel 后利用工具包,以逃避 EDR 和防病毒解决方案的检测。

黑客组织和勒索软件操作正在从 Cobalt Strike 转移到更新的 Brute Ratel 后利用工具包,以逃避 EDR 和防病毒解决方案的检测。

企业网络安全团队通常由试图破坏企业网络的员工(红队)和积极防御它们的员工(蓝队)组成。然后,两个团队在参与加强网络的网络安全防御后分享笔记。

多年来,红队活动中最受欢迎的工具之一是 Cobalt Strike,这是一个允许攻击者在受感染设备上部署“信标”以执行远程网络监视或执行命令的工具包。

虽然 Cobalt Strike 是合法软件,但威胁参与者一直在在线共享破解版本,使其成为黑客和勒索软件操作通过被破坏的公司网络横向传播的最受欢迎的工具之一。

黑客转向 Brute Ratel

2020 年,Mandiant 和 CrowdStrike 的前红队队员 Chetan Nayak 发布了 Brute Ratel 指挥和控制中心 (BRc4) 作为 Cobalt Strike 的替代品,用于红队渗透测试活动。

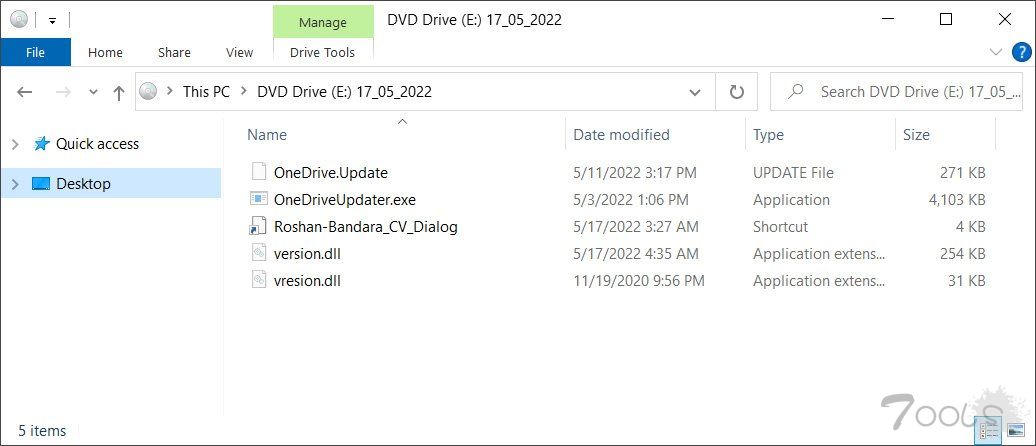

与 Cobalt Strike 一样,Brute Ratel是一种对抗性攻击模拟工具,允许红队在远程主机上部署“Badgers”(类似于 Cobalt Strike 中的信标)。这些獾连接回攻击者的命令和控制服务器以接收命令以执行或传输先前运行的命令的输出。

在 Palo Alto Unit 42 的一份新报告中,研究人员发现威胁参与者正在从 Cobalt Strike 转向使用 Brute Ratel 作为他们选择的后利用工具包。

这种策略上的改变意义重大,因为 BRc4 旨在逃避 EDR 和防病毒解决方案的检测,几乎所有安全软件在首次被发现时都不会将其检测为恶意软件。

“虽然这种能力已经成功地远离了聚光灯,并且仍然不如它的 Cobalt Strike 兄弟那么广为人知,但它同样复杂,” Unit 42 的报告解释道。

“相反,该工具具有独特的危险性,因为它专门设计用于避免通过端点检测和响应 (EDR) 以及防病毒 (AV) 功能进行检测。上述供应商之间缺乏检测可以清楚地证明其这样做的有效性总病毒。”

在涉嫌与俄罗斯国家支持的黑客组织 APT29(又名 CozyBear 和 Dukes)有关的攻击中,威胁参与者分发据称包含提交的简历 (CV) 的恶意 ISO。

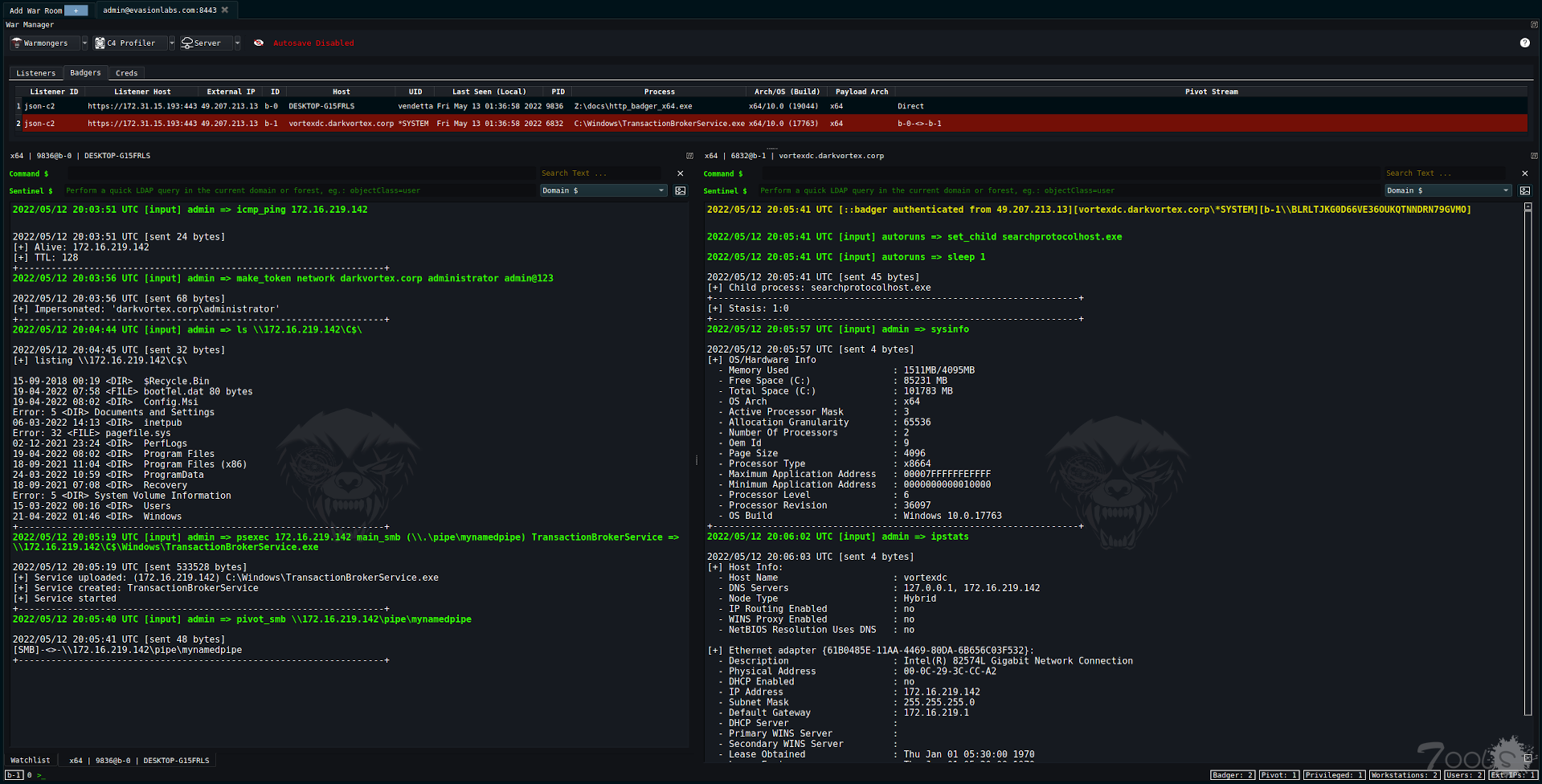

![恶意 ISO 文件的内容]

恶意 ISO 文件的内容但是,“Roshan-Bandara_CV_Dialog”简历文件实际上是一个 Windows 快捷方式,它将启动捆绑的 OneDriveUpdater.exe 文件,如下面的文件属性所示。

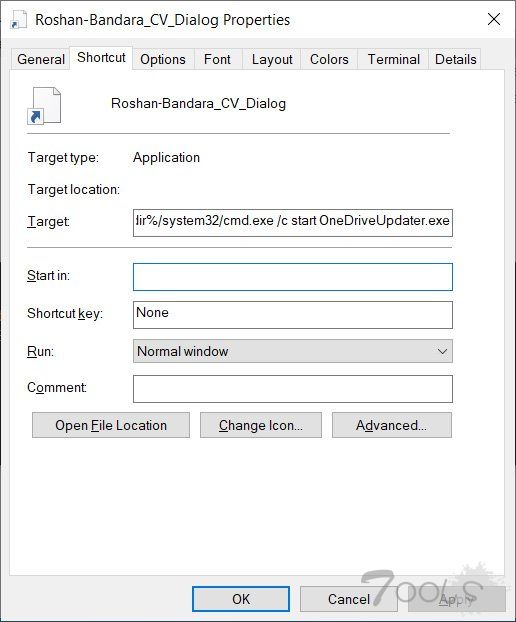

![伪装成 CV 启动程序的 Windows 快捷方式]

伪装成 CV 启动程序的 Windows 快捷方式虽然 OneDriveUpdater.exe 是一个合法的 Microsoft 可执行文件,但程序加载的包含的 version.dll 已被修改为充当 Brute Ratel badger 的加载程序,该程序加载到 RuntimeBroker.exe 进程中。

一旦加载了 Brute Ratel badger,威胁参与者就可以远程访问受感染的设备以执行命令并在现已被破坏的网络中进一步传播。

勒索软件团伙参与其中

目前,Brute Ratel 的一年许可证费用为每位用户 2,500 美元,客户需要提供企业电子邮件地址并在颁发许可证之前进行验证。

“但由于软件的性质,我们仅在验证企业和个人的工作历史后,才将产品出售给具有官方企业电子邮件地址/域的注册公司和个人,”Brute Ratel定价页面解释道。

由于这是一个手动验证过程,它提出了威胁参与者如何获得软件许可证的问题。

Brute Ratel 开发人员 Chetan Nayak告诉 BleepingComputer,Unit 42 报告的攻击中使用的许可证是由他的一位客户的一名心怀不满的员工泄露的。

由于有效载荷允许 Nayak 看到他们被授权给谁,他能够识别和撤销许可证。

然而,根据 AdvIntel首席执行官 Vitali Kremez 的说法,前 Conti 勒索软件成员也开始通过创建假的美国公司来获得许可证,以通过许可证验证系统。

“前 Conti 勒索软件操作背后的犯罪分子探索了多种渗透测试工具包,而不仅仅是使用 Cobalt Strike,”Kremez 在一次谈话中告诉 BleepingComputer。

“在一个特定的案例中,他们获得了 Brute Ratel 套件的访问权限,该套件用于 BumbleBee 加载程序的针对性攻击中的后期利用。Brute Ratel 使用的最终目标是用于横向移动和后续网络加密的后期利用框架,通过勒索软件有效载荷。”

“为了获得 Brute Ratel 许可证,威胁行为者创建了虚假的美国公司,用作验证过程的一部分。”

BleepingComputer 联系了 Brute Ratel 的创建者 Chetan Nayak,询问有关验证过程的问题,但尚未收到回复。

评论2次

这个有钱也难买到

有老哥用过这个吗?Brute Ratel