新的Maggie恶意软件已感染包括我国在内的超250台微软SQL服务器

近日,来自 DCSO CyTec 的安全研究人员 Johann Aydinbas 和 Axel Wauer 发现了一个新的恶意软件,名为 Maggie,已经感染了全球 250 多个微软 SQL 服务器。

近日,来自 DCSO CyTec 的安全研究人员 Johann Aydinbas 和 Axel Wauer 发现了一个新的恶意软件,名为 Maggie,已经感染了全球 250 多个微软 SQL 服务器。

据悉,该恶意软件以 "扩展存储过程" 的形式出现,这些存储过程从 DLL 文件调用功能。装入服务器后,攻击者可以使用 SQL 查询来控制它,并提供各种功能来运行命令,并与文件互动。该后门还能够强行登录到其他 MSSQL 服务器,以增加一个特殊的硬编码后门。

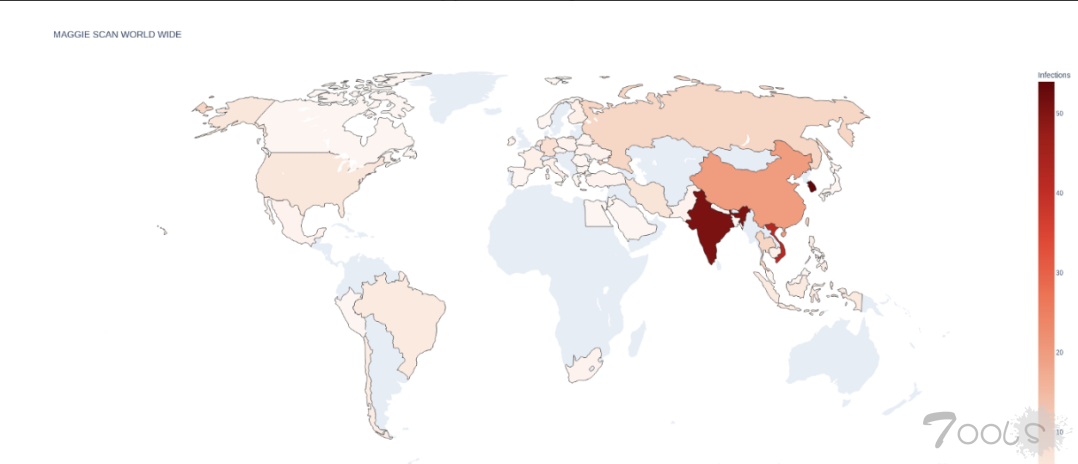

此外,该后门还具有对其他 MSSQL 服务器进行暴力破解登录的能力,同时在成功破解管理员登录的情况下,增加一个特殊的硬编码后门用户。基于这一发现,全球有超过 250 台服务器受到影响,而且明显集中在亚太地区。一旦被攻击者加载到服务器中,它就只用 SQL 查询来控制,并提供各种功能来运行命令,与文件互动,并作为网络桥头堡进入受感染的服务器环境。

在调查新的威胁时,专家们发现了一个可疑的文件,该 DLL 文件由 DEEPSoft Co., Ltd. 在 2022-04-12 签署。导出目录显示了库的名称,sqlmaggieAntiVirus_64.dll,它提供了一个名为 maggie 的单一导出。

检查 DLL 文件时,专家们发现它是一个扩展存储过程,它允许 SQL 查询运行 shell 命令。

Maggie 恶意软件支持超过 51 条命令来收集系统信息和运行程序,它还能够支持与网络有关的功能,如启用 TermService,运行 Socks5 代理服务器或设置端口转发,使 Maggie 作为桥头堡进入服务器的网络环境。

Maggie 还支持由攻击者传递的命令以及附加在这些命令上的参数。

Maggie 实现了简单的 TCP 重定向,允许它作为网络桥头从互联网到被攻击的 MSSQL 服务器所能到达的任何 IP 地址的操作。

当启用时,如果源 IP 地址与用户指定的 IP 掩码相匹配,Maggie 会将任何传入的连接(在 MSSQL 服务器正在监听的任何端口)重定向到先前设置的 IP 和端口。该实施方案实现了端口重用,使重定向对授权用户来说是透明的,而任何其他连接的 IP 都能够使用服务器而不受任何干扰,也不会被 Maggie 知道。

专家们注意到,支持的命令列表包括 Exploit AddUser、Exploit Run、Exploit Clone 和 Exploit TS。研究人员注意到,用于实现上述命令的 DLL 在命令的实际执行中并不存在。研究人员假设调用者在发出任何剥削。命令之前,手动上传了剥削 DLL。

然后,Maggie 会加载用户指定的 DLL,寻找一个名为 StartPrinter 或 ProcessCommand(取决于使用的确切命令)的出口,并通过用户提供的参数。

研究人员分享了这种威胁的妥协指标(IoCs),并宣布他们将继续调查,以确定受影响的服务器是如何被利用的。

据悉,该恶意软件以 "扩展存储过程" 的形式出现,这些存储过程从 DLL 文件调用功能。装入服务器后,攻击者可以使用 SQL 查询来控制它,并提供各种功能来运行命令,并与文件互动。该后门还能够强行登录到其他 MSSQL 服务器,以增加一个特殊的硬编码后门。

此外,该后门还具有对其他 MSSQL 服务器进行暴力破解登录的能力,同时在成功破解管理员登录的情况下,增加一个特殊的硬编码后门用户。基于这一发现,全球有超过 250 台服务器受到影响,而且明显集中在亚太地区。一旦被攻击者加载到服务器中,它就只用 SQL 查询来控制,并提供各种功能来运行命令,与文件互动,并作为网络桥头堡进入受感染的服务器环境。

在调查新的威胁时,专家们发现了一个可疑的文件,该 DLL 文件由 DEEPSoft Co., Ltd. 在 2022-04-12 签署。导出目录显示了库的名称,sqlmaggieAntiVirus_64.dll,它提供了一个名为 maggie 的单一导出。

检查 DLL 文件时,专家们发现它是一个扩展存储过程,它允许 SQL 查询运行 shell 命令。

Maggie 恶意软件支持超过 51 条命令来收集系统信息和运行程序,它还能够支持与网络有关的功能,如启用 TermService,运行 Socks5 代理服务器或设置端口转发,使 Maggie 作为桥头堡进入服务器的网络环境。

Maggie 还支持由攻击者传递的命令以及附加在这些命令上的参数。

Maggie 实现了简单的 TCP 重定向,允许它作为网络桥头从互联网到被攻击的 MSSQL 服务器所能到达的任何 IP 地址的操作。

当启用时,如果源 IP 地址与用户指定的 IP 掩码相匹配,Maggie 会将任何传入的连接(在 MSSQL 服务器正在监听的任何端口)重定向到先前设置的 IP 和端口。该实施方案实现了端口重用,使重定向对授权用户来说是透明的,而任何其他连接的 IP 都能够使用服务器而不受任何干扰,也不会被 Maggie 知道。

专家们注意到,支持的命令列表包括 Exploit AddUser、Exploit Run、Exploit Clone 和 Exploit TS。研究人员注意到,用于实现上述命令的 DLL 在命令的实际执行中并不存在。研究人员假设调用者在发出任何剥削。命令之前,手动上传了剥削 DLL。

然后,Maggie 会加载用户指定的 DLL,寻找一个名为 StartPrinter 或 ProcessCommand(取决于使用的确切命令)的出口,并通过用户提供的参数。

研究人员分享了这种威胁的妥协指标(IoCs),并宣布他们将继续调查,以确定受影响的服务器是如何被利用的。

评论0次