研究人员发现了 Cranefly 间谍黑客使用的隐形技术

最近发现的一个以处理公司交易的员工为目标的黑客组织与一个名为Danfuan的新后门有关。

最近发现的一个以处理公司交易的员工为目标的黑客组织与一个名为Danfuan的新后门有关。

Broadcom Software 的赛门铁克研究人员在与 The Hacker News 分享的一份报告中表示,这种迄今为止未记录的恶意软件是通过另一个名为 Geppei 的滴管传递的。

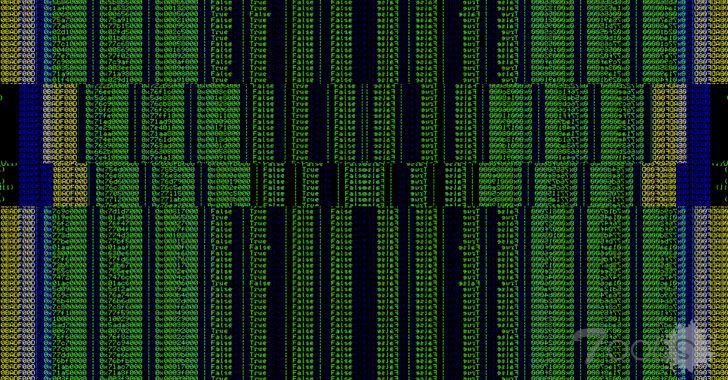

研究人员说,dropper“被用来安装新的后门和其他工具,使用从看似无害的互联网信息服务 ( IIS ) 日志中读取命令的新技术。”

这家网络安全公司将该工具集归因于一个名为 UNC3524 的可疑间谍活动参与者,又名 Cranefly,该工具集于 2022 年 5 月首次曝光,因为它专注于从处理并购和其他金融交易的受害者那里收集大量电子邮件。

该组织的主要恶意软件之一是 QUIETEXIT,这是一个部署在不支持防病毒或端点检测的网络设备上的后门,例如负载平衡器和无线接入点控制器,使攻击者能够长时间在雷达下飞行。

Geppei 和 Danfuan 添加到 Cranefly 的自定义网络武器,前者通过读取 IIS 日志中的命令充当投递器,这些命令伪装成发送到受感染服务器的无害 Web 访问请求。

“Geppei 读取的命令包含恶意编码的 .ashx 文件,”研究人员指出。“这些文件被保存到由命令参数确定的任意文件夹中,它们作为后门运行。”

这包括一个名为reGeorg的 web shell ,它已被APT28、DeftTorero和Worok等其他参与者使用,以及一个名为 Danfuan 的前所未见的恶意软件,该恶意软件旨在执行收到的 C# 代码。

赛门铁克表示,尽管在受感染的网络上停留了 18 个月的时间很长,但尚未观察到威胁者从受害者机器中窃取数据。

研究人员总结道:“新技术和定制工具的使用,以及在受害者机器上隐藏此活动痕迹所采取的步骤,表明 Cranefly 是一个相当熟练的威胁参与者。”

“为掩盖这一活动而部署的工具和努力 [...] 表明,该组织最可能的动机是收集情报。”

评论1次

这样确实避免了植入webshell,但是总要有个后门运行在xi统上吧