LockBit 附属公司使用 Amadey Bot 恶意软件部署勒索软件

LockBit 3.0 勒索软件附属机构正在使用安装 Amadey Bot 的网络钓鱼电子邮件来控制设备并加密设备。

LockBit 3.0 勒索软件附属机构正在使用安装 Amadey Bot 的网络钓鱼电子邮件来控制设备并加密设备。

根据 AhnLab 的一份新报告,攻击者的目标是使用钓鱼邮件的公司,诱饵伪装成求职申请或版权侵权通知。

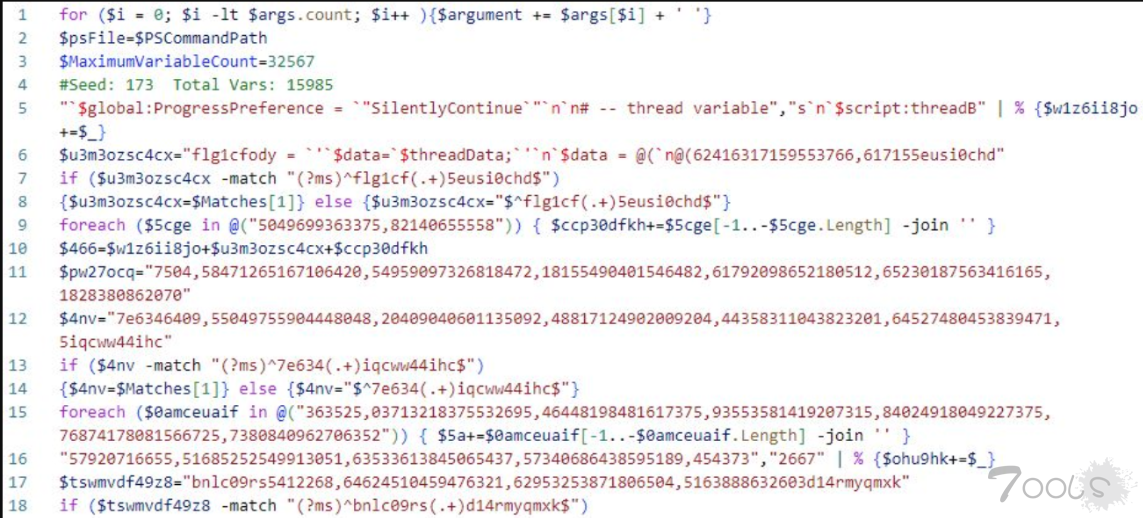

此攻击中使用的 LockBit 3.0 有效负载以混淆的 PowerShell 脚本或可执行形式下载,在主机上运行以加密文件。

Amadey 机器人活动

Amadey Bot 恶意软件是一种旧变种,能够执行系统侦察、数据泄露和有效负载加载。

AhnLab 的韩国研究人员注意到 2022 年 Amadey Bot 活动有所增加,并报告称在 7 月份发现了该恶意软件的新版本,该恶意软件通过 SmokeLoader 删除。

最新版本增加了防病毒检测和自动回避功能,使入侵和丢弃有效载荷更加隐蔽。

在 7 月的活动中,Amadey 放弃了各种信息窃取恶意软件,例如 RedLine,但最近的活动加载了 LockBit 3.0 有效负载。

感染链

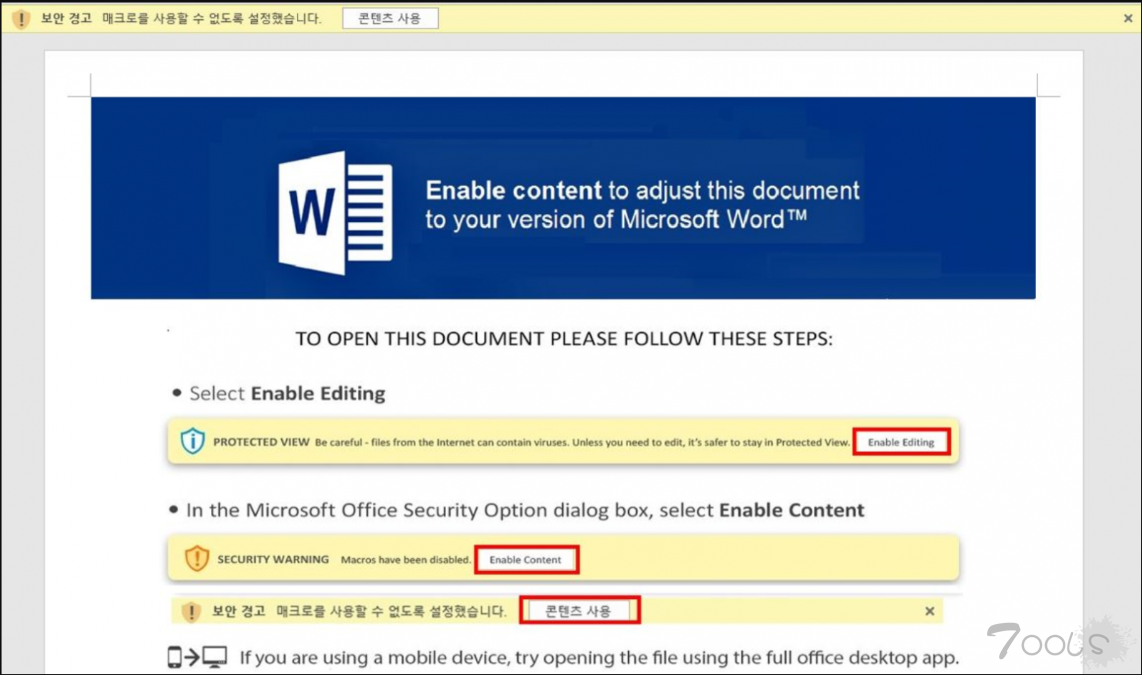

AhnLab 研究人员注意到两个不同的分发链,一个依赖于 Word 文档中的 VBA 宏,另一个将恶意可执行文件伪装成 Word 文件。

在第一种情况下,用户必须单击“启用内容”按钮来执行宏,该宏会创建一个 LNK 文件并将其存储到“C:\Users\Public\skem.lnk”。此文件是 Amadey 的下载器。

启动感染链的恶意文档 (AhnLab)

第二个案例发生在 10 月下旬,使用带有名为“Resume.exe”(Amadey) 的文件的电子邮件附件,该文件使用 Word 文档图标,诱使收件人双击。

两种分发路径都会导致使用相同命令和控制 (C2) 地址的 Amadey 感染,因此可以安全地假设操作员是相同的。

Amadey 到 LockBit 3.0

首次启动时,恶意软件会将自身复制到 TEMP 目录并创建计划任务以在系统重新启动之间建立持久性。

接下来,Amadey 连接到 C2,发送主机分析报告,然后等待接收命令。

来自 C2 服务器的三个可能命令以 PowerShell 形式(“cc.ps1”或“dd.ps1”)或 exe 形式(“LBB.exe”)命令下载和执行 LockBit。

加密的 PowerShell 版本的 LockBit (AhnLab)

有效载荷再次作为以下三个之一被丢弃在 TEMP 中:

%TEMP%\1000018041\dd.ps1

%TEMP%\1000019041\cc.ps1

%TEMP%\1000020001\LBB.exe

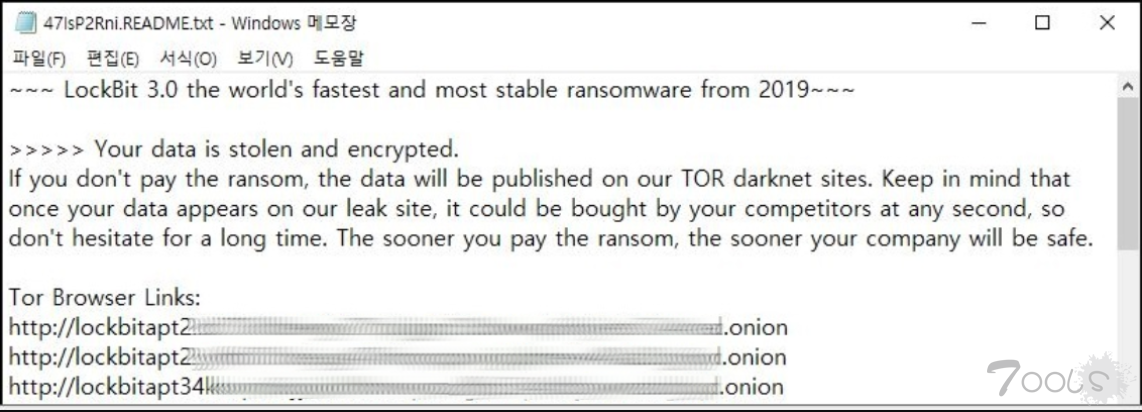

LockBit 从那里加密用户的文件并生成要求付款的赎金票据,威胁要在该组织的勒索网站上发布被盗文件

生成的赎金票据样本 (AhnLab)

2022 年 9 月,AnhLab 观察到另外两种 LockBit 3.0 分发方法,一种是使用带有恶意 VBA 宏的 DOTM 文档,另一种是丢弃NSIS格式的包含恶意软件的ZIP文件。

早些时候,在 2022 年 6 月,人们看到 LockBit 2.0 通过虚假的侵犯版权的电子邮件分发NSIS 安装程序,因此这一切似乎都是同一活动的演变。

评论0次