网络钓鱼将 IceXLoader 恶意软件投放到数千个家庭、公司设备上

正在进行的网络钓鱼活动已经感染了数千名家庭和企业用户,其中包含新版本的“IceXLoader”恶意软件。

正在进行的网络钓鱼活动已经感染了数千名家庭和企业用户,其中包含新版本的“IceXLoader”恶意软件。

今年夏天首次在野外发现的恶意软件加载程序IceXLoader的作者发布了3.3.3版本,增强了该工具的功能并引入了多阶段交付链。

Fortinet 于 2022 年 6 月发现了基于 Nim 的恶意软件,当时 IceXLoader 的版本为 3.0,但加载程序缺少关键功能,通常看起来像是在进行中的工作。

Minerva Labs周二发表了一篇新文章,警告说最新版本的IceXLoader标志着该项目的测试开发阶段的偏离。

对于在地下网络犯罪上如此积极推广的恶意软件加载程序来说,任何此类发展都意义重大,并可能导致其部署突然增加。

当前交付链

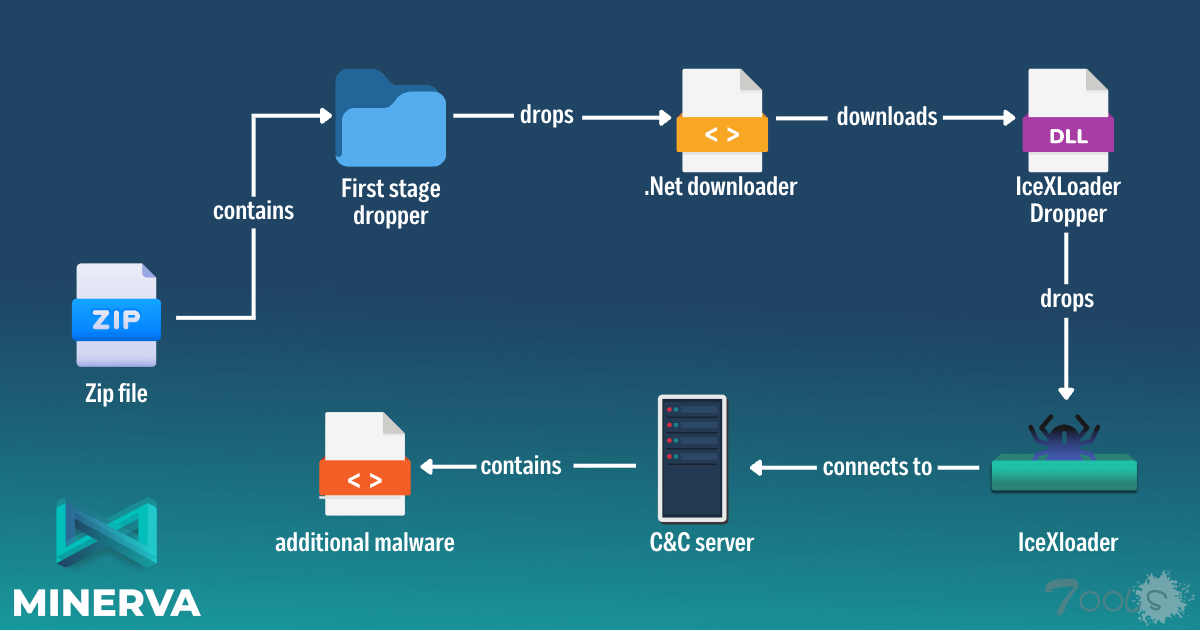

感染始于通过包含第一阶段提取器的网络钓鱼电子邮件到达 ZIP 文件。

提取程序在“C:\Users\<username>\AppData\Local\Temp”下创建一个新的隐藏文件夹 (.tmp),并删除下一阶段的可执行文件“STOREM~2.exe”。

然后,根据操作员选择的数据提取设置,可能会重新启动受感染的系统,并且将添加新的注册表项以在计算机重新启动时删除临时文件夹。

丢弃的可执行文件是一个下载程序,它从硬编码的URL获取PNG文件并将其转换为混淆的DLL文件,该文件是IceXLoader有效负载。

解密有效负载后,投放器会执行检查以确保它未在模拟器中运行,并在执行恶意软件加载程序以逃避沙盒之前等待 35 秒。

最后,利用工艺将IceXLoader注入STOREM~2.exe工艺中。

完整的感染链

完整的 IceXLoader 感染链

新版本IceXLoader

首次启动时,IceXLoader 版本 3.3.3 会将自身复制到两个以操作员昵称命名的目录中,然后收集有关主机的以下信息并将其泄露到 C2:

- IP地址

- UUID

- 用户名和计算机名

- Windows版本信息

- 已安装的安全软件

- 支持.NET Framework v2.0和/或 v4.0

- 硬件信息

- 时间戳

为了确保重新启动之间的持久性,恶意软件加载程序还会在“HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run”处创建一个新的注册表项。

为了逃避,它在AMSI.DLL中使用内存修补方法,绕过Windows Defender和其他安全产品使用的Microsoft Windows反恶意软件扫描界面。

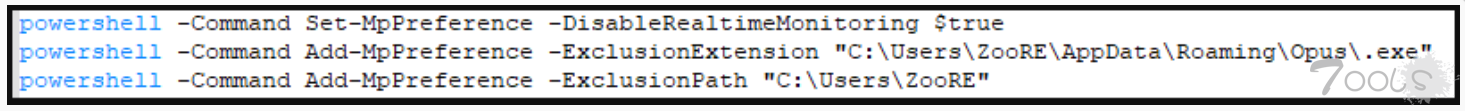

“加载程序还会创建并执行一个.bat文件,该文件禁用Windows Defender的实时扫描,并向Windows Defender添加排除项,以防止它扫描IceXLoader被复制到的目录。

用于禁用 AV 和添加排除的 PowerShell 命令

用于禁用 AV 和添加排除的 PowerShell 命令

加载程序支持的命令如下:

- 停止执行

- 收集系统信息并泄露到 C2

- 显示带有指定消息的对话框

- 重启IceXLoader

- 发送 GET 请求以下载文件并使用“ cmd / C”打开

- 发送 GET 请求以下载可执行文件以从内存运行

- 加载并执行 .NET 程序集

- 更改 C2 服务器信标间隔

- 更新IceXLoader

- 从磁盘中删除所有副本并停止运行

Minerva 报告说,该活动背后的威胁行为者对保护被盗数据不感兴趣,因为保存被盗信息的 SQLite 数据库可以在 C2 地址中访问。

暴露的数据库包含对应于数千名受害者的记录,其中包含家用PC和公司PC感染的混合。

安全研究人员已将暴露通知受影响的公司,但数据库每天都会更新新条目。

评论2次

只能说,现在的攻击手法越来越隐蔽了

6666666666666666666666666