朝鲜黑客传播伪装成加密货币应用程序的AppleJeus恶意软件

根据Volexity的新发现,已经观察到Lazarus Group威胁行为者利用虚假的加密货币应用程序作为诱饵来提供以前未记录的AppleJeus恶意软件版本。

根据Volexity的新发现,已经观察到Lazarus Group威胁行为者利用虚假的加密货币应用程序作为诱饵来提供以前未记录的AppleJeus恶意软件版本。

“这项活动特别涉及一项可能针对加密货币用户和组织的活动,通过恶意Microsoft Office文档使用AppleJeus恶意软件的变种,”研究人员Callum Roxan,Paul Rascagneres和Robert Jan Mora说。

众所周知,朝鲜政府采取三管齐下的方法,利用恶意网络活动,精心策划收集情报,进行攻击,并为受制裁的国家创造非法收入。这些威胁以Lazarus Group(又名隐藏眼镜蛇或锌)的名义进行集体跟踪。

根据美国情报机构发布的 2021 年年度威胁评估报告,“朝鲜对全球金融机构和加密货币交易所进行了网络盗窃,可能窃取了数亿美元,可能是为了资助政府的优先事项,例如其核计划和导弹计划。

今年四月早些时候,网络安全和基础设施安全局(CISA)警告说,一个名为TraderTraitor的活动集群通过Windows和macOS的木马加密应用程序针对加密货币交易所和交易公司。

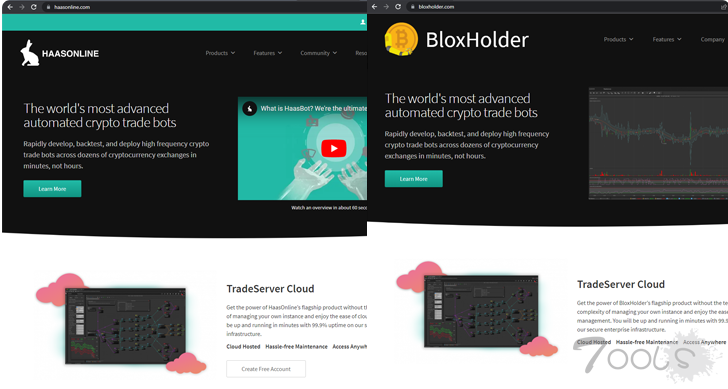

虽然TraderTraitor攻击最终导致Manuscrypt远程访问木马的部署,但新活动利用了一个名为BloxHolder的加密交易网站,这是合法HaasOnline平台的模仿者,通过安装程序文件交付AppleJeus。

AppleJeus由卡巴斯基于2018年首次记录,旨在收集有关受感染系统的信息(即MAC地址,计算机名称和操作系统版本),并从命令和控制(C2)服务器下载shellcode。

据说攻击链在 2022 年 10 月略有偏差,对手从 MSI 安装程序文件转移到诱杀的 Microsoft Excel 文档,该文档使用宏从 OpenDrive 下载远程托管的有效负载,即 PNG 图像。

Volexy说,交换机背后的想法可能会减少安全产品的静态检测,并补充说它无法从OpenDrive链接获取图像文件(“背景.png”),但指出它嵌入了三个文件,包括随后提取并在受感染主机上启动的编码有效载荷。

“Lazarus集团继续努力瞄准加密货币用户,尽管他们的活动和策略一直在受到关注,”研究人员总结道。

评论8次

Lazarus 众所周知是北韩组织,据说和北韩的121局有关。英文名又被叫做叫 labyrinth chollima 和 silent chollima.这么多命名也不知道为啥。

肯定是有编制哈哈

黑客有编制,牢饭还管麻

日不下来可能要被高射炮轰

在他们的大环境下,这应该算是信息部队吧,

就想知道他们个人有没有分成

黑客有编制,牢饭还管麻

请注意排版规范 ,重复粘贴内容

弱弱的问一下在朝鲜的大环境下,这些黑客组织是不是有编制的人呢?