朝鲜 APT43 组织利用网络犯罪资助间谍活动

自 2018 年以来,一个新的朝鲜民族国家网络运营商被归因于一系列精心策划的活动,以收集符合平壤地缘政治利益的战略情报。

自 2018 年以来,一个新的朝鲜民族国家网络运营商被归因于一系列精心策划的活动,以收集符合平壤地缘政治利益的战略情报。

谷歌旗下的 Mandiant 正在跟踪绰号APT43下的活动集群,表示该组织的动机既有间谍活动又有经济动机,利用凭证收集和社会工程学等技术来推进其目标。

其攻击活动的货币角度是威胁行为者试图筹集资金以满足其“收集战略情报的主要任务”。

受害者学模式表明,目标集中在韩国、美国、日本和欧洲,涵盖政府、教育、研究、政策机构、商业服务和制造业。

从 2020 年 10 月到 2021 年 10 月,还观察到威胁行为者通过攻击与健康相关的垂直行业和制药公司而偏离轨道,这突显了其迅速改变优先事项的能力。

“APT43 是一个支持朝鲜政权利益的多产网络运营商,”Mandiant 研究人员在周二发布的详细技术报告中表示。

“该组织将适度复杂的技术能力与激进的社会工程策略相结合,特别是针对专注于朝鲜半岛地缘政治问题的韩国和美国政府组织、学者和智库。”

据说 APT43 的活动与朝鲜外国情报机构侦察总局 (RGB) 保持一致,表明与另一个名为Kimsuky(又名 Black Banshee、Thallium 或 Velvet Chollima)的黑客组织在战术上存在重叠。

更重要的是,已经使用以前与 RGB 内其他从属对抗性集团相关的工具观察到它,例如Lazarus Group(又名 TEMP.Hermit)。

APT43 安装的攻击链涉及包含定制诱饵的鱼叉式网络钓鱼电子邮件,以引诱受害者。这些消息是使用欺骗性和欺诈性角色发送的,这些角色伪装成目标专业领域内的关键人物以获得他们的信任。

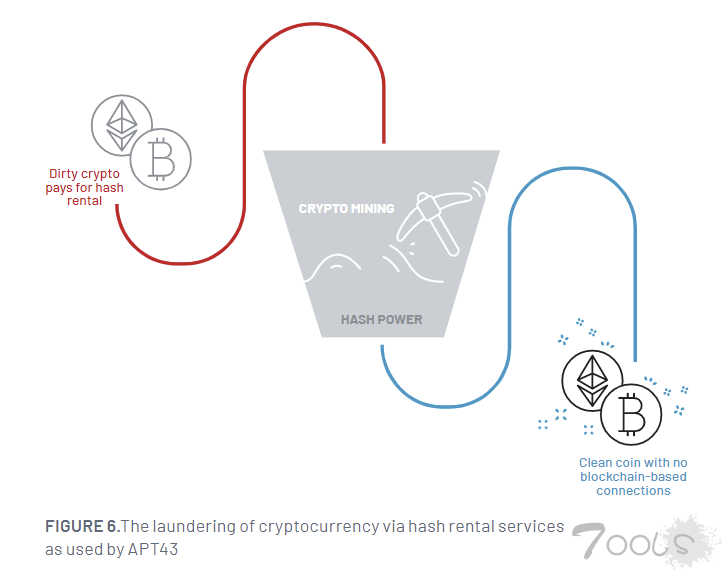

它还利用从受感染个人处窃取的联系人列表来识别更多目标并窃取加密货币为其攻击基础设施提供资金。然后使用哈希租赁和云挖掘服务清洗被盗的数字资产,以掩盖法医踪迹并将其转换为干净的加密货币。

攻击的最终目标是通过模仿各种合法服务的域促进凭证收集活动,并使用收集的数据创建在线角色。

Mandiant 说:“朝鲜组织中普遍存在以经济为动机的活动,即使是那些历来专注于网络间谍活动的组织,也表明他们普遍要求自筹资金,并期望在没有额外资源的情况下维持自己的生计。”

APT43 的操作是通过大量自定义和公开可用的恶意软件实现的,例如LATEOP(又名 BabyShark)、FastFire、gh0st RAT、Quasar RAT、Amadey和基于 Windows 的下载程序 PENCILDOWN 的安卓版本。

在德国和韩国政府机构警告Kimsuky 使用流氓浏览器扩展程序窃取用户的 Gmail 收件箱进行网络攻击后不到一周,调查结果就出来了。

“APT43 高度响应平壤领导层的要求,”这家威胁情报公司表示,并指出该组织“保持高节奏的活动”。

“虽然针对政府、军事和外交组织的鱼叉式网络钓鱼和凭证收集一直是该组织的核心任务,但 APT43 最终会修改其目标和策略、技术和程序以适应其赞助商,包括根据需要开展出于经济动机的网络犯罪,支持政权。”

评论0次