GhostToken漏洞可能允许攻击者在Google Cloud平台中隐藏恶意应用程序

网络安全研究人员披露了一项在Google Cloud Platform (GCP)中已被修补的零日漏洞的详细信息,该漏洞可能会使威胁行为者将一个不可删除的恶意应用隐藏在受害者的Google账户中。

以色列网络安全初创公司Astrix Security在2022年6月19日发现并向Google报告了该问题,将其称为GhostToken。

该问题影响了所有Google账户,包括企业专注的Workspace账户。 Google于9个多月后的2023年4月7日部署了全球补丁。

"Astrix在一份报告中说:“此漏洞允许攻击者通过将已经获得授权的第三方应用程序转换为恶意木马应用程序来永久和不可删除地访问受害者的Google账户,从而使受害者的个人数据永久暴露。”

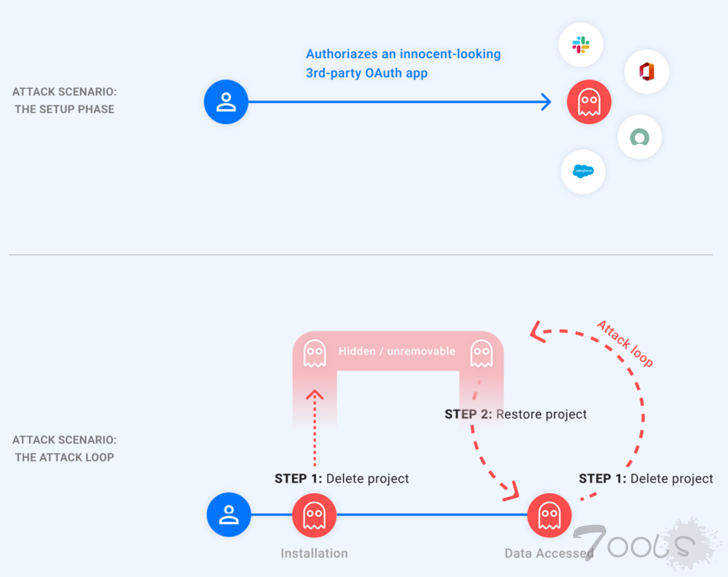

简而言之,该漏洞可以让攻击者将其恶意应用程序隐藏在受害者的Google帐户中,并有效地防止用户撤销其访问权限。攻击者可以通过删除与授权的OAuth应用程序相关联的GCP项目来实现这一点,导致其处于“待删除”状态。然后,攻击者可以通过还原该项目来取消隐藏恶意应用程序,并使用访问令牌获取受害者的数据,然后再次使其不可见。

“换句话说,攻击者持有对受害者帐户的‘幽灵’令牌,”Astrix说。

可以访问的数据类型取决于授予应用程序的权限,攻击者可以利用这些权限来从Google Drive中删除文件,在受害者的帐户上编写电子邮件以执行社会工程攻击,跟踪位置并从Google Calendar,Photos和Drive中窃取敏感数据。

“Astrix补充说:“受害者可能会通过安装Google Marketplace或在线提供的许多生产力工具之一的看似无害的应用程序而不知不觉地授权访问此类恶意应用程序。”

“一旦授权了恶意应用程序,利用该漏洞的攻击者就可以绕过谷歌的“访问您的帐户的应用程序”管理功能,这是谷歌用户可以查看连接到其帐户的第三方应用程序的唯一位置。”

谷歌的补丁通过在第三方访问页面上显示处于“待删除”状态的应用程序来解决该问题,允许用户撤销授予此类应用程序的权限。

此项开发发生在谷歌云修复了Cloud Asset Inventory API中称为Asset Key Thief的特权提升漏洞之后,该漏洞可以被利用来窃取用户管理的服务帐户私钥并获得有价值的数据。这个问题是由SADA在今年2月发现的,由这家科技巨头于2023年3月14日修补。

这些发现距离云安全事件响应公司Mitiga揭示对GCP的“不足”的取证可见性,从而窃取敏感数据仅过去了一个多月。

该问题影响了所有Google账户,包括企业专注的Workspace账户。 Google于9个多月后的2023年4月7日部署了全球补丁。

"Astrix在一份报告中说:“此漏洞允许攻击者通过将已经获得授权的第三方应用程序转换为恶意木马应用程序来永久和不可删除地访问受害者的Google账户,从而使受害者的个人数据永久暴露。”

简而言之,该漏洞可以让攻击者将其恶意应用程序隐藏在受害者的Google帐户中,并有效地防止用户撤销其访问权限。攻击者可以通过删除与授权的OAuth应用程序相关联的GCP项目来实现这一点,导致其处于“待删除”状态。然后,攻击者可以通过还原该项目来取消隐藏恶意应用程序,并使用访问令牌获取受害者的数据,然后再次使其不可见。

“换句话说,攻击者持有对受害者帐户的‘幽灵’令牌,”Astrix说。

可以访问的数据类型取决于授予应用程序的权限,攻击者可以利用这些权限来从Google Drive中删除文件,在受害者的帐户上编写电子邮件以执行社会工程攻击,跟踪位置并从Google Calendar,Photos和Drive中窃取敏感数据。

“Astrix补充说:“受害者可能会通过安装Google Marketplace或在线提供的许多生产力工具之一的看似无害的应用程序而不知不觉地授权访问此类恶意应用程序。”

“一旦授权了恶意应用程序,利用该漏洞的攻击者就可以绕过谷歌的“访问您的帐户的应用程序”管理功能,这是谷歌用户可以查看连接到其帐户的第三方应用程序的唯一位置。”

谷歌的补丁通过在第三方访问页面上显示处于“待删除”状态的应用程序来解决该问题,允许用户撤销授予此类应用程序的权限。

此项开发发生在谷歌云修复了Cloud Asset Inventory API中称为Asset Key Thief的特权提升漏洞之后,该漏洞可以被利用来窃取用户管理的服务帐户私钥并获得有价值的数据。这个问题是由SADA在今年2月发现的,由这家科技巨头于2023年3月14日修补。

这些发现距离云安全事件响应公司Mitiga揭示对GCP的“不足”的取证可见性,从而窃取敏感数据仅过去了一个多月。

评论4次

感觉好多安全问题都会写一句影响google账号

谷歌嘛,太受关注了

树大招风,被当成背书了

可能这样说会感觉厉害一些吧

感觉好多安全问题都会写一句影响google账号

谷歌嘛,太受关注了

树大招风,被当成背书了

感觉好多安全问题都会写一句影响google账号

谷歌嘛,太受关注了

感觉好多安全问题都会写一句影响google账号