威胁行为者瞄准Microsoft SQL Server部署FreeWorld勒索软件

威胁行为者正在利用安全性较差的Microsoft SQL(MS SQL)服务器来提供Cobalt Strike和名为FreeWorld的勒索软件。

威胁行为者正在利用安全性较差的Microsoft SQL(MS SQL)服务器来提供Cobalt Strike和名为FreeWorld的勒索软件。

网络安全公司Securonix将该活动称为DB#JAMMER,该公司表示,它突出了工具集和基础设施的使用方式。

“其中一些工具包括枚举软件,RAT有效载荷,利用和凭据窃取软件,最后是勒索软件有效载荷,”安全研究人员Den Iuzvyk,Tim Peck和Oleg Kolesnikov在活动的技术细分中说。

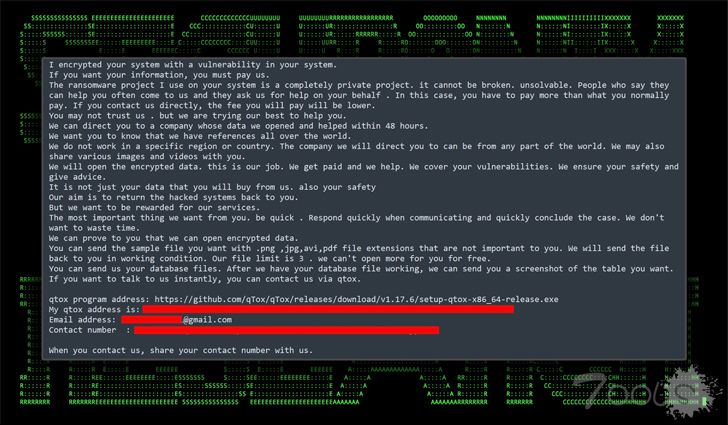

“选择的勒索软件负载似乎是Mimic勒索软件的一个新变种,称为FreeWorld。“

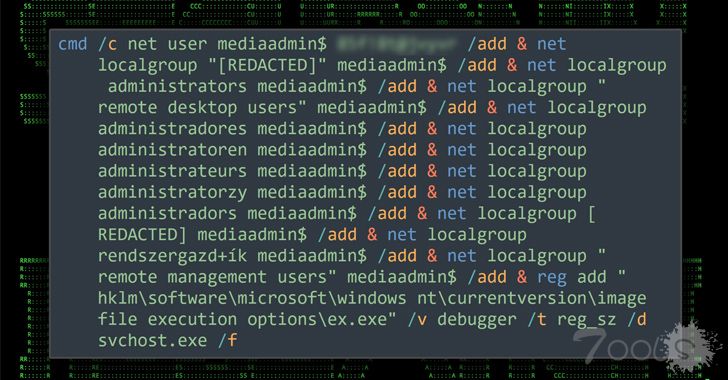

对受害主机的初始访问是通过暴力强制MS SQL服务器来实现的,使用它来枚举数据库,并利用xp_cmdshell配置选项来运行shell命令和进行侦察。

Cybersecurity

下一阶段需要采取措施,通过连接到远程SMB共享以向受害者系统传输文件和从受害者系统传输文件以及安装恶意工具(如Cobalt Strike)来破坏系统防火墙并建立持久性。

这反过来又为AnyDesk软件的分发铺平了道路,最终推动FreeWorld勒索软件,但不是在执行横向移动步骤之前。据说未知的攻击者还试图通过Ngrok建立RDP持久性,但没有成功。

“攻击最初成功是由于对MS SQL服务器的暴力攻击,”研究人员说。“强调强密码的重要性非常重要,特别是在公开的服务上。“

Rhysida勒索软件的运营商已经声称有41名受害者,其中一半以上位于欧洲。

Rhysida是2023年5月出现的新生勒索软件之一,采用了越来越流行的加密和从组织中泄露敏感数据的策略,并威胁如果受害者拒绝支付,将泄露信息。

它还遵循了一个免费解密器的发布,为一个名为Key Group的勒索软件,利用程序中的多个密码错误。然而,Python脚本仅适用于2023年8月3日之后编译的示例。

“Key Group勒索软件使用base64编码的静态密钥N0dQM0I1JCM=加密受害者的数据,”荷兰网络安全公司EclecticIQ在周四发布的一份报告中表示。

“威胁行为者试图通过使用一种名为加盐的加密技术来增加加密数据的随机性。salt是静态的,用于每个加密过程,这在加密例程中构成了一个重大缺陷。“

根据Coveware在2023年7月分享的统计数据,在2022年的平静之后,2023年的勒索软件攻击出现了创纪录的激增,尽管导致受害者支付费用的事件比例已降至34%的创纪录低点。

另一方面,支付的平均赎金金额达到740,144美元,比2023年第一季度增长126%。

货币化率的波动伴随着勒索软件威胁参与者继续发展他们的勒索贸易技巧,包括分享他们的攻击技术细节,以显示为什么受害者没有资格获得网络保险赔偿。

"Snatch claims they will release details of how attacks against non-paying victims succeeded in the hope that insurers will decide that the incidents should not be covered by insurance ransomware," Emsisoft security researcher Brett Callow said in a post shared on X (formerly Twitter) last month.

评论2次

感谢大佬的分享,谢谢

支付的平均赎金金额达到740,144美元,比2023年第一季度增长126%。