越南网络犯罪分子通过恶意广告瞄准 Facebook 企业帐户

与越南网络犯罪生态系统相关的恶意行为者正在利用 Meta 旗下的 Facebook 等社交媒体平台上的广告作为载体来传播恶意软件。

与越南网络犯罪生态系统相关的恶意行为者正在利用 Meta 旗下的 Facebook 等社交媒体平台上的广告作为载体来传播恶意软件。

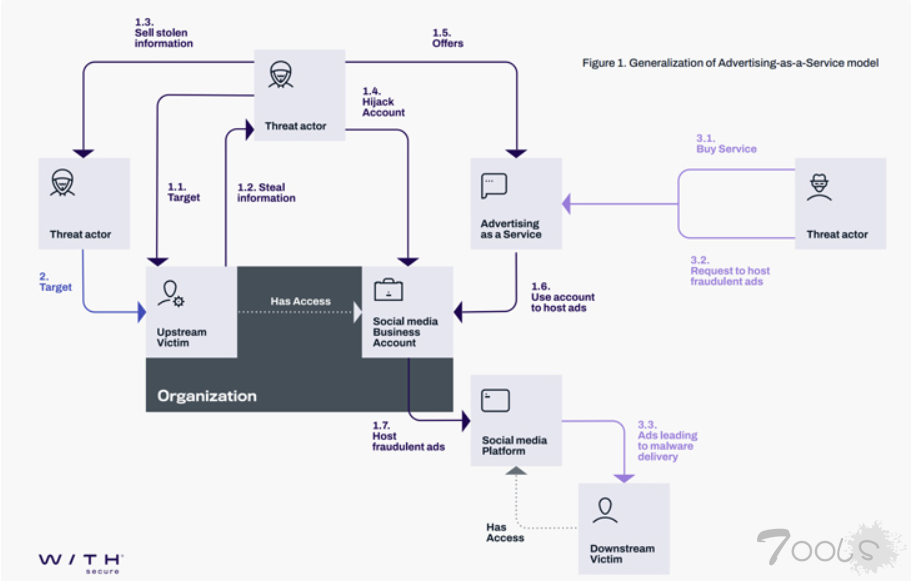

WithSecure 研究员穆罕默德·卡齐姆·哈桑·内贾德 (Mohammad Kazem Hassan Nejad)表示:“威胁行为者长期以来一直利用欺诈性广告作为媒介,通过诈骗、恶意广告等手段来瞄准受害者。” “随着企业现在利用社交媒体的影响力进行广告,攻击者可以增加一种新的、利润丰厚的攻击类型——劫持企业帐户。”

针对 Meta Business 和 Facebook 帐户的网络攻击在过去一年中越来越流行,这得益于Ducktail和NodeStealer等活动集群,这些活动集群已知会袭击在 Facebook 上运营的企业和个人。

在网络犯罪分子用于未经授权访问用户帐户的方法中,社会工程发挥着重要作用。

人们通过各种平台接触受害者,包括 Facebook、LinkedIn、WhatsApp 以及 Upwork 等自由职业门户网站。另一种已知的分发机制是利用搜索引擎中毒来增强虚假软件,例如 CapCut、Notepad++、OpenAI ChatGPT、Google Bard 和 Meta Threads。

这些组织的一个共同点是滥用 URL 缩短服务、用于命令和控制 (C2) 的 Telegram 以及 Trello、Discord、Dropbox、iCloud、OneDrive 和 Mediafire 等合法云服务来托管恶意负载。

例如,Ducktail 背后的攻击者利用与品牌和营销项目相关的诱惑来渗透在 Meta 商业平台上运营的个人和企业,并利用与工作和招聘相关的主题来激活感染。

在这些攻击中,潜在目标通过 Facebook 广告或 LinkedIn InMail 定向到 Upwork 和 Freelancer 上的虚假帖子,而这些帖子又包含指向上述云存储提供商之一托管的诱杀职位描述文件的链接,最终导致Ducktail 窃取者恶意软件的部署。

Zscaler ThreatLabz 研究人员 Sudeep Singh 和 Naveen Selvan 在一项并行分析中指出,“Ducktail 恶意软件从浏览器中窃取保存的会话 cookie,并使用专门为接管 Facebook 商业帐户而设计的代码”,并指出这些帐户的售价在 15 至 340 美元之间。

“该行动的‘产品’(即被黑客入侵的社交媒体账户)为被盗社交媒体账户的地下经济提供了资金,许多供应商根据他们认为对恶意活动的有用性提供账户定价。”

2023 年 2 月至 3 月期间观察到的选定感染序列涉及使用快捷方式和 PowerShell 文件来下载和启动最终恶意软件,这表明攻击者的策略不断演变。

该实验还扩展到窃取程序,该程序已更新为从 X(以前称为 Twitter)、TikTok Business 和 Google Ads 获取用户的个人信息,并利用窃取的 Facebook 会话 cookie 以自动方式创建欺诈性广告,获得提升的权限来执行其他操作。

接管受害者受损帐户的主要方法是将他们自己的电子邮件地址添加到该帐户,随后更改受害者 Facebook 帐户的密码和电子邮件地址以将他们锁定在服务之外。

WithSecure 表示:“自(至少)2023 年 7 月以来,在 Ducktail 样本中观察到的另一个新功能是使用 RestartManager (RM) 来终止锁定浏览器数据库的进程。” “这种功能经常出现在勒索软件中,因为进程或服务正在使用的文件无法加密。”

更重要的是,使用加载程序在运行时动态解密和执行最终的有效负载,这被视为试图结合旨在增加分析复杂性和检测规避的技术。

威胁行为者为阻碍分析而采用的其他一些方法包括使用唯一生成的程序集名称以及依赖 SmartAssembly、膨胀和压缩来混淆恶意软件。

Zscaler 表示,它发现了一些案例,该组织通过受感染的 LinkedIn 帐户发起联系,这些帐户属于数字营销领域的用户,其中一些帐户拥有超过 500 个联系人和 1,000 名关注者

研究人员表示:“大量的连接/关注者有助于为受感染的帐户提供真实性,并促进威胁行为者的社会工程过程。”

这也凸显了 Ducktail 的蠕虫式传播,其中从恶意软件攻击受害者那里窃取的 LinkedIn 凭据和 cookie 用于登录其帐户并联系其他目标并扩大其影响范围。

据称,Ducktail 是利用共享工具和策略实施此类欺诈计划的众多越南威胁行为者之一。其中还包括一个名为 Duckport 的 Ducktail 模仿者,它自 2023 年 3 月下旬以来一直活跃,并在元业务帐户劫持的同时进行信息窃取。

值得指出的是,Zscaler 追踪的 Ducktail 活动实际上是 Duckport,根据 WithSecure 的说法,由于用于 C2 的 Telegram 渠道、源代码实现的差异以及两者的事实,Duckport 是一个单独的威胁这些菌株从未一起分发过。

WithSecure 表示:“虽然 Ducktail 已经尝试使用假冒品牌网站作为其社会工程工作的一部分,但这已成为 Duckport 的常用技术。”

“Duckport 没有提供 Dropbox 等文件托管服务的直接下载链接(这可能会引起怀疑),而是向受害者发送指向与他们所冒充的品牌/公司相关的品牌网站的链接,然后重定向他们下载恶意存档来自文件托管服务(例如 Dropbox)。”

Duckport虽然基于Ducktail,但还具有扩展信息窃取和帐户劫持功能的新颖功能,并且还将屏幕截图或滥用在线笔记服务作为其C2链的一部分,基本上取代了Telegram作为传递命令的渠道到受害者的机器。

“这些威胁以越南为中心,并且在能力、基础设施和受害者学方面存在高度重叠,这表明各种威胁行为者之间存在积极的工作关系,这些威胁团体之间共享工具和 TTP,或者是支离破碎且以服务为导向的越南网络犯罪分子以 Facebook 等社交媒体平台为中心的生态系统(类似于勒索软件即服务模式),”WithSecure 说。

评论0次