数百万人被隐藏在Google Play上的假Telegram应用程序中的间谍软件感染

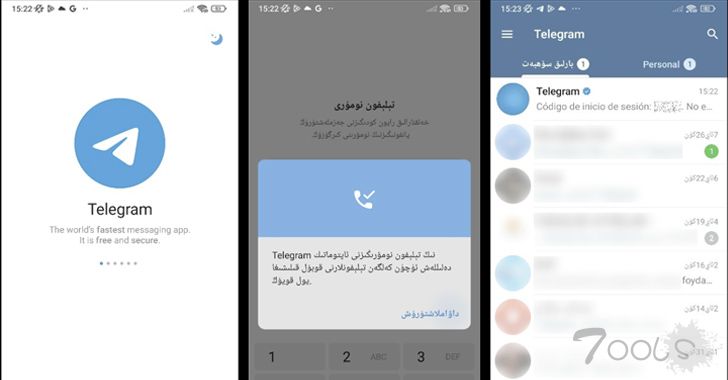

伪装成Telegram修改版本的间谍软件已在Google Play商店中被发现,该商店旨在从受损的Android设备中获取敏感信息。 根据卡巴斯基安全研究员Igor Golovin的说法,这些应用程序具有邪恶的功能,可以捕获和泄露姓名,用户ID,联系人,电话号码和聊天消息到演员控制的服务器。 该活动被俄罗斯网络安全公司命名为Evil Telegram。

伪装成Telegram修改版本的间谍软件已在Google Play商店中被发现,该商店旨在从受损的Android设备中获取敏感信息。

根据卡巴斯基安全研究员Igor Golovin的说法,这些应用程序具有邪恶的功能,可以捕获和泄露姓名,用户ID,联系人,电话号码和聊天消息到演员控制的服务器。

该活动被俄罗斯网络安全公司命名为Evil Telegram。

这些应用程序在被谷歌删除之前已经被下载了数百万次。他们的详情如下:

電報,紙飛機-TG繁體中文版 or 電報,小飛機-TG繁體中文版 (org.telegram.messenger.wab) - 10 million+ downloads

TG繁體中文版-電報,紙飛機 (org.telegram.messenger.wab) - 50,000+ downloads

电报,纸飞机-TG简体中文版 (org.telegram.messenger.wob) - 50,000+ downloads

电报,纸飞机-TG简体中文版 (org.tgcn.messenger.wob) - 10,000+ downloads

ئۇيغۇر تىلى TG - تېلېگرامما (org.telegram.messenger.wcb) - 100+ downloads

名单上的最后一个应用程序翻译为“电报- TG维吾尔语”,表明明显试图针对维吾尔族社区。

值得注意的是,与Play商店版本的Telegram相关联的软件包名称是“org.telegram.messenger”,而直接从Telegram网站下载的APK文件的软件包名称是“org. telegram. messenger. web”。“

因此,使用“wab”,“wcb”和“wob”作为恶意软件包名称,突出了威胁行为者对拼写错误技术的依赖,以便冒充合法的Telegram应用程序并在雷达下溜走。

“乍一看,这些应用程序似乎是具有本地化界面的完整Telegram克隆,”该公司表示。“一切看起来和工作几乎一样的真实的东西。[But]Google Play版主有一个小小的区别:受感染的版本包含一个额外的模块:“

在ESET披露BadBazaar恶意软件活动的几天后,该恶意软件活动针对官方应用程序市场,利用流氓版本的Telegram来收集聊天备份。

斯洛伐克网络安全公司在2023年3月发现了类似的山寨Telegram和WhatsApp应用程序,这些应用程序配备了裁剪器功能,可以拦截和修改聊天消息中的钱包地址,并将加密货币转移重定向到攻击者拥有的钱包。

评论19次

这种第三方的境外app还是官网下载的好

据说现在有远程可以获取聊天内容的

恐怖,,,

Google Play没有准入审核,这点没有苹果的安全。

这个有点意思

在官网telegram.org直接下载最安全。看来像google play这样的app商店也不安全了。

去年有次TG账号被盗了(上线聊天的人不是账号拥有人),吓得全队直接注销了TG

google play都有假的啊,过审这么好过的吗

牛的,感谢大佬分享

还是官网的安全

HVV的时候 官网补丁都不安全 比如wps

谢谢大佬分享

第三方的永远不知道有多少后门。

还是官网的安全

还是去官网下安全

看来中文版还是要慎用啊

牛的,感谢大佬分享

牛的,感谢大佬分享

搬运工搬运工

牛的,感谢大佬分享