伊朗迷人小猫APT使用新的后门瞄准巴西,以色列和阿联酋的各种实体

与伊朗有联系的APT组织Charming Kitten使用以前未记录的名为Sponsor的后门对巴西,以色列和阿联酋的实体进行攻击。

与伊朗有联系的APT组织Charming Kitten使用以前未记录的名为Sponsor的后门对巴西,以色列和阿联酋的实体进行攻击。

ESET研究人员观察到一系列攻击,由与伊朗有关的APT组织Charming Kitten(又名Ballistic Bobcat APT,APT35,Phosphorus,Newscaster,TA453和Ajax安全团队)进行,这些攻击针对巴西,以色列和阿拉伯联合酋长国的各种实体。

迷人的小猫组织在2014年成为头条新闻,当时iSight的专家发布了一份报告,描述了伊朗黑客利用社交媒体组织的最复杂的网络间谍活动。

至少自2013年以来,Microsoft一直在跟踪威胁行为者,但专家认为,该网络间谍组织至少自2011年以来一直活跃,目标是中东的记者和活动家,以及美国的组织,以及英国,以色列,伊拉克和沙特阿拉伯的实体。

ESET最近发现的攻击是一个名为Ballistic Bobcat的活动的一部分,并采用了一个名为Sponsor的以前未记录的后门。Sponsor是用C++编写的,它可以收集主机信息和正在运行的进程,并执行操作员发送的命令。

研究人员在调查 2022 年 <> 月对以色列一个系统的网络攻击时发现了 Sponsor。

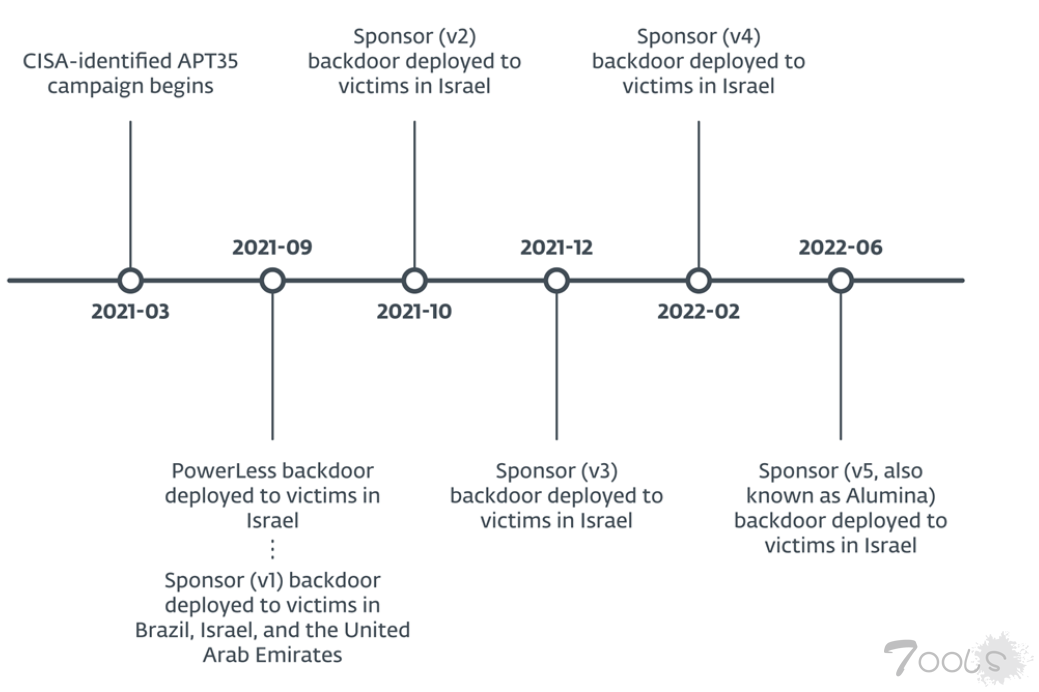

ESET报告说,赞助商后门已部署到巴西,以色列和阿拉伯联合酋长国的至少34名受害者。赞助商后门至少自 2021 年 <> 月以来一直使用。

该运动的大多数受害者是教育,政府和医疗保健组织,以及人权活动家和记者。

据观察,迷人的小猫利用暴露在互联网上的Microsoft Exchange服务器中的已知漏洞作为初始攻击媒介。

“弹道山猫通过利用互联网暴露的Microsoft Exchange服务器中的已知漏洞获得初始访问权限,首先对系统或网络进行细致扫描以识别潜在的弱点或漏洞,然后针对并利用这些已识别的弱点。众所周知,该组织从事这种行为已有一段时间了,“阅读ESET发布的分析。“但是,ESET遥测中确定的34名受害者中的许多人最好被描述为机会的受害者,而不是预先选择和研究的受害者,因为我们怀疑弹道山猫参与了上述扫描和利用行为,因为它不是唯一可以访问这些系统的威胁行为者。

发起人后门程序使用保存在磁盘上的配置文件,这些文件通过批处理文件分发。这两个组件都设计为看起来无害,以逃避检测。

专家推测批处理文件和配置文件是模块化开发过程的一部分。

一旦他们获得了对目标网络的访问权限,伊朗APT就会使用多种开源工具,例如Mimikatz,WebBrowserPassView,sqlextractor和ProcDump。

“弹道山猫继续以扫描和漏洞利用模式运行,在互联网暴露的Microsoft Exchange服务器中寻找未修补漏洞的机会目标。该小组继续使用多样化的开源工具集,并辅以几个自定义应用程序,包括其赞助商后门。建议防御者修补任何暴露在互联网上的设备,并对组织内出现的新应用程序保持警惕。

评论1次

牛的,感谢大佬分享