勒索软件访问代理通过Microsoft团队网络钓鱼窃取帐户

https://www.bleepingcomputer.com/news/security/ransomware-access-broker-steals-accounts-via-microsoft-teams-phishing/ Microsoft表示,以与勒索软件组织合作而闻名的初始访问代理最近已转向Microsoft Teams网络钓鱼攻击以破坏公司网络。 此活动背后的出于经济动机的威胁组织被跟踪为 Storm-0324,这是一个已知过去部署过 Sage 和 GandCrab 勒索软件的恶意行为者。

Microsoft表示,以与勒索软件组织合作而闻名的初始访问代理最近已转向Microsoft Teams网络钓鱼攻击以破坏公司网络。

此活动背后的出于经济动机的威胁组织被跟踪为 Storm-0324,这是一个已知过去部署过 Sage 和 GandCrab 勒索软件的恶意行为者。

Storm-0324 还为臭名昭著的 FIN7 网络犯罪团伙提供了对公司网络的访问权限,因为他们使用 JSSLoader、Gozi 和 Nymaaim 破坏了企业网络。

FIN7(又名桑格利亚暴风雨和厄尔布鲁士)被发现在受害者的网络上部署了 Clop 勒索软件。在现已解散的BlackMatter和DarkSide勒索软件即服务(Raas)操作之前,它也曾与Maze和REvil勒索软件相关联。

“2023 年 0324 月,Storm-<> 开始使用通过 Teams 发送的网络钓鱼诱饵,其中包含指向恶意 SharePoint 托管文件的恶意链接,”Microsoft周二表示。

“对于这项活动,Storm-0324很可能依赖于一个名为TeamsPhisher的公开工具。

此开源工具使攻击者能够绕过对来自外部租户的传入文件的限制,并向 Teams 用户发送网络钓鱼附件。

它通过利用 Jumpsec 安全研究人员发现的 Microsoft Teams 中的安全问题来做到这一点,Microsoft在表示该漏洞“不符合立即服务的标准”后拒绝在 7 月解决。

尽管如此,俄罗斯对外情报局(SVR)黑客部门APT29也利用了这个问题,对包括全球政府机构在内的数十个组织进行了攻击。

虽然Microsoft这次没有提供有关Storm-0324攻击最终目标的详细信息,但APT29的攻击旨在诱骗目标批准多因素身份验证(MFA)提示后窃取目标的凭据。

今天,该公司表示,此后一直在努力制止这些攻击并保护Teams客户。

“Microsoft非常重视这些网络钓鱼活动,并推出了几项改进措施,以更好地防御这些威胁,”Microsoft说。

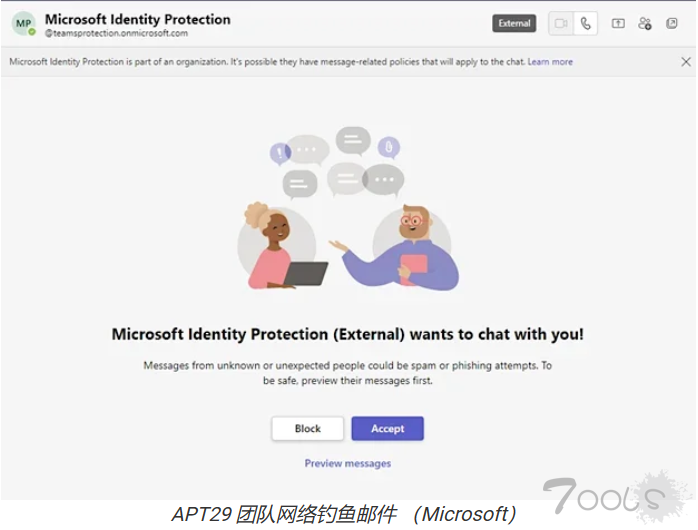

根据雷德蒙德的说法,当在组织的设置中启用外部访问时,使用这些 Teams 网络钓鱼策略的威胁参与者现在被识别为“外部”用户。

“我们还在 Teams 内的一对一聊天中推出了对接受/阻止体验的增强功能,以强调用户及其电子邮件地址的外部性,以便 Teams 用户可以通过不与未知或恶意发件人交互来更好地谨慎行事,”Microsoft 说。

“我们对在租户中创建域推出了新的限制,并改进了在租户内创建新域时向租户管理员发送的通知。”

在检测到 Storm-0324 的 Teams 网络钓鱼攻击后,Microsoft暂停了他们在活动中使用的所有租户和帐户。

评论0次