研究人员对活动激增 600 倍的 P2PInfect 恶意软件发出危险信号

自 2023 年 8 月下旬以来,被称为P2PInfect的点对点 (P2) 蠕虫病毒的活动量激增,2023 年 9 月 12 日至 19 日期间激增了 600 倍。 Cado 安全研究员 Matt Muir在周三发布的一份报告中表示:“P2PInfect 流量的增加与野外发现的变种数量的增加同时发生,这表明该恶意软件的开发人员正在以极高的开发节奏进行操作。”

自 2023 年 8 月下旬以来,被称为P2PInfect的点对点 (P2) 蠕虫病毒的活动量激增,2023 年 9 月 12 日至 19 日期间激增了 600 倍。

Cado 安全研究员 Matt Muir在周三发布的一份报告中表示:“P2PInfect 流量的增加与野外发现的变种数量的增加同时发生,这表明该恶意软件的开发人员正在以极高的开发节奏进行操作。”

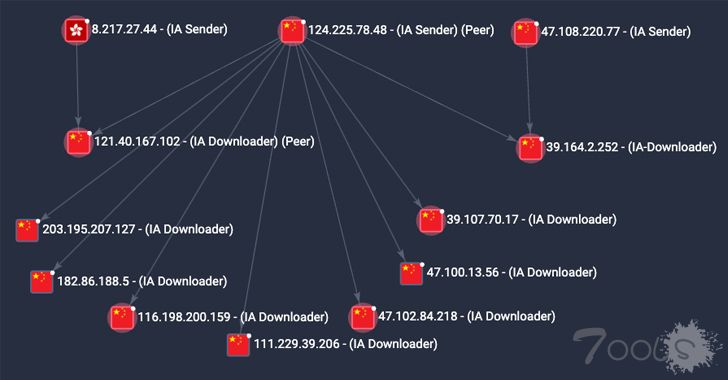

据报道,大部分妥协发生在中国、美国、德国、英国、新加坡、香港和日本。

P2PInfect 于 2023 年 7 月首次曝光,因为它能够破坏安全性较差的 Redis 实例。此后,该活动背后的威胁参与者采取了不同的方法进行初始访问,包括滥用数据库的复制功能来传播恶意软件。

Cado Security 表示,它观察到 P2PInfect 导致的初始访问事件有所增加,其中由参与者控制的节点向目标发出 Redis SLAVEOF 命令以启用复制。

接下来,向目标发送恶意 Redis 模块,目标依次运行命令来检索并启动主要有效负载,之后运行另一个 shell 命令以从磁盘中删除 Redis 模块并禁用复制。

P2P感染恶意软件

新变种的新功能之一是添加了持久性机制,该机制利用 cron 作业每 30 分钟启动一次恶意软件。此外,现在存在一种辅助方法,可以从对等方检索恶意软件二进制文件的副本并执行应该删除它还是终止主进程。

P2PInfect进一步使用攻击者控制的SSH密钥覆盖现有的SSHauthorized_keys文件,有效阻止现有用户通过SSH登录。

Muir 说:“主要有效负载还会遍历系统上的所有用户,并尝试将其用户密码更改为以 Pa_ 为前缀、后跟 7 个字母数字字符的字符串(例如 Pa_13HKlak)。” 然而,此步骤要求恶意软件具有 root 访问权限。

尽管该恶意软件日益复杂,但 P2PInfect 的确切目标尚不清楚。Cado Security 表示,它观察到该恶意软件试图获取加密矿工的有效负载,但迄今为止没有证据表明存在加密挖矿行为。

Muir 表示:“很明显,P2PInfect 的开发人员致力于维护和迭代其恶意负载的功能,同时快速扩展僵尸网络跨各大洲和云提供商的规模。”

“预计僵尸网络背后的人要么正在等待在矿工有效负载中实现额外的功能,要么打算将僵尸网络的访问权限出售给其他个人或团体。”

评论0次