WordPress 修复了导致网站遭受 RCE 攻击的 POP 链

WordPress 已发布 6.4.2 版本,该版本解决了一个远程代码执行 (RCE) 漏洞,该漏洞可能与另一个漏洞关联,允许攻击者在目标网站上运行任意 PHP 代码。

WordPress 已发布 6.4.2 版本,该版本解决了一个远程代码执行 (RCE) 漏洞,该漏洞可能与另一个漏洞关联,允许攻击者在目标网站上运行任意 PHP 代码。

WordPress 是一种非常流行的开源内容管理系统 (CMS),用于创建和管理网站。目前有超过 8 亿个网站使用它,约占互联网上所有网站的 45%。该项目的安全团队发现了 WordPress core 6.4 中引入的面向属性编程 (POP) 链漏洞,该漏洞在某些条件下可能允许执行任意 PHP 代码。

POP 链要求攻击者控制反序列化对象的所有属性,这可以通过 PHP 实现unserialize() 功能。这样做的结果是有可能通过控制发送到 megic 方法的值来劫持应用程序的流程,例如 '_wakeup()'. 该安全问题需要目标站点上存在 PHP 对象注入缺陷,该缺陷可能存在于插件或主题附加组件上,才能达到严重的严重程度。

“无法在核心中直接利用的远程代码执行漏洞;然而,安全团队认为,与某些插件结合使用时,特别是在多站点安装中,可能会造成严重的后果。” - WordPress

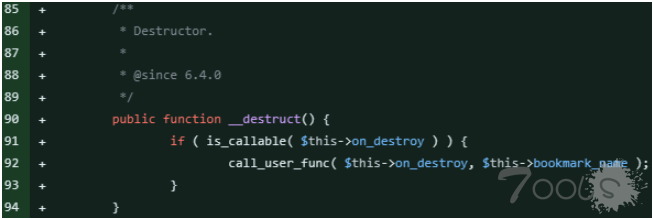

WordPress 安全专家在 Wordfence 发布的 PSA 提供了有关该问题的一些其他技术详细信息,并解释说问题出在“WP_HTML_Token”中类,在 WordPress 6.4 中引入,用于改进块编辑器中的 HTML 解析。

该类包含一个 '__destruct'魔术方法,它使用 'call_user_func' 来执行 'on_destroy' 属性,带有 'bookmark_name'作为一个论点。

研究人员表示,利用对象注入漏洞的攻击者可以获得对这些属性的控制权以执行任意代码。尽管该缺陷本身并不严重,但由于需要在已安装和活动的插件或主题上进行对象注入,因此 WordPress 核心中存在可利用的 POP 链会显着增加 WordPress 网站的整体风险。

来自 Patchstack WordPress 和插件安全平台的另一条通知强调,针对此问题的漏洞利用链已在几周前上传位于 GitHub,后来添加到 PHPGGC 库,用于 PHP 应用程序安全测试. 即使该漏洞可能很严重并且在某些情况下可以被利用,研究人员也建议管理员更新到最新的 WordPress 版本。即使大多数更新会自动安装新版本,研究人员也建议手动检查更新是否已完成。

WordPress 是一种非常流行的开源内容管理系统 (CMS),用于创建和管理网站。目前有超过 8 亿个网站使用它,约占互联网上所有网站的 45%。该项目的安全团队发现了 WordPress core 6.4 中引入的面向属性编程 (POP) 链漏洞,该漏洞在某些条件下可能允许执行任意 PHP 代码。

POP 链要求攻击者控制反序列化对象的所有属性,这可以通过 PHP 实现unserialize() 功能。这样做的结果是有可能通过控制发送到 megic 方法的值来劫持应用程序的流程,例如 '_wakeup()'. 该安全问题需要目标站点上存在 PHP 对象注入缺陷,该缺陷可能存在于插件或主题附加组件上,才能达到严重的严重程度。

“无法在核心中直接利用的远程代码执行漏洞;然而,安全团队认为,与某些插件结合使用时,特别是在多站点安装中,可能会造成严重的后果。” - WordPress

WordPress 安全专家在 Wordfence 发布的 PSA 提供了有关该问题的一些其他技术详细信息,并解释说问题出在“WP_HTML_Token”中类,在 WordPress 6.4 中引入,用于改进块编辑器中的 HTML 解析。

该类包含一个 '__destruct'魔术方法,它使用 'call_user_func' 来执行 'on_destroy' 属性,带有 'bookmark_name'作为一个论点。

研究人员表示,利用对象注入漏洞的攻击者可以获得对这些属性的控制权以执行任意代码。尽管该缺陷本身并不严重,但由于需要在已安装和活动的插件或主题上进行对象注入,因此 WordPress 核心中存在可利用的 POP 链会显着增加 WordPress 网站的整体风险。

来自 Patchstack WordPress 和插件安全平台的另一条通知强调,针对此问题的漏洞利用链已在几周前上传位于 GitHub,后来添加到 PHPGGC 库,用于 PHP 应用程序安全测试. 即使该漏洞可能很严重并且在某些情况下可以被利用,研究人员也建议管理员更新到最新的 WordPress 版本。即使大多数更新会自动安装新版本,研究人员也建议手动检查更新是否已完成。

评论2次

关注下!

持续关注这个了,,,,