0.0.0.0 日:18 年前的浏览器漏洞影响 MacOS 和 Linux 设备

0.0.0.0 日:18 年前的浏览器漏洞影响 MacOS 和 Linux 设备

网络安全研究人员发现了一个新的“ 0.0.0.0日”,影响所有主流网络浏览器,恶意网站可以利用它来侵入本地网络。

Oligo Security 研究员 Avi Lumelsky表示,这个严重漏洞“暴露了浏览器处理网络请求的一个根本性缺陷,可能让恶意行为者能够访问本地设备上运行的敏感服务”。

这家以色列应用安全公司表示,该漏洞的影响范围非常深远,其根源在于安全机制实施的不一致以及不同浏览器之间缺乏标准化。

因此,看似无害的 IP 地址(例如 0.0.0.0)可能被利用来利用本地服务,导致网络外的攻击者进行未经授权的访问和远程代码执行。据说这个漏洞自 2006 年起就存在了。

0.0.0.0 Day 会影响 Google Chrome/Chromium、Mozilla Firefox 和 Apple Safari,使外部网站能够与在 MacOS 和 Linux 上本地运行的软件进行通信。它不会影响 Windows 设备,因为 Microsoft 在操作系统级别阻止了 IP 地址。

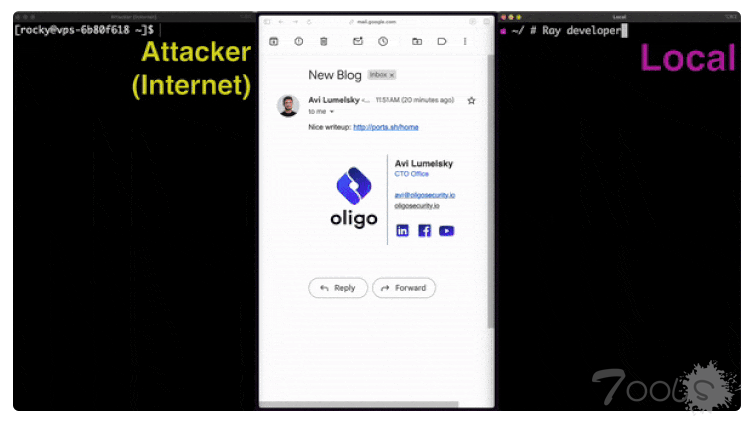

具体来说,Oligo Security 发现,使用以“ .com”结尾的域名的公共网站能够与本地网络上运行的服务进行通信,并使用地址 0.0.0.0(而不是 localhost/127.0.0.1)在访问者的主机上执行任意代码。

这也是私有网络访问 ( PNA ) 的一种绕过方式,旨在禁止公共网站直接访问位于私有网络内的端点。

任何在本地主机上运行且可通过 0.0.0.0 访问的应用程序都可能容易受到远程代码执行的影响,包括通过向 0.0.0[.]0:4444 发送带有精心设计的有效负载的 POST 请求来执行本地 Selenium Grid 实例。

为了响应 2024 年 4 月的调查结果,预计网络浏览器将完全阻止对 0.0.0.0 的访问,从而弃用从公共网站直接访问私有网络端点的功能。

“当服务使用本地主机时,它们会假设环境受限,”Lumelsky 表示。“这种假设可能存在缺陷(就像本漏洞的情况一样),从而导致服务器实施不安全。”

“通过将 0.0.0.0 与‘no-cors’模式结合使用,攻击者可以使用公共域攻击在本地主机上运行的服务,甚至获得任意代码执行 (RCE),所有这些都使用单个 HTTP 请求。”

评论0次