远程访问攻击中利用 SonicWall NetExtender 木马和 ConnectWise 漏洞

未知威胁行为者一直在分发SonicWall SSL VPN NetExtender应用程序的木马版本,以窃取可能已安装该应用程序的毫无戒心的用户的凭据。

未知威胁行为者一直在分发SonicWall SSL VPN NetExtender应用程序的木马版本,以窃取可能已安装该应用程序的毫无戒心的用户的凭据。

SonicWall 研究员Sravan Ganachari表示:“NetExtender 使远程用户能够安全地连接公司网络并运行应用程序。用户可以像在本地网络上一样上传和下载文件、访问网络驱动器以及使用其他资源。”

通过流氓 VPN 软件传递的恶意负载被微软命名为SilentRoute,微软与这家网络安全公司一起检测到了这一活动。

SonicWall 表示,含有恶意软件的 NetExtender 会冒充该软件的最新版本 (10.3.2.27),并被发现通过一个虚假网站进行传播,该网站现已被关闭。安装程序由 CITYLIGHT MEDIA PRIVATE LIMITED进行数字签名。

这表明,该活动的目标是在Google 或Bing 等搜索引擎上搜索NetExtender 的用户,并通过利用鱼叉式网络钓鱼、搜索引擎优化 (SEO) 中毒、恶意广告或社交媒体帖子等透过已知技术传播的欺骗网站诱骗他们安装它。

安装程序的两个不同组件已被修改,以便将配置信息泄露到攻击者控制的远程服务器。

其中包括“NeService.exe”和“NetExtender.exe”,它们已被修改以绕过各种NetExtender 组件的数字证书验证,无论验证结果如何都继续执行,并通过端口 8080 将信息泄露到132.196.198[.]163。

Ganachari 表示:“威胁行为者在安装的伪造NetExtender 二进制文件中添加了代码,以便窃取与 VPN 配置相关的信息并将其发送到远程服务器。”

一旦输入 VPN 配置详细信息并点击“连接”按钮,恶意代码就会在将数据发送到远程服务器之前执行自身验证。被窃取的配置信息包括用户名、密码、域名等。

威胁行为者滥用ConnectWise Authenticode 签名#

就在G DATA 详细描述了一个名为EvilConwi 的威胁活动集群之际,恶意行为者滥用 ConnectWise,使用一种名为Authenticode填充的技术嵌入恶意代码,而不会使数字签名无效。

这家德国网络安全公司表示,自2025 年3 月以来,使用这种技术的攻击数量激增。感染链主要利用网络钓鱼电子邮件作为初始访问媒介,或通过 Facebook 上宣传为人工智能 (AI) 工具的虚假网站。

这些电子邮件包含一个OneDrive 链接,该链接将收件人重定向到带有“查看 PDF”按钮的 Canva 页面,从而导致秘密下载并执行ConnectWise 安装程序。

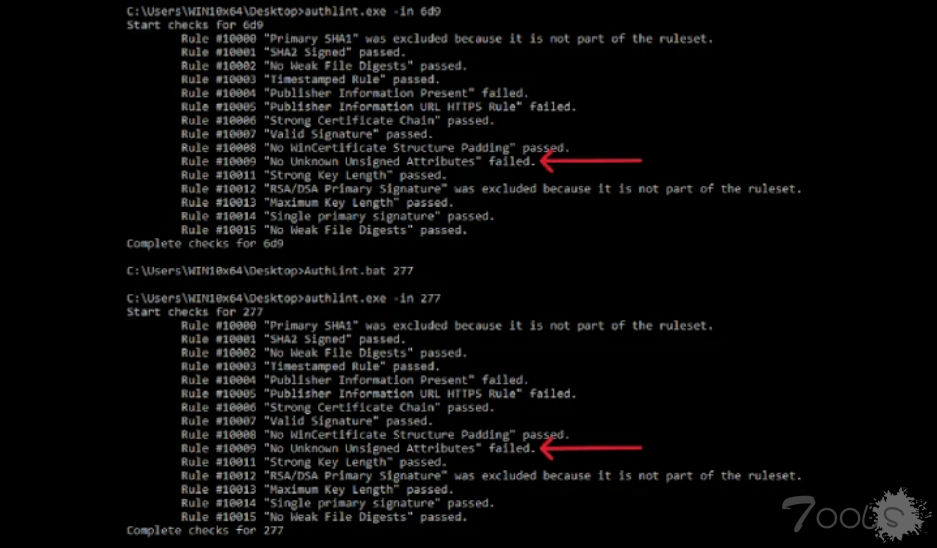

攻击的工作原理是在Authenticode 签名中未经身份验证的属性中植入恶意配置,以提供虚假的Windows 更新屏幕并阻止用户关闭系统,同时还包括有关应建立远程连接以实现持久访问的外部URL 的信息。

EvilConwi 之所以引人注目,是因为它为恶意行为者提供了进行邪恶操作的掩护,通过使用可信、合法且可能经过提升的系统或软件流程来进行这些操作,从而使他们能够逃脱雷达的监视。

安全研究员Karsten Hahn 表示:“通过修改这些设置,威胁行为者会创建自己的远程访问恶意软件,伪装成其他软件,例如 Google Chrome 的 AI 转图像转换器。他们通常还会添加虚假的 Windows 更新图片和消息,这样当威胁行为者远程连接到他们时,用户就不会关闭系统。”

SonicWall 研究员Sravan Ganachari表示:“NetExtender 使远程用户能够安全地连接公司网络并运行应用程序。用户可以像在本地网络上一样上传和下载文件、访问网络驱动器以及使用其他资源。”

通过流氓 VPN 软件传递的恶意负载被微软命名为SilentRoute,微软与这家网络安全公司一起检测到了这一活动。

SonicWall 表示,含有恶意软件的 NetExtender 会冒充该软件的最新版本 (10.3.2.27),并被发现通过一个虚假网站进行传播,该网站现已被关闭。安装程序由 CITYLIGHT MEDIA PRIVATE LIMITED进行数字签名。

这表明,该活动的目标是在Google 或Bing 等搜索引擎上搜索NetExtender 的用户,并通过利用鱼叉式网络钓鱼、搜索引擎优化 (SEO) 中毒、恶意广告或社交媒体帖子等透过已知技术传播的欺骗网站诱骗他们安装它。

安装程序的两个不同组件已被修改,以便将配置信息泄露到攻击者控制的远程服务器。

其中包括“NeService.exe”和“NetExtender.exe”,它们已被修改以绕过各种NetExtender 组件的数字证书验证,无论验证结果如何都继续执行,并通过端口 8080 将信息泄露到132.196.198[.]163。

Ganachari 表示:“威胁行为者在安装的伪造NetExtender 二进制文件中添加了代码,以便窃取与 VPN 配置相关的信息并将其发送到远程服务器。”

一旦输入 VPN 配置详细信息并点击“连接”按钮,恶意代码就会在将数据发送到远程服务器之前执行自身验证。被窃取的配置信息包括用户名、密码、域名等。

威胁行为者滥用ConnectWise Authenticode 签名#

就在G DATA 详细描述了一个名为EvilConwi 的威胁活动集群之际,恶意行为者滥用 ConnectWise,使用一种名为Authenticode填充的技术嵌入恶意代码,而不会使数字签名无效。

这家德国网络安全公司表示,自2025 年3 月以来,使用这种技术的攻击数量激增。感染链主要利用网络钓鱼电子邮件作为初始访问媒介,或通过 Facebook 上宣传为人工智能 (AI) 工具的虚假网站。

这些电子邮件包含一个OneDrive 链接,该链接将收件人重定向到带有“查看 PDF”按钮的 Canva 页面,从而导致秘密下载并执行ConnectWise 安装程序。

攻击的工作原理是在Authenticode 签名中未经身份验证的属性中植入恶意配置,以提供虚假的Windows 更新屏幕并阻止用户关闭系统,同时还包括有关应建立远程连接以实现持久访问的外部URL 的信息。

EvilConwi 之所以引人注目,是因为它为恶意行为者提供了进行邪恶操作的掩护,通过使用可信、合法且可能经过提升的系统或软件流程来进行这些操作,从而使他们能够逃脱雷达的监视。

安全研究员Karsten Hahn 表示:“通过修改这些设置,威胁行为者会创建自己的远程访问恶意软件,伪装成其他软件,例如 Google Chrome 的 AI 转图像转换器。他们通常还会添加虚假的 Windows 更新图片和消息,这样当威胁行为者远程连接到他们时,用户就不会关闭系统。”

评论0次