ClickFix 恶意软件活动利用 CAPTCHA 传播跨平台感染

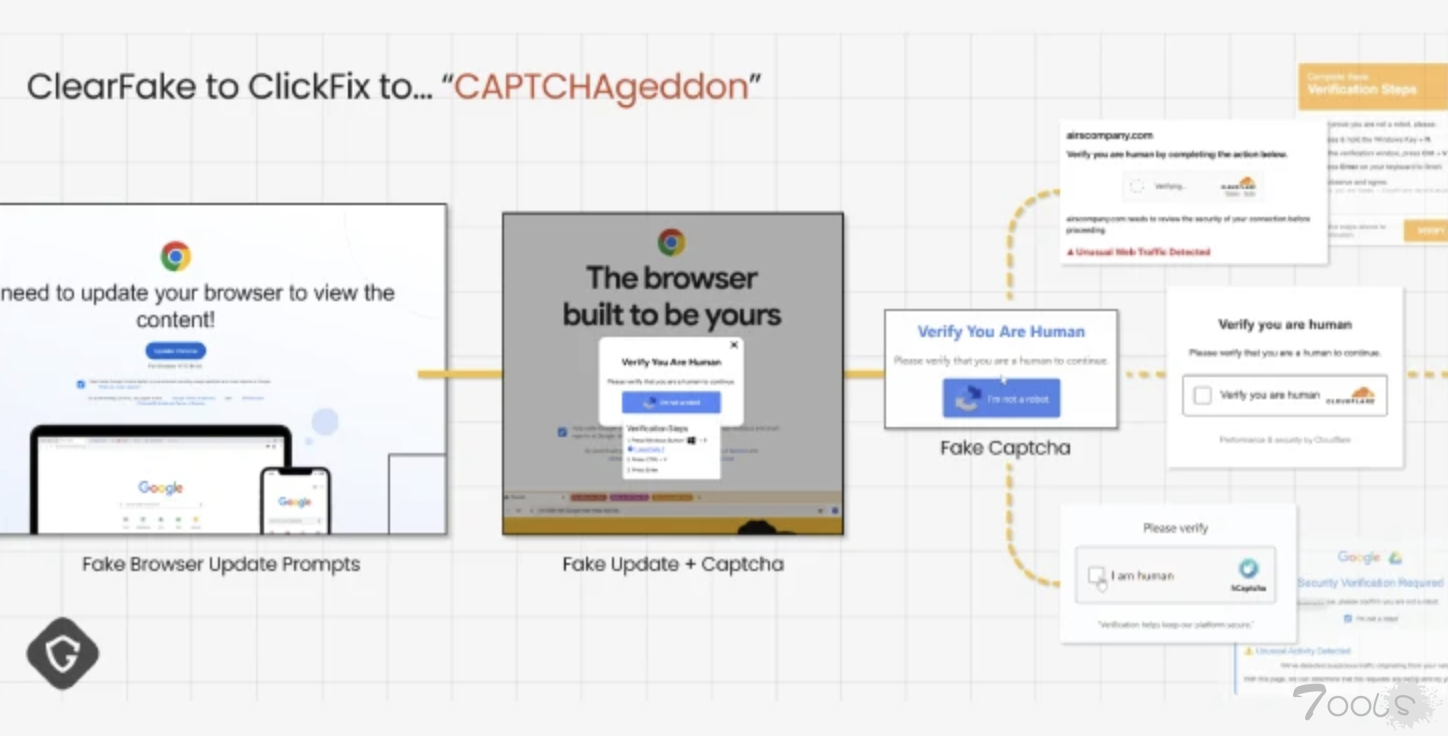

Guardio Labs 披露,一种名为 ClickFix 的新型社会工程攻击策略正在迅速取代传统的虚假浏览器更新骗局。该攻击通过虚假 CAPTCHA 骗局诱导用户执行恶意命令,部署窃密木马等恶意软件。ClickFix 利用 Google Scripts、被入侵的 WordPress 网站及伪装文件等手段逃避检测,手法高明,传播广泛,已引发“CAPTCHAgeddon”感染浪潮,凸显网络攻击者技术与心理操控手段的双重进化。

根据 Guardio Labs 的最新发现,传播方法、叙述复杂性和逃避技术的结合使得被称为ClickFix的社会工程策略在过去一年中得以成功实施。

安全研究员 Shaked Chen在与 The Hacker News 分享的一份报告中表示: “就像现实世界的病毒变种一样,这种新的‘ ClickFix ’病毒迅速超越并最终消灭了去年困扰网络的臭名昭著的虚假浏览器更新骗局。”

“它通过消除文件下载的需要、使用更智能的社会工程策略以及通过可信基础设施进行传播来实现这一点。结果就是,病毒引发了一波感染浪潮,从大规模的驱动式攻击到高度精准的鱼叉式网络钓鱼诱饵攻击,不一而足。”

ClickFix是一种社会工程学手段,攻击者会以修复不存在的问题或进行 CAPTCHA 验证为幌子,诱骗潜在目标感染其自身设备。该手段于 2024 年初首次在野外被发现。

网络安全

在这些攻击中,感染媒介多种多样,例如网络钓鱼电子邮件、驱动下载、恶意广告和搜索引擎优化 (SEO) 中毒,都被用来将用户引导至显示错误消息的虚假页面。

这些信息有一个目标:引导受害者按照一系列步骤操作,当这些步骤粘贴到 Windows 运行对话框或终端应用程序(对于Apple macOS而言)上时,会导致秘密复制到剪贴板上的恶意命令被执行。

反过来,恶意命令会触发多阶段序列的执行,从而导致部署各种恶意软件,例如窃取程序、远程访问木马和加载程序,这凸显了威胁的灵活性。

这种策略变得如此有效和强大,以至于导致了 Guardio 所说的 CAPTCHAgeddon,网络犯罪分子和民族国家行为者在短时间内在数十次活动中使用它。

ClickFix 是ClearFake的一个更隐蔽的变种,它利用被入侵的 WordPress 网站提供虚假的浏览器更新弹窗,进而传播窃取信息的恶意软件。ClearFake 随后结合了EtherHiding等先进的规避策略,利用币安智能链 (BSC) 合约隐藏下一阶段的有效载荷。

Guardio 表示,ClickFix 的演变和成功是其在传播媒介、诱饵和消息传递的多样化以及领先于检测曲线的不同方法方面不断改进的结果,以至于它最终取代了 ClearFake。

“早期的提示很普通,但很快就变得更具说服力,增加了紧迫感或怀疑的暗示,”陈说。“这些调整利用了基本的心理压力,提高了遵守率。”

身份安全风险评估

该攻击方法的一些显著变化包括滥用 Google Scripts 来托管虚假的 CAPTCHA 流,从而利用与 Google 域名相关的信任,以及将有效载荷嵌入看似合法的文件源(如 socket.io.min.js)中。

陈补充道:“这份令人毛骨悚然的技术清单——混淆、动态加载、看似合法的文件、跨平台处理、第三方有效载荷传递以及滥用谷歌等受信任的主机——表明威胁行为者如何不断适应以避免被发现。”

“这是一个鲜明的提醒,这些攻击者不仅在改进他们的网络钓鱼诱饵或社会工程策略,而且还在技术方法上投入巨资,以确保他们的攻击仍然有效并且能够抵御安全措施。”

评论1次

技术与心理操控手段的双重进化 ,思路创新了啊😀