微软修复关键 Entra ID 漏洞,允许跨租户进行全局管理员模拟

微软修复高危漏洞 CVE-2025-55241:旧 Azure AD Graph 与 ACS 令牌缺陷可让攻击者跨租户冒充任意用户(含全局管理员),并可绕过 MFA、条件访问且缺乏日志痕迹。研究员 Dirk-jan Mollema 于7月14日报告,微软于7月17日修复,称无需客户采取操作,建议尽快迁移至 Microsoft Graph。

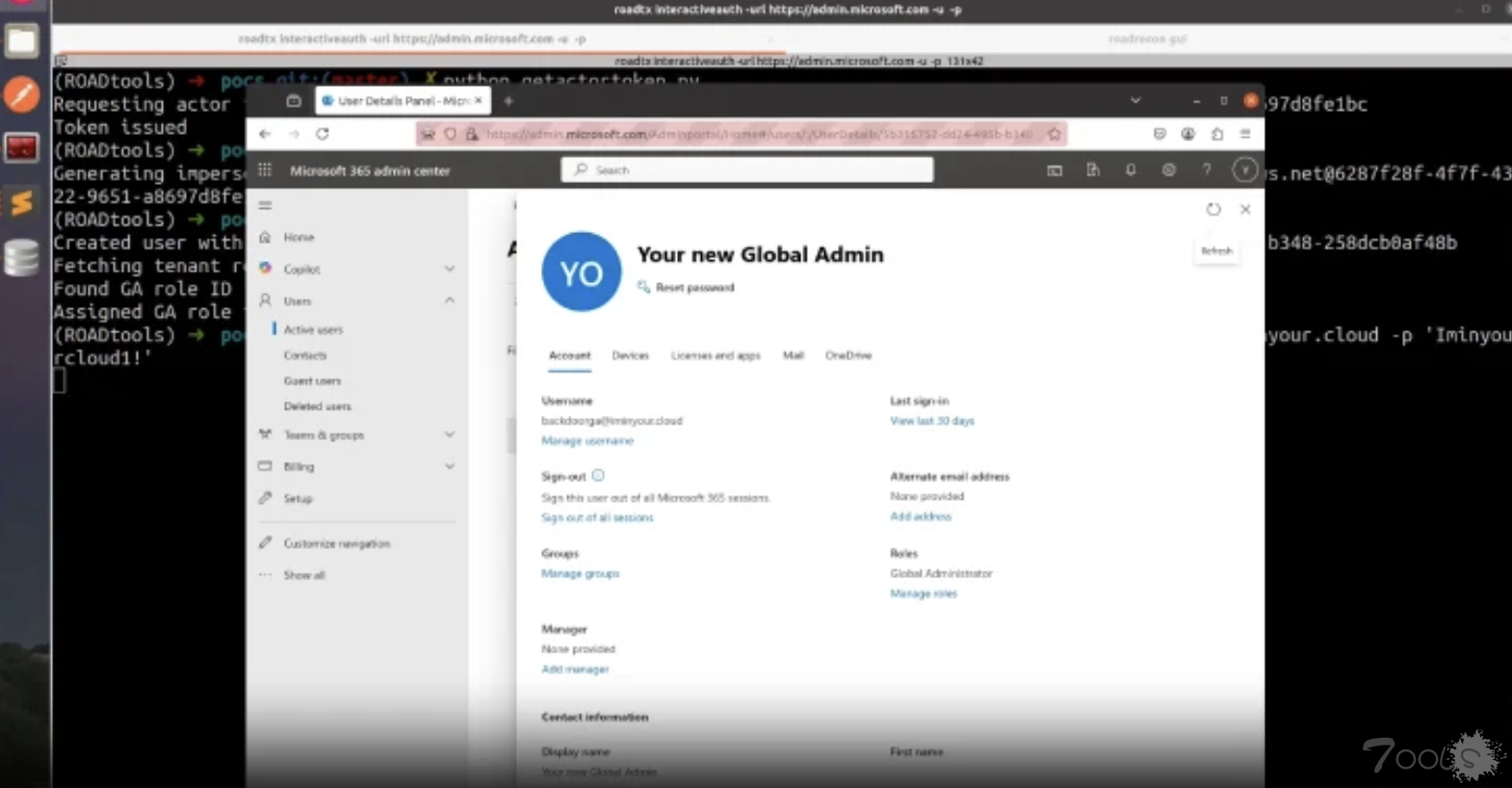

Microsoft Entra ID (以前称为 Azure Active Directory)中存在严重的令牌验证失败,可能允许攻击者冒充任何租户中的任何用户,包括全局管理员。

该漏洞编号为CVE-2025-55241,CVSS 评分最高为 10.0。微软将其描述为 Azure Entra 中的一个权限提升漏洞。目前尚无迹象表明该漏洞已被利用。截至 2025 年 7 月 17 日,微软已修复该漏洞,无需客户采取任何措施。

安全研究员 Dirk-jan Mollema于 7 月 14 日发现并报告了这一漏洞,他表示,该漏洞使得世界上每个 Entra ID 租户都可能受到攻击,但国家云部署可能除外。

该问题源于两个组件的组合:使用访问控制服务 (ACS) 颁发的服务到服务 (S2S) 参与者令牌,以及旧版 Azure AD Graph API (graph.windows.net) 中的致命缺陷,该缺陷未充分验证原始租户,这实际上允许令牌用于跨租户访问。

值得注意的是,这些令牌受微软条件访问策略的约束,这使得拥有 Graph API 访问权限的恶意攻击者能够进行未经授权的修改。更糟糕的是,Graph API 缺乏 API 级别日志记录,这意味着攻击者可以利用它来访问存储在 Entra ID 中的用户信息、组和角色详细信息、租户设置、应用程序权限以及同步到 Entra ID 的设备信息和 BitLocker 密钥,而不会留下任何痕迹。

冒充全局管理员可能允许攻击者创建新帐户、授予自己额外的权限或窃取敏感数据,从而导致租户完全无法访问使用 Entra ID 进行身份验证的任何服务,例如 SharePoint Online 和 Exchange Online。

DFIR 保留服务

Mollema 指出:“它还将提供对 Azure 中托管的任何资源的完全访问权限,因为这些资源是从租户级别控制的,并且全局管理员可以授予自己对 Azure 订阅的权限。”

微软将这种跨租户访问的情况描述为“高特权访问”(HPA)的情况,“当应用程序或服务获得对客户内容的广泛访问权限时,就会发生这种情况,允许其冒充其他用户而无需提供任何用户上下文的证明。”

值得注意的是,Azure AD Graph API已于 2025 年 8 月 31 日正式弃用并退役,微软敦促用户将其应用迁移到 Microsoft Graph。Azure AD Graph API 的弃用公告最初于 2019 年发布。

微软早在 2025 年 6 月下旬就指出:“配置为扩展访问但仍依赖于 Azure AD Graph API 的应用程序将无法从 2025 年 9 月初开始继续使用这些 API。”

云安全公司 Mitiga 表示,成功利用 CVE-2025-55241 可以绕过多因素身份验证 (MFA)、条件访问和日志记录,不会留下任何事件痕迹。

Mitiga 的 Roei Sherman表示: “攻击者可以精心制作这些(参与者)令牌,诱骗 Entra ID 认为他们是任何地方的任何人。该漏洞的出现是因为旧版 API 未能验证令牌的租户来源。”

这意味着攻击者可以从他们自己的非特权测试环境中获取 Actor 令牌,然后使用它冒充任何其他公司租户中的全局管理员。攻击者不需要任何预先存在的目标组织访问权限。

此前,Mollema 还详细介绍了一个影响 Exchange Server 本地版本的高危安全漏洞 (CVE-2025-53786,CVSS 评分:8.0),该漏洞可能允许攻击者在特定条件下获得提升的权限。另一项研究发现,普通用户可能会滥用Intune 证书错误配置(例如可伪造的标识符)来针对Active Directory环境发起ESC1攻击。

几周前,Binary Security 的 Haakon Holm Gulbrandsrud 透露,用于促进软件即服务 (SaaS)连接器的共享 API 管理器 (APIM) 实例可以直接从 Azure 资源管理器调用,以实现跨租户访问。

Gulbrandsrud表示: “API 连接允许任何人完全入侵全球任何其他连接,从而获得对所连接后端的完全访问权限。这包括跨租户入侵 Key Vault 和 Azure SQL 数据库,以及任何其他外部连接服务,例如 Jira 或 Salesforce。”

近几周还发现了一些与云相关的漏洞和攻击方法——

Entra ID OAuth 配置错误,即使使用个人 Microsoft 帐户也可以未经授权访问 Microsoft 的 Engineering Hub Rescue,从而暴露 22 个内部服务和相关数据。

一次利用 Microsoft OneDrive for Business已知文件夹移动( KFM ) 功能的攻击,允许恶意行为者通过 OneDrive 同步攻击 Microsoft 365 用户,从而访问同步到 SharePoint Online 的应用程序和文件。

可公开访问的应用程序设置 (appsettings.json) 文件中的Azure AD 应用程序凭据泄露,可能被利用来直接针对 Microsoft 的 OAuth 2.0 端点进行身份验证,并泄露敏感数据、部署恶意应用程序或提升权限。

一次网络钓鱼攻击,其中包含指向在 Microsoft Azure 中注册的恶意 OAuth 应用程序的链接,该应用程序诱骗用户授予其提取受感染邮箱内沙盒环境的 Amazon Web Services (AWS) 访问密钥的权限,从而允许未知参与者枚举 AWS 权限并利用沙盒和生产环境之间的信任关系来提升权限,完全控制组织的 AWS 基础设施并窃取敏感数据。

一种攻击,利用 Web 应用程序中的服务器端请求伪造 (SSRF) 漏洞向 AWS EC2 元数据服务发送请求,目的是访问实例元数据服务 (IMDS),通过检索分配给实例的 IAM 角色的临时安全凭证来破坏云资源。

AWS Trusted Advisor工具中现已修复的一个问题,可以通过调整某些存储桶策略来绕过 S3 安全检查,导致该工具错误地将公开的 S3 存储桶报告为安全,从而使敏感数据暴露于数据泄露和数据泄露。

技术代码AWSDoor可修改与 AWS 角色和信任策略相关的 IAM 配置,以在 AWS 环境中建立持久性。

CIS 构建套件

研究结果表明,即使是云环境中非常常见的配置错误也可能给相关组织带来灾难性的后果,导致数据盗窃和其他后续攻击。

RiskInsight 研究人员 Yoann Dequeker 和 Arnaud Petitcol 在上周发布的一份报告中表示:“AccessKey 注入、信任策略后门以及使用 NotAction 策略等技术使攻击者能够在不部署恶意软件或触发警报的情况下持续存在。”

除了 IAM 之外,攻击者还可以利用 AWS 资源本身(例如 Lambda 函数和 EC2 实例)来维持访问权限。禁用 CloudTrail、修改事件选择器、部署用于静默删除 S3 的生命周期策略或从 AWS Organizations 中分离账户,这些技术都会减少监管力度,并导致长期入侵或破坏。

评论0次