Notepad++ DLL 劫持 (CVE-2025-56383)

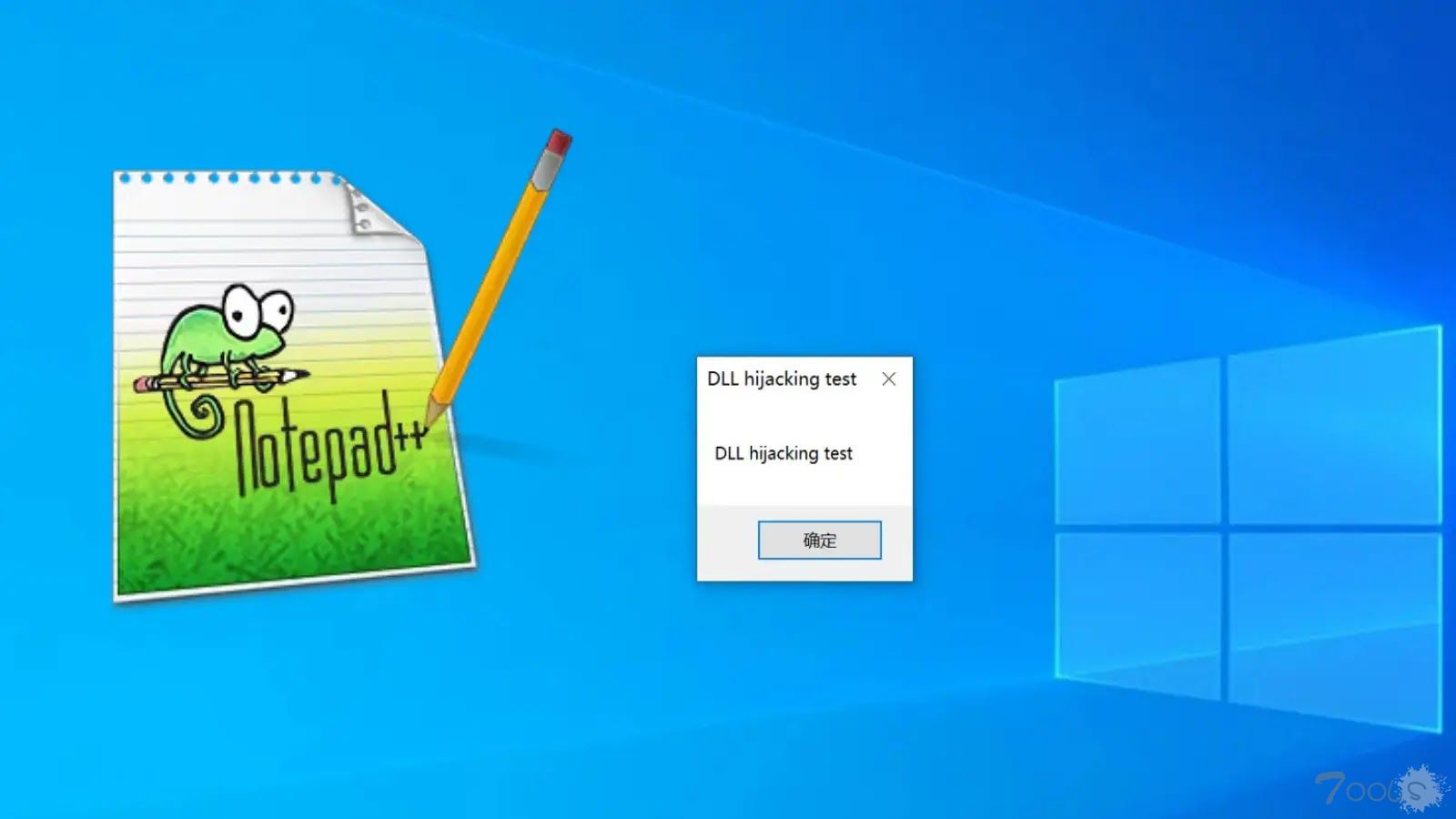

CVE-2025-56383 Notepad++ v8.8.3 存在 DLL 劫持漏洞,可以替换原始 DLL 文件执行恶意代码,已有poc。

Notepad++ DLL 劫持漏洞 (CVE-2025-56383)

受影响软件: Notepad++ v8.8.3(以及旧版本)

影响: 本地代码执行、持久化、权限提升

状态: 暂无官方补丁

🔎 漏洞概述

在 Notepad++ 中发现了一个新的 DLL 劫持漏洞。攻击者若拥有本地访问权限,可通过在应用程序预期加载可信 DLL 的位置放置恶意 DLL,实现 任意代码执行。

问题根源在于 Notepad++ 在加载 插件 DLL(如 NppExport.dll)时,未进行严格的路径验证。攻击者可以用 恶意代理 DLL 替换合法的插件 DLL,从而在保持应用程序正常功能的同时,执行恶意代码。

⚠️ 攻击场景

攻击者通过钓鱼、文件上传等方式获得 本地访问权限。

将 Notepad++\plugins\NppExport\ 目录下的 DLL 替换为 恶意 DLL。

原始 DLL 可被重命名,并由恶意 DLL 代理调用以维持正常功能。

当用户启动 Notepad++ 时,恶意 DLL 被加载并悄然执行,可在系统重启后持续存在。

这为攻击者提供了 隐蔽持久化 的能力,并可能根据用户权限实现 权限提升。

🛡️ 缓解与防护措施

由于目前 尚无官方补丁,建议用户和组织采取以下防护措施:

文件完整性监控 (FIM):

监控 Notepad++ 安装目录,检测未授权的文件修改。

限制权限:

确保只有可信的管理员可以对应用程序目录进行写入操作。

应用程序白名单:

使用 Microsoft AppLocker 或 WDAC 等工具限制可加载的 DLL。

仅从官方渠道下载:

避免使用第三方提供的 Notepad++ 或插件版本。

用户警觉性:

若启动 Notepad++ 时出现异常行为,应立即检查其插件目录。

漏洞POC

https://github.com/zer0t0/CVE-2025-56383-Proof-of-Concept

评论0次