Axis Communications 漏洞暴露 Azure 存储帐户凭据

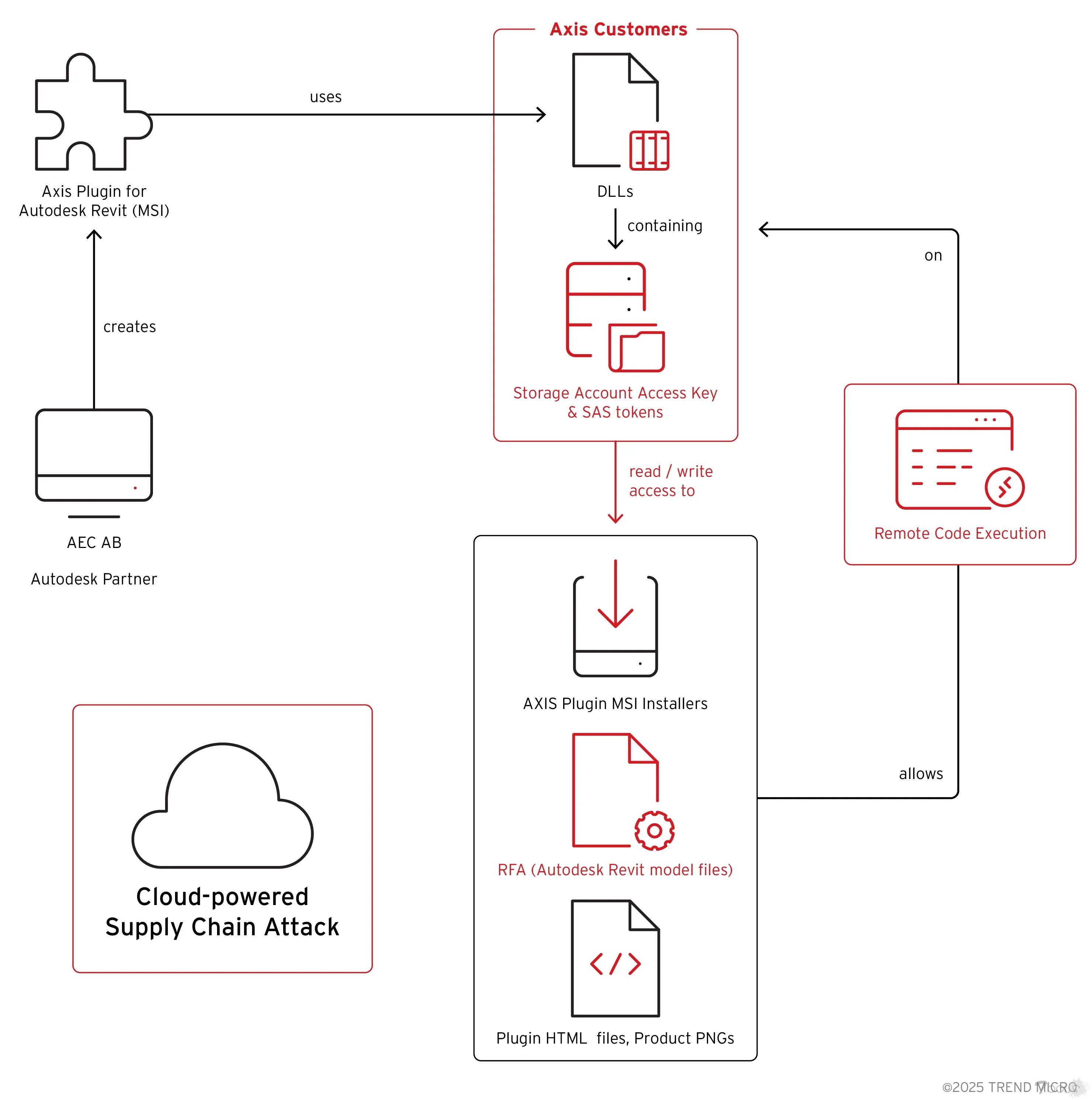

Axis Communications 的 Autodesk Revit 插件中存在一个严重漏洞,暴露了 Azure 存储帐户凭据,给客户带来了重大的安全风险,并可能导致针对建筑和工程行业的供应链攻击。 该漏洞源于通过插件的 Microsoft 安装程序 (MSI) 包分发给客户的签名动态链接库 (DLL) 中嵌入的硬编码凭据。

Axis Communications 的 Autodesk Revit 插件中存在一个严重漏洞,暴露了 Azure 存储帐户凭据,给客户带来了重大的安全风险,并可能导致针对建筑和工程行业的供应链攻击。

该漏洞源于通过插件的 Microsoft 安装程序 (MSI) 包分发给客户的签名动态链接库 (DLL) 中嵌入的硬编码凭据。

该安全漏洞于 2024 年 7 月被发现,当时趋势科技的 VirusTotal 规则在名为“AzureBlobRestAPI.dll”的数字签名 DLL 中检测到 Azure 共享访问签名 (SAS) 令牌。

受影响的组件已发给 AEC Advanced Engineering Computation Aktiebolag,这是一家专门从事 AutoCAD 和 Revit 平台咨询的 Autodesk 合作伙伴。

这一发现启动了长达数月的补救过程,涉及多个漏洞报告和补丁。

暴露的凭证为 Axis Communications 的三个 Azure 存储帐户提供了未经授权的读写访问权限,Axis Communications 是一家专门从事网络视频解决方案和监控技术的瑞典跨国公司。

这些帐户包含关键资产,包括客户用于构建信息模型项目的 Axis Plugin for Autodesk Revit 的 MSI 安装程序和 Revit Family Architecture (RFA) 文件。

攻击者可能会用恶意版本替换合法文件,从而有效地利用可信分发机制,从而放大该漏洞的影响。

趋势科技分析师发现了除凭证泄露之外的其他安全隐患。通过零日计划 (ZDI) 研究,他们发现了 Autodesk Revit 中的多个远程代码执行漏洞,这些漏洞可以通过导入恶意 RFA 文件触发。

这些漏洞的组合形成了一个危险的攻击媒介,威胁行为者可能会破坏存储帐户,上传精心设计的 RFA 文件,并使用 Autodesk Revit 软件大规模攻击 Axis Communications 客户。

这一发现凸显了建筑和工程软件生态系统中更广泛的供应链安全风险。

该插件的设计缺陷表明,当未实施适当的安全控制时,受信任的第三方集成如何成为攻击媒介。

漏洞技术分析

该漏洞的技术基础在于插件架构中不良的凭证管理实践。

研究人员发现,两个名为“axisfiles”和“axiscontentfiles”的 Azure 存储帐户的明文Azure SAS 令牌和共享访问密钥对嵌入在类“AzureBlobRestAPI.DataTypes.Classes.Global”的私有方法“internalSetEnvironment”中。

这些凭证授予了广泛的权限,包括跨存储帐户的完全读取、写入、删除、列出、添加、创建、更新、处理和执行权限。

这种访问级别远远超出了最小特权原则,使攻击者不仅可以访问现有内容,还可以修改分发机制并上传恶意文件。

当 Axis Communications 最初尝试修复 25.3.710 版本的问题时,他们使用 Eazfuscator 等工具实现了代码混淆。

然而,这种方法被证明是不够的,因为混淆的凭证可以使用 de4dot 等公开可用的工具轻松地去混淆。

混淆仅仅通过模糊性来提供安全性,而不是解决在客户端代码中嵌入凭据的根本设计缺陷。

由于存储帐户包含插件安装程序的历史版本,漏洞的持久性变得更加复杂。

即使在版本 25.3.711 中实现了只读SAS令牌,研究人员发现攻击者仍然可以访问包含过于宽松凭据的先前插件版本,从而有效地绕过补救措施,直到所有历史版本都得到妥善保护。

Axis Communications 已确认该漏洞已在当前版本 25.3.718 中得到完全修补,所有先前报告的问题均已得到解决。

该公司还采取了主动措施通知受影响的合作伙伴和客户,并强调 Autodesk Revit 插件仅提供给特定合作伙伴,一般不供公众使用。

该漏洞源于通过插件的 Microsoft 安装程序 (MSI) 包分发给客户的签名动态链接库 (DLL) 中嵌入的硬编码凭据。

该安全漏洞于 2024 年 7 月被发现,当时趋势科技的 VirusTotal 规则在名为“AzureBlobRestAPI.dll”的数字签名 DLL 中检测到 Azure 共享访问签名 (SAS) 令牌。

受影响的组件已发给 AEC Advanced Engineering Computation Aktiebolag,这是一家专门从事 AutoCAD 和 Revit 平台咨询的 Autodesk 合作伙伴。

这一发现启动了长达数月的补救过程,涉及多个漏洞报告和补丁。

暴露的凭证为 Axis Communications 的三个 Azure 存储帐户提供了未经授权的读写访问权限,Axis Communications 是一家专门从事网络视频解决方案和监控技术的瑞典跨国公司。

这些帐户包含关键资产,包括客户用于构建信息模型项目的 Axis Plugin for Autodesk Revit 的 MSI 安装程序和 Revit Family Architecture (RFA) 文件。

攻击者可能会用恶意版本替换合法文件,从而有效地利用可信分发机制,从而放大该漏洞的影响。

趋势科技分析师发现了除凭证泄露之外的其他安全隐患。通过零日计划 (ZDI) 研究,他们发现了 Autodesk Revit 中的多个远程代码执行漏洞,这些漏洞可以通过导入恶意 RFA 文件触发。

这些漏洞的组合形成了一个危险的攻击媒介,威胁行为者可能会破坏存储帐户,上传精心设计的 RFA 文件,并使用 Autodesk Revit 软件大规模攻击 Axis Communications 客户。

这一发现凸显了建筑和工程软件生态系统中更广泛的供应链安全风险。

该插件的设计缺陷表明,当未实施适当的安全控制时,受信任的第三方集成如何成为攻击媒介。

漏洞技术分析

该漏洞的技术基础在于插件架构中不良的凭证管理实践。

研究人员发现,两个名为“axisfiles”和“axiscontentfiles”的 Azure 存储帐户的明文Azure SAS 令牌和共享访问密钥对嵌入在类“AzureBlobRestAPI.DataTypes.Classes.Global”的私有方法“internalSetEnvironment”中。

这些凭证授予了广泛的权限,包括跨存储帐户的完全读取、写入、删除、列出、添加、创建、更新、处理和执行权限。

这种访问级别远远超出了最小特权原则,使攻击者不仅可以访问现有内容,还可以修改分发机制并上传恶意文件。

当 Axis Communications 最初尝试修复 25.3.710 版本的问题时,他们使用 Eazfuscator 等工具实现了代码混淆。

然而,这种方法被证明是不够的,因为混淆的凭证可以使用 de4dot 等公开可用的工具轻松地去混淆。

混淆仅仅通过模糊性来提供安全性,而不是解决在客户端代码中嵌入凭据的根本设计缺陷。

由于存储帐户包含插件安装程序的历史版本,漏洞的持久性变得更加复杂。

即使在版本 25.3.711 中实现了只读SAS令牌,研究人员发现攻击者仍然可以访问包含过于宽松凭据的先前插件版本,从而有效地绕过补救措施,直到所有历史版本都得到妥善保护。

Axis Communications 已确认该漏洞已在当前版本 25.3.718 中得到完全修补,所有先前报告的问题均已得到解决。

该公司还采取了主动措施通知受影响的合作伙伴和客户,并强调 Autodesk Revit 插件仅提供给特定合作伙伴,一般不供公众使用。

评论0次