黑客利用零日漏洞,通过一张 WhatsApp 图片劫持三星 Galaxy 手机

一款名为 LANDFALL 的复杂间谍软件攻击三星 Galaxy 设备,利用零日漏洞通过在WhatsApp上分享的看似无害的图片来渗透手机。 这项自 2024 年年中开始的攻击活动,使攻击者能够部署商业级 Android 恶意软件,该软件能够在无需用户交互的情况下对设备进行全面监控。 这一发现凸显了中东地区国家相关监控工具持续构成的威胁,此类入侵事件在该地区已变得异常普遍。

一款名为 LANDFALL 的复杂间谍软件攻击三星 Galaxy 设备,利用零日漏洞通过在WhatsApp上分享的看似无害的图片来渗透手机。

这项自 2024 年年中开始的攻击活动,使攻击者能够部署商业级 Android 恶意软件,该软件能够在无需用户交互的情况下对设备进行全面监控。

这一发现凸显了中东地区国家相关监控工具持续构成的威胁,此类入侵事件在该地区已变得异常普遍。

第 42 小组的调查始于 2025 年中期,当时他们正在调查 iOS 漏洞利用样本,结果发现了嵌入在 Digital Negative (DNG) 图像文件中的 Android 特定恶意软件。

这些文件通常伪装成类似“IMG-20240723-WA0000.jpg”这样的 WhatsApp 风格名称,于 2024 年 7 月至 2025 年初期间从摩洛哥、伊朗、伊拉克和土耳其等地上传到 VirusTotal。

研究人员确定 LANDFALL 利用了 CVE-2025-21042,这是三星图像处理库 libimagecodec.quram.so 中的一个严重漏洞,在 2025 年 4 月出现实际利用报告后进行了修复。

与 2025 年 8 月和 9 月披露的类似 iOS 攻击不同,此次 Android 攻击链早于这些事件发生,并且没有显示 WhatsApp 本身存在任何缺陷。

此次行动的精准性表明这是一次有针对性的间谍活动,而非大规模传播,其基础设施与Stealth Falcon等供应商有重叠之处,后者自2012年以来一直以打击阿联酋活动人士为生。

三星零日漏洞通过 WhatsApp 被利用

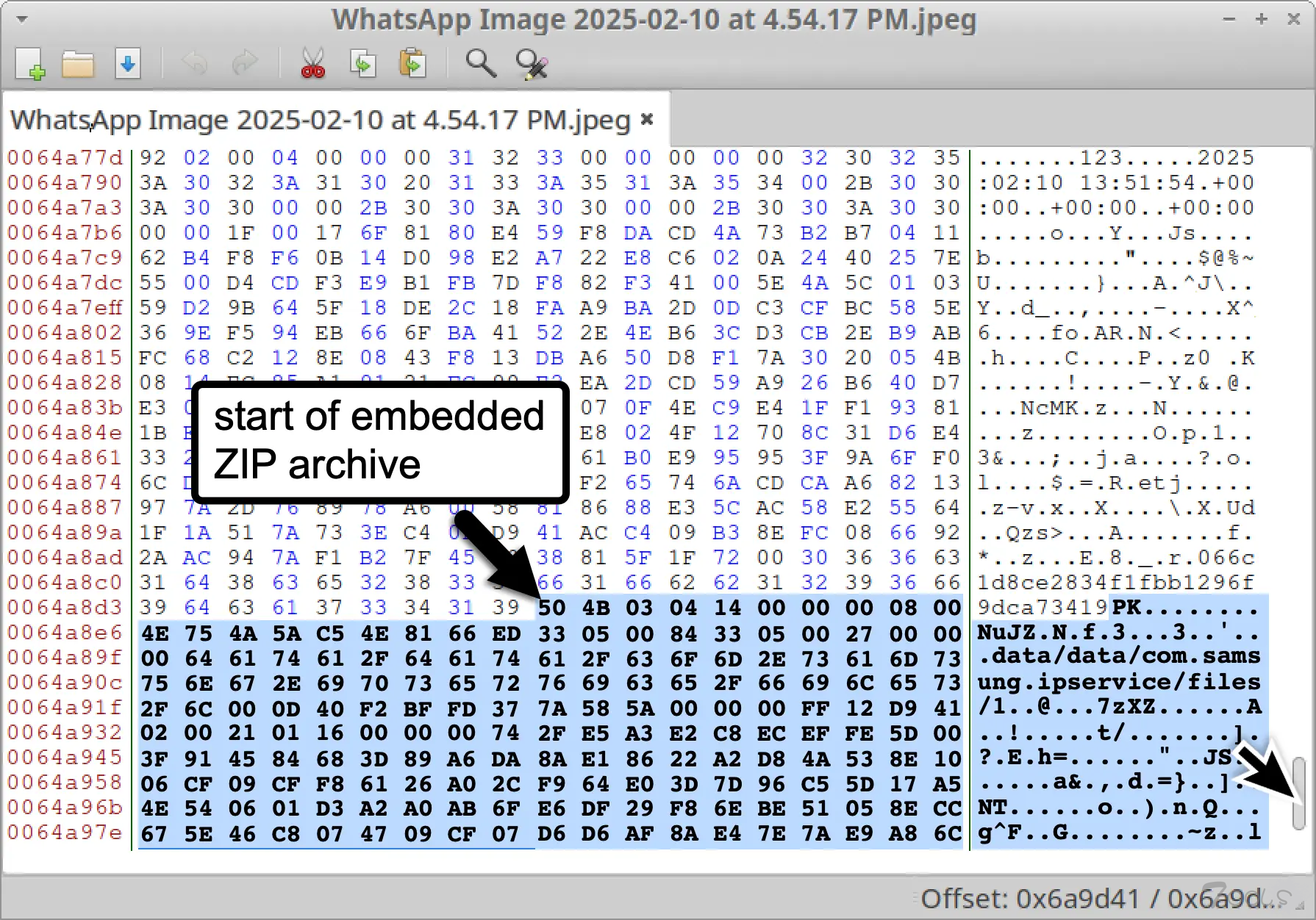

该攻击链利用包含附加 ZIP 存档的畸形 DNG 文件,诱使易受攻击的库提取并执行安装间谍软件的共享对象 (.so) 库。

感染后,LANDFALL 允许攻击者访问麦克风进行录音、精确的 GPS 跟踪,并收集照片、联系人、通话记录和消息。

它专门针对运行 Android 13 至 15 的 Galaxy 机型,例如 S22、S23、S24 和 Z 系列,可通过消息应用程序实现零点击部署。

这与最近 iOS 漏洞利用的模式相呼应,但也凸显了移动图像处理器在各个平台上的反复出现的弱点。

三星于 2025 年 9 月发布的针对CVE-2025-21043的补丁修复了同一库中相关的零日漏洞,加强了对未来基于图像的攻击的防御。

尽管进行了修补,但该行动仍逃避侦测近一年,凸显了私营部门攻击行为体(PSOAs)在区域监视中的隐蔽性。

对于目前的三星用户来说,由于这两个漏洞都已修复,风险有所降低,但这一事件揭露了商业间谍软件供应商如何向政府提供工具以进行不受约束的间谍活动。

第42小组并未指出具体行动者,但此次行动的重点区域在中东,这与PSOAs之前的行动相符。专家敦促用户警惕WhatsApp等应用程序中的图像预览,并建议及时更新以避免类似威胁。

从 Pegasus 到最近的 iOS 链式漏洞,这一案例与一系列移动漏洞攻击一起,标志着一场以零日漏洞为主要武器的军备竞赛正在进行。

随着间谍软件的不断发展,三星等厂商与研究人员之间的合作对于领先于攻击者至关重要。

这项自 2024 年年中开始的攻击活动,使攻击者能够部署商业级 Android 恶意软件,该软件能够在无需用户交互的情况下对设备进行全面监控。

这一发现凸显了中东地区国家相关监控工具持续构成的威胁,此类入侵事件在该地区已变得异常普遍。

第 42 小组的调查始于 2025 年中期,当时他们正在调查 iOS 漏洞利用样本,结果发现了嵌入在 Digital Negative (DNG) 图像文件中的 Android 特定恶意软件。

这些文件通常伪装成类似“IMG-20240723-WA0000.jpg”这样的 WhatsApp 风格名称,于 2024 年 7 月至 2025 年初期间从摩洛哥、伊朗、伊拉克和土耳其等地上传到 VirusTotal。

研究人员确定 LANDFALL 利用了 CVE-2025-21042,这是三星图像处理库 libimagecodec.quram.so 中的一个严重漏洞,在 2025 年 4 月出现实际利用报告后进行了修复。

与 2025 年 8 月和 9 月披露的类似 iOS 攻击不同,此次 Android 攻击链早于这些事件发生,并且没有显示 WhatsApp 本身存在任何缺陷。

此次行动的精准性表明这是一次有针对性的间谍活动,而非大规模传播,其基础设施与Stealth Falcon等供应商有重叠之处,后者自2012年以来一直以打击阿联酋活动人士为生。

三星零日漏洞通过 WhatsApp 被利用

该攻击链利用包含附加 ZIP 存档的畸形 DNG 文件,诱使易受攻击的库提取并执行安装间谍软件的共享对象 (.so) 库。

感染后,LANDFALL 允许攻击者访问麦克风进行录音、精确的 GPS 跟踪,并收集照片、联系人、通话记录和消息。

它专门针对运行 Android 13 至 15 的 Galaxy 机型,例如 S22、S23、S24 和 Z 系列,可通过消息应用程序实现零点击部署。

这与最近 iOS 漏洞利用的模式相呼应,但也凸显了移动图像处理器在各个平台上的反复出现的弱点。

三星于 2025 年 9 月发布的针对CVE-2025-21043的补丁修复了同一库中相关的零日漏洞,加强了对未来基于图像的攻击的防御。

尽管进行了修补,但该行动仍逃避侦测近一年,凸显了私营部门攻击行为体(PSOAs)在区域监视中的隐蔽性。

对于目前的三星用户来说,由于这两个漏洞都已修复,风险有所降低,但这一事件揭露了商业间谍软件供应商如何向政府提供工具以进行不受约束的间谍活动。

第42小组并未指出具体行动者,但此次行动的重点区域在中东,这与PSOAs之前的行动相符。专家敦促用户警惕WhatsApp等应用程序中的图像预览,并建议及时更新以避免类似威胁。

从 Pegasus 到最近的 iOS 链式漏洞,这一案例与一系列移动漏洞攻击一起,标志着一场以零日漏洞为主要武器的军备竞赛正在进行。

随着间谍软件的不断发展,三星等厂商与研究人员之间的合作对于领先于攻击者至关重要。

评论2次

这样的零日漏洞真的是防不胜防

以零日漏洞为主要武器的军备竞赛 这就开始了 三星 S22 S23 S24 一旦没有更新安全更新打补丁的话 ,它们就沦陷了啊