Windows 图形漏洞严重,黑客可利用单张图片夺取控制权

微软Windows 图形组件中存在一个严重的远程代码执行漏洞,攻击者可以利用精心构造的 JPEG 图像来控制系统。 该漏洞的 CVSS 评分为 9.8,对全球 Windows 用户构成严重威胁,因为利用该漏洞无需用户交互。 该问题于2025年5月被发现,并于2025年8月12日由微软发布补丁修复。该问题源于windowscodecs.dll库中不受信任的指针解引用,影响核心图像处理功能。 攻击者可以将恶意 JPEG 嵌入到 Microsoft Office 文档等日常文件中,从而在文件打开或预览时实现静默入侵。 这一漏洞凸显了传统图形处理中持续存在的风险,看似无害的图像解码操作可能导致系统完全被控制。由于Windows系统驱动着数十亿台设备,未打补丁的系统仍然极易受到网络钓鱼攻击或恶意下载的侵害。

该漏洞的 CVSS 评分为 9.8,对全球 Windows 用户构成严重威胁,因为利用该漏洞无需用户交互。

该问题于2025年5月被发现,并于2025年8月12日由微软发布补丁修复。该问题源于windowscodecs.dll库中不受信任的指针解引用,影响核心图像处理功能。

攻击者可以将恶意 JPEG 嵌入到 Microsoft Office 文档等日常文件中,从而在文件打开或预览时实现静默入侵。

这一漏洞凸显了传统图形处理中持续存在的风险,看似无害的图像解码操作可能导致系统完全被控制。由于Windows系统驱动着数十亿台设备,未打补丁的系统仍然极易受到网络钓鱼攻击或恶意下载的侵害。

Zscaler ThreatLabz 通过对 Windows Imaging Component 进行有针对性的模糊测试,发现了该漏洞,重点关注windowscodecs.dll 中的JPEG 编码和解码路径。

攻击的入口点在于 GpReadOnlyMemoryStream::InitFile 函数,攻击者可以通过操纵缓冲区大小来控制文件映射期间的内存快照。

模糊测试发现,在 jpeg_finish_compress+0xcc 处解引用未初始化的指针会触发崩溃,从而通过堆喷射暴露用户可控数据。

WinDbg 分析的堆栈跟踪指向了 CJpegTurboFrameEncode::HrWriteSource 和 CFrameEncodeBase::WriteSource 等关键函数,证实了 JPEG 元数据编码过程中的缺陷。

这种未初始化资源的问题允许攻击者在无需权限的情况下执行任意代码,从而可以通过网络利用该漏洞。微软已确认,该漏洞会影响依赖图形组件的应用程序中的自动图像渲染功能。

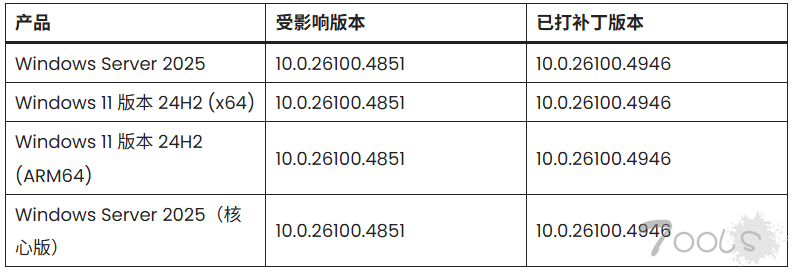

受影响的版本和补丁

该漏洞会影响近期发布的 Windows 版本,尤其是那些使用了存在漏洞的 windowscodecs.dll 版本的系统。各组织必须优先更新系统以降低风险,因为该漏洞可能与其他攻击联动,在网络中横向移动。

漏洞利用机制和概念验证

利用CVE-2025-50165漏洞需要构造一个 JPEG 文件,该文件会在解码过程中触发指针解引用,通常是通过 Office 或第三方应用程序中的嵌入式文件来实现的。

对于 64 位系统,攻击者利用返回导向编程 (ROP) 链绕过控制流保护,将大小为 0x3ef7 的堆块喷洒到目标内存中。这通过使用 VirtualAlloc 创建读写执行内存并加载 shellcode 来实现持久访问,从而转移了执行方向。

Zscaler 的概念验证通过一个示例应用程序演示了堆操作,该应用程序分配、释放和处理 Base64 编码的 JPEG,从而实现 RIP 控制。

虽然尚未有实际利用该漏洞的案例报告,但其低复杂度和广泛的网络覆盖范围使其成为勒索软件或间谍活动的主要目标。32 位版本默认禁用 CFG,这降低了对旧系统遭受攻击的风险。

用户应立即通过 Windows 更新应用2025 年 8 月的“周二补丁日”更新,优先更新高价值资产。禁用电子邮件客户端中的自动图像预览功能,并对不受信任的文件强制执行沙盒机制。Zscaler 已实施基于云的保护措施来阻止攻击尝试。

这一事件凸显了企业环境中未打补丁的图形库的危险性,因为 JPEG 在工作流程中无处不在。

随着网络攻击者不断演变策略,及时修补漏洞仍然是抵御此类像素级精准攻击的最强防御手段。由于目前尚未发现任何主动利用的案例,积极主动的措施可以防止造成大范围损害。

评论0次