渗透测试

一次Coldfusion艰难渗透检测

写在前面的话:这篇文章写于去年9月份,但国内貌似研究coldfusion的不多,就一直压在硬盘里,只给几个朋友看过,最近看坛子里有人发coldfusion的东西,就发出来,权当抛砖引玉了文章比较长,木办法,我就是比较罗嗦,见谅了……本来打算直接放个pdf附件的,不过我自己也很讨厌别人放附件,就还是贴上来

U.S. Department of Labor website hacked and redirecting to malicious code

During the last few hours we have identified that one the U.S. Department of Labor website has been hacked and it is serving malicious code.Clarification:The website affected is the The Department of Labor (DOL) Site Exposure Matrices (SEM) Website “The Department of Labor (DOL)

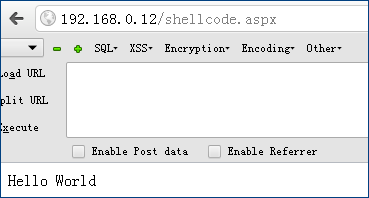

利用ASPX执行shellcode

(原帖在90sec上,当时准备先发到t00ls的,但是那几天t00ls一直大姨妈,就拿去90sec申请账号用了。和原帖相比内容稍有改动。) 首先说明一下,这种方法有一定的局限性,并且只有在一些比较特殊的情况下才需要使用,比如exe文件传不上去、传上去不执行等等。使用这种方法的环境要求:服务器支持aspx

内网渗透方面的总结以及对群里大牛的感谢

最近在内网渗透方面,发了几个帖子,得到了群里的大牛们的积极帮助,我把大牛们给经验整理了一下,以表示对t00ls的感谢,内网渗透不得不说是门艺术,越学越感觉有意思,俗话说的好,师傅领进门,学习在个人。大牛给的是个思路,条条大道通罗马。能否灵活多变的去内网渗透,关键还是在于个人。希望与t00

检测ColdFusion --1.科普

慢慢往上贴,关于ColdFusion的攻击,希望能一点一点覆盖到所有流行的对ColdFusion的攻击手法。1.什么是ColdFusion 这东西在国内遇到的确实不多,所以可能很多人感到挺陌生,但是国外用的多啊,全球用户貌似比asp的多,因为我用google搜”inurl:index.cfm”的数量要比”inurl:index.asp”多。下面摘

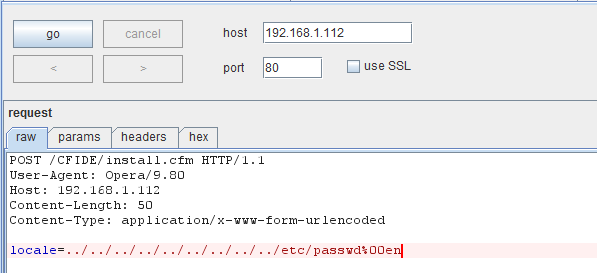

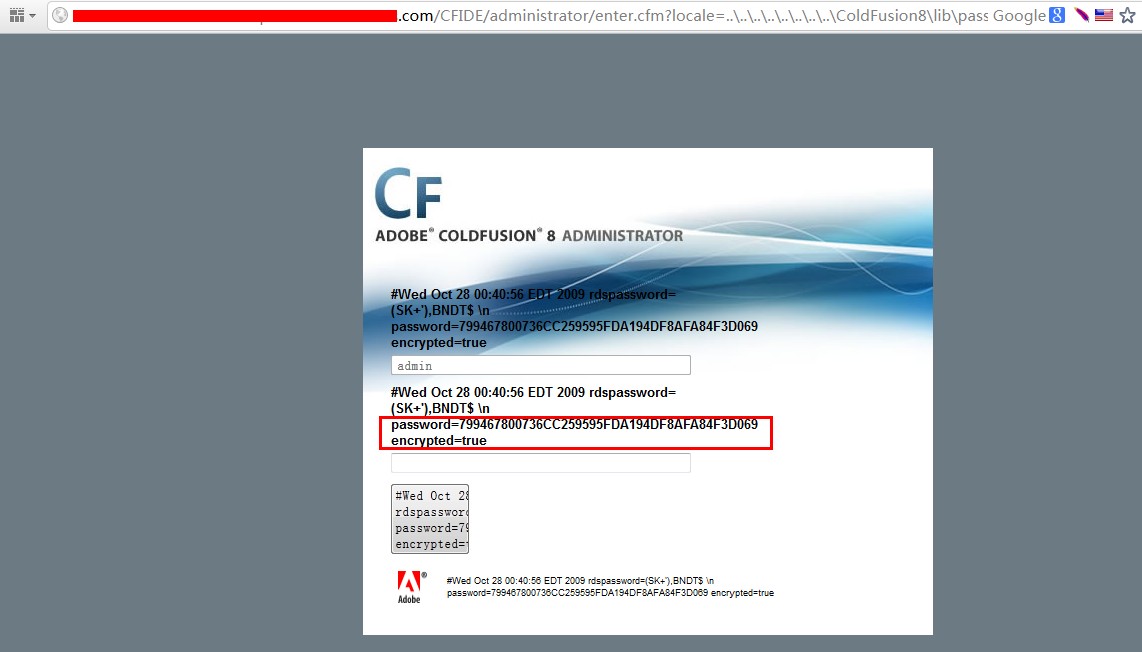

检测ColdFusion –2.路径遍历漏洞攻略

搜集了下怎么攻击coldfusion,这是系列文章之二,任意文件读取漏洞的利用方法。一是科普,这儿略过。后续的以后再写。注:本文亮点不多,但是跳过破解密码直接登录那点,我感觉值得一看。我遇到过两次破解不了密码的了。。漏洞简介:编号:CVE-2010-2861 APSB10-18 ‘locale’ Path Traversal Vulne

社工无花果编程驿站域名

机油们自己下吧,我怕被ban。。五一快乐!

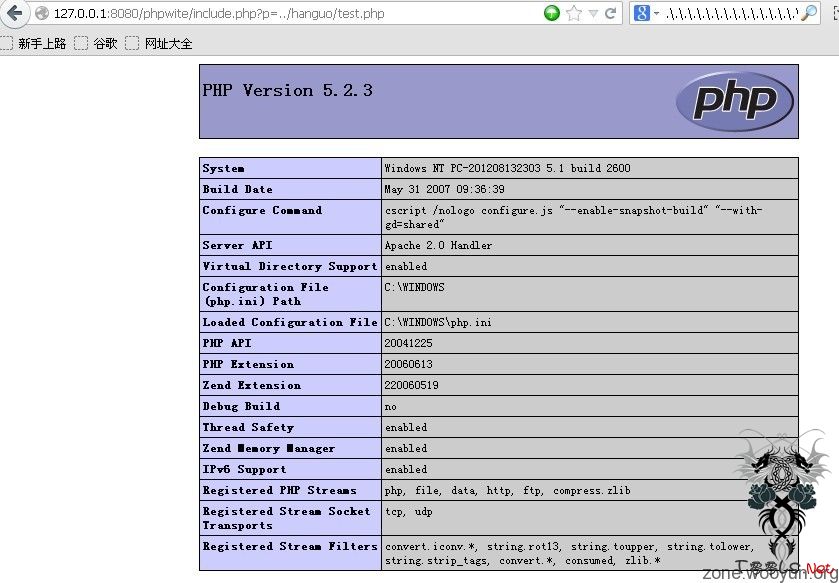

php包含那点事情

转个乌云上php include相关的总结帖,有很多内容也是从T00ls出去的。原地址:http://zone.wooyun.org/content/2196有空就多整理下曾经研究过的知识和需要温顾的知识,明年可能去寻工作络. 关于PHP中LFI(Local File Include,本地文件包含)漏洞,大家都很熟悉了;paper很多很多,特别是国外的...不过 大家都

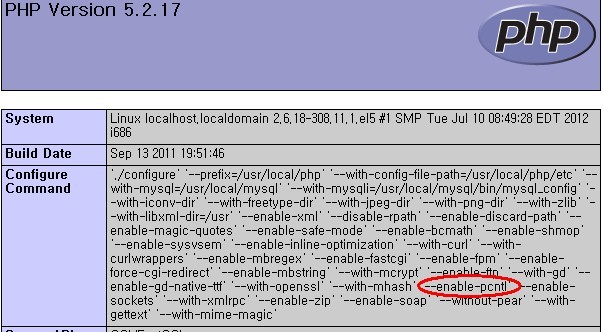

PHP被遗漏的执行函数

我见很多管理员在封杀PHP危险函数的时候一般都是这样的:disable_functions = proc_open,exec,passthru,shell_exec,system,popen但是如果编译PHP时带--enable-pcntl参数就危险了,可以用pcntl_exec函数执行指定程序,也可以反弹一个SHELL,在PHPINFO里查看编译参数。描述:pcntl_exec — 在当前进程空

【庆祝土司重开】物理入侵医院网银终端

#作者 小飞# [email protected]#土司当时维护,先发在90sec上 非转载由于此种终端机是在役设备,所以危害十分大,并且涉及银行卡操作,请素质! 本文仅供交流学习 清明节一大早就跑到协和医院去看病 命苦啊挂号划价,人暴多忽然,看到诊室外面有个终端设备 于是乎, YD的攻击开始了 额 貌似还是跟建