微软IE11的0day漏洞预警

此次Hackingteam泄露的数据影响巨大,先后爆出3个Flash0day,1个Font提权0day,昨天在twitter上又有人公布了一个新的windows权限提升0day,阿里安全研究人员又从邮件中发现一处针对IE11 的0day,0day频繁爆出,各位请关好门窗,防火防盗!

漏洞分析

基于初步分析,该漏洞是由于MutationObserver引用被释放的InterpreterThunk地址引发的UAF漏洞

分析环境IE11.0.9600.17843 32bit+Windows 7

漏洞触发步骤

1. 新建MutationObserver对象(M0),然后重置整个页面

2. 创建一个元素,并新建MutationObserver对象(M1)关联这个元素。

3. 触发M1的回调

4. 切换脚本scope

5. 页面重置完成,释放了和M1关联的回调InterpreterThunk。

6. 再次触发M1的回调,引起了IE崩溃,EIP跳转到一个不可访问的地址

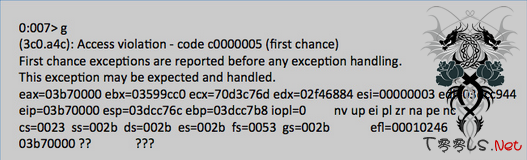

7. CrashInfo:

预警

微软当前已经在跟进修复这个安全漏洞,用户当前可以暂且使用Chrome浏览器并且暂时禁用FLASH,以避风头。

基于初步分析,该漏洞是由于MutationObserver引用被释放的InterpreterThunk地址引发的UAF漏洞

分析环境IE11.0.9600.17843 32bit+Windows 7

漏洞触发步骤

1. 新建MutationObserver对象(M0),然后重置整个页面

2. 创建一个元素,并新建MutationObserver对象(M1)关联这个元素。

3. 触发M1的回调

4. 切换脚本scope

5. 页面重置完成,释放了和M1关联的回调InterpreterThunk。

6. 再次触发M1的回调,引起了IE崩溃,EIP跳转到一个不可访问的地址

7. CrashInfo:

预警

微软当前已经在跟进修复这个安全漏洞,用户当前可以暂且使用Chrome浏览器并且暂时禁用FLASH,以避风头。

评论0次