Android 恶意软件伪装成色情应用攻击中国用户

赛门铁克发现了一个恶意的工具包,伪装成色情应用,可以在以app为中心的网站、论坛、种子网站和流行的社交网络上使用。

最近发现了一个恶意工具包(检测为Android.Rootnik.B)冒充成千上万的色情应用程序,主要针对说中文的用户。

该工具箱具有广泛的功能,包括:

开机Android设备

将恶意代码注入合法应用程序

订阅付费服务并发送付费消息

悄悄下载/安装风险的应用程序

这些应用程序通过以应用程序为中心的网站、论坛和torrent站点来找到它们的方式。这些信息也可以通过流行的社交网络传播。

在中国的网站上发现了恶意色情应用的样本

感染量

此恶意软件将其主要恶意负载隐藏在应用程序资源中的伪造图像中。 有效负载从一组帮助Web服务器下载其他恶意组件。 恶意软件会设置不可变的标志(一种在以前的博客中列出的技术),以防止精明的用户或防病毒应用程序删除文件。

这一威胁也试图取代调试器,这是一项关键的服务,能够在清除病毒应用的尝试中存活下来,或者更积极的清洁措施,如工厂重置。

工作流程

恶意软件解密并动态加载隐藏的有效负载(检测为Android.Reputation.1)。 它解密以下命令和控制(C&C)URL并查询它们以获取与根相关的配置:

http://gr.[REMOVED].pw:[REMOVED]/kitmain.aspx

http://gr.[REMOVED].top:[REMOVED] /kitmain.aspx

http://43.[REMOVED].68.193:[REMOVED]/kitmain.aspx

http://nr.[REMOVED].com:[REMOVED]/kitmain.aspx

http://nr.[REMOVED].com:[REMOVED]/kitmain.aspx

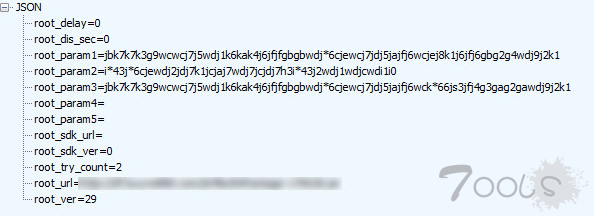

下面是一个示例响应,它告诉恶意软件在哪里下载rootkit,何时启动根尝试,如果尝试失败,会尝试多少次尝试,以及rootkit本身的元数据:

来自C&C服务器的响应

恶意软件注入机制

在获得root特权后,恶意软件选择一个好的候选过程(比如系统过程或appstore过程),然后注入恶意代码。

注入的代码启动一个UNIX域服务器套接字,并侦听命令来触发方法。 任何恶意客户端实体(设备上的应用程序)现在都可以命令受感染的进程代表其执行恶意活动,包括发送溢价消息。

其他功能

该恶意软件还会静默下载并安装一个名为ister59.apk的已知恶意应用程序(检测为Android.Reputation.3),网址如下:

http://1jope[REMOVED].com/ister59.apk?attname[REMOVED]1508999147941

它可以在未经用户同意的情况下从以下URL下载并动态加载其他有效载荷:

http://vpay.[REMOVED].eerichina.com/[REMOVED]/19c32fb8ebc57b6e.jar

http://120.[REMOVED].154.102:[REMOVED]/plugin_VA5.1.1.jar

此外,它订阅高级服务并发送高级文本消息。它要求广告并推送其他恶意应用程序。

受影响平台版本

所有带有Android API级别8(2.2)或更大的设备都会受到影响。

即使一些平台版本更高的设备无法扎根,恶意软件仍然会发送优质的信息。在这种情况下,恶意软件会回落到高收费的欺诈行为,因为它无法注入或安装恶意软件。

此外,恶意代码是高度模块化的,这意味着它可以很容易地重新包装到任何其他流行的应用程序。 此外,恶意软件还受到私人包装者的保护,如前一篇文章中所述。 恶意代码被混淆,密钥字符串被加密,阻碍了基本级别的静态分析和检测。

赛门铁克推荐移动用户遵守以下安全最佳做法:

1.保持你的软件是最新的。

2.避免从不熟悉的网站下载应用程序。

3.只能从可信来源安装应用程序。

4.密切关注应用程序请求的权限。

6.安装合适的移动安全应用程序。

文章编译来自:www.t00ls.net

评论1次

现在的软件,鱼龙混杂,还是在官网下载稍微安全点