关于Burp Intruder模块的小技巧

0x01:

也算不上什么高大上的技巧,只是之前自己在渗透测试过程中学习到的,分享出来,希望对像我这样的新手有所帮助~

在一些渗透测试的教程中,用Intruder模块爆破或fuzz的时候,他们只讲到了通过返回包的长度或者状态码来识别是否爆破成功。

其实已经有前辈写的很好了,链接:https://t0data.gitbooks.io/burpsuite/content/chapter8.html

0x02:

在一些渗透测试的教程中,用Intruder模块爆破或fuzz的时候,他们只讲到了通过返回包的长度或者状态码来识别是否爆破成功/是否fuzz出我们想要的内容。

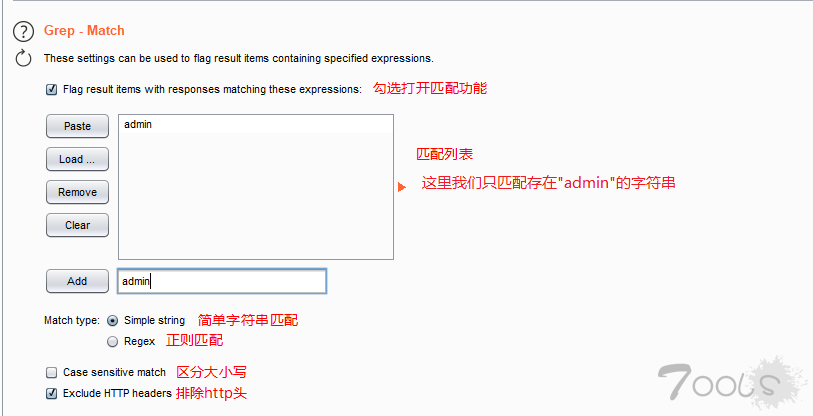

其实在Intruder->Option->Grep-Match中提供了返回包匹配内容的功能,可以通过简单的字符串或正则表达式进行内容匹配。

0x03:

图解:

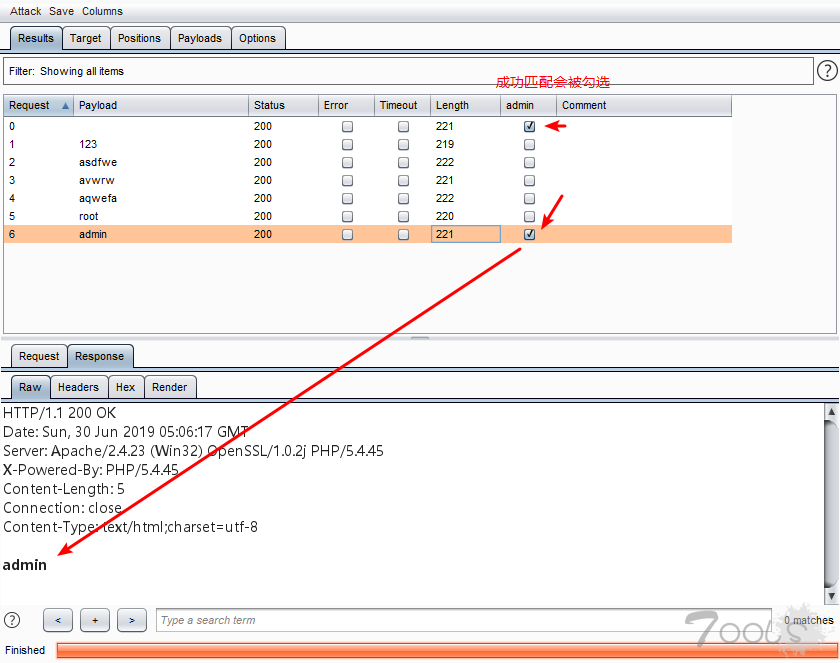

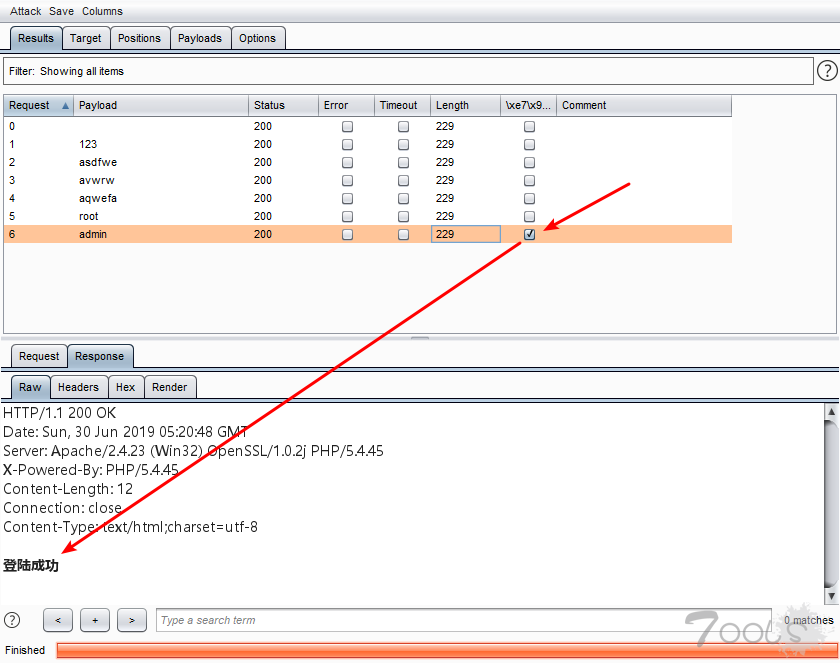

匹配内容后,效果如下:

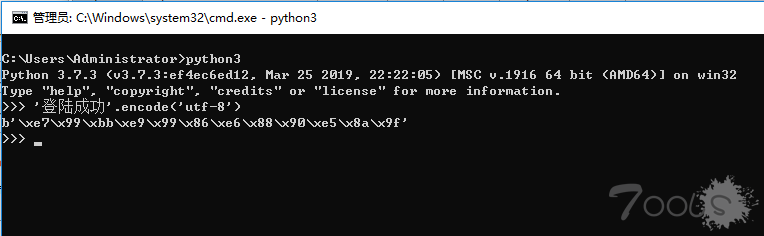

在一些情况下需要匹配中文,可以使用正则表达式匹配十六进制,操作如下: 先用python把中文转成十六进制(不局限于此方法)

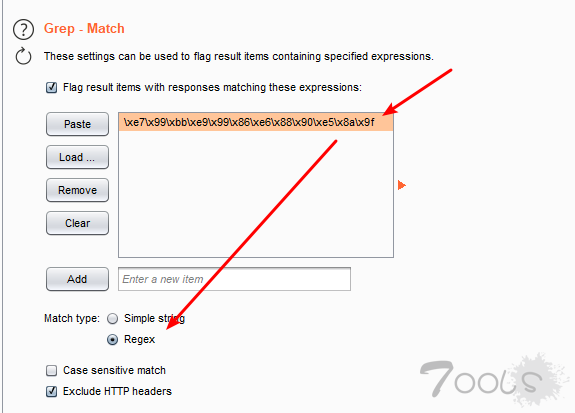

然后设置正则匹配模式,把十六进制添加进去

结果:

0x04:

如果存在不对的地方,希望前辈指出,我及时更正,避免误导他人~.gif) 有其他技巧也希望前辈能分享一些。

有其他技巧也希望前辈能分享一些。

也算不上什么高大上的技巧,只是之前自己在渗透测试过程中学习到的,分享出来,希望对像我这样的新手有所帮助~

在一些渗透测试的教程中,用Intruder模块爆破或fuzz的时候,他们只讲到了通过返回包的长度或者状态码来识别是否爆破成功。

其实已经有前辈写的很好了,链接:https://t0data.gitbooks.io/burpsuite/content/chapter8.html

0x02:

在一些渗透测试的教程中,用Intruder模块爆破或fuzz的时候,他们只讲到了通过返回包的长度或者状态码来识别是否爆破成功/是否fuzz出我们想要的内容。

其实在Intruder->Option->Grep-Match中提供了返回包匹配内容的功能,可以通过简单的字符串或正则表达式进行内容匹配。

0x03:

图解:

匹配内容后,效果如下:

在一些情况下需要匹配中文,可以使用正则表达式匹配十六进制,操作如下: 先用python把中文转成十六进制(不局限于此方法)

然后设置正则匹配模式,把十六进制添加进去

结果:

0x04:

如果存在不对的地方,希望前辈指出,我及时更正,避免误导他人~

.gif) 有其他技巧也希望前辈能分享一些。

有其他技巧也希望前辈能分享一些。

评论62次

匹配早就知道,但是匹配中文一直让我费解,这次知道了

这个知识学到了,以前都是看长度去判断的,收藏了

有点意思,以前只是看包长度去判断结果,没仔细研究还有匹配的功能,mark