研究人员发现针对印度陆军的网络间谍行动

网络安全研究人员发现至少开始于2019年来针对印度国防部门和武装人员的网络间谍活动的新证据,攻击的最终目的是窃取军方敏感信息。该攻击被印度网络安全公司Quick Heal称为“ Operation SideCopy ” ,攻击方来自一个技术先进的持久威胁(APT)小组,该组织通过模仿国际上其他有名的攻击者,例如SideWinder 响尾蛇APT 的攻击方式,从而隐藏自身。

0x1 利用Microsoft公式编辑器缺陷

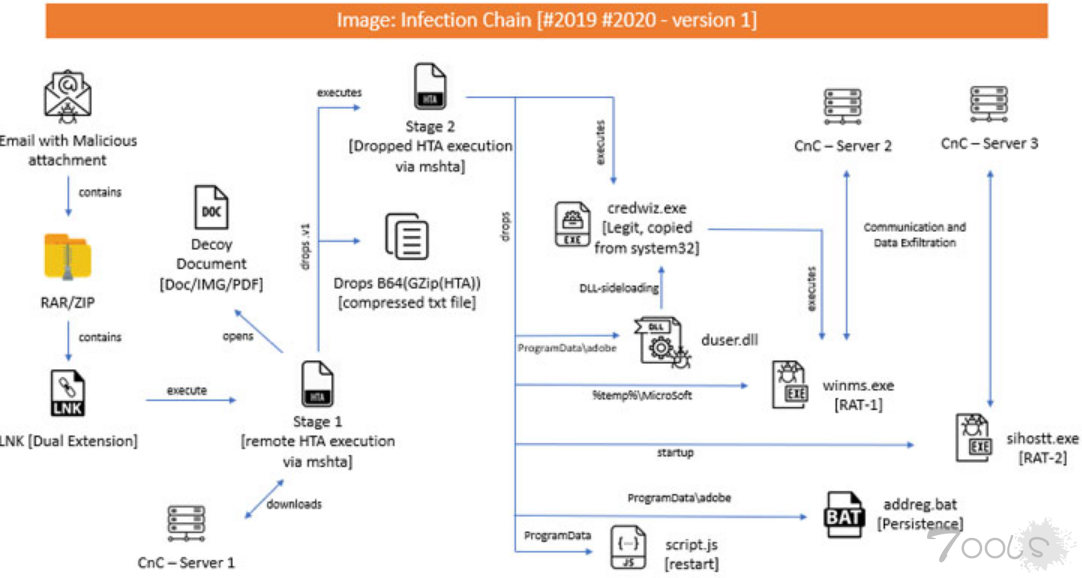

该恶意攻击的起点是带有嵌入式恶意附件的电子邮件,以包含LNK文件或Microsoft Word文档的ZIP文件的形式,当被攻击者打开该邮件后,随后邮件在后台进行多阶段的下载,最终通过有效载荷来触发整条感染链。

除了识别三个不同的感染链外,值得注意的是,其中一条感染链利用了模板注入和Microsoft Equation Editor漏洞(CVE-2017-11882),这是Microsoft Office中存在20年的内存损坏问题,当成功利用时,即使没有用户交互,攻击者也可以在易受攻击的计算机上执行远程代码,而微软早在2017年11月发布的补丁中解决了该问题。

0x2 使用网络钓鱼邮件让被攻击者上钩

虽然攻击手法是钓鱼邮件,但是攻击者依旧在文档中下了不少功夫。攻击者在邮件中声称文档与印度政府的国防生产政策有关, 除了使用一些社会工程学话术诱使被攻击者打开文档外,LNK文件还具有双扩展名(“ Defence-Production-Policy-2020.docx.lnk”),并带有文档图标,从而诱使的受害者打开文件。被攻击者认为自己是在正确的打开一个docx文档,而实际上是打开了攻击者的恶意lnk文件。

被攻击者一旦打开该文件,恶意LNK文件就会滥用 mshta.exe 来执行在欺诈性网站上托管的恶意HTA(Microsoft HTML应用程序的缩写)文件,而HTA文件是使用称为CACTUSTORCH (CACTUSTORCH是一个生成payload的框架,可用于基于James Forshaw的DotNetToJScript工具的攻防对抗。这个工具允许C#二进制文件在payload内引导,提供可靠的手段绕过许多常见的防御。)的开源有效负载生成工具创建的。

0x3 多阶段恶意软件的感染过程

第一阶段的HTA文件包含诱饵文档和执行该文档,随后下载第二阶段的HTA文件的恶意.NET模块。

第二阶段的HTA文件又会在窃取凭证和检查杀软前将 credwiz.exe 上传到受害者计算机上的其他文件夹,并修改注册表以在每次启动时运行复制的可执行文件。

攻击者利用对可信文件credwiz.exe加载的库文件Duser.dll进行替换,这种利用 credwiz.exe 进行白加黑加载恶意载荷的攻击手法也是响尾蛇APT常用的惯招,炒的一盘美味的虾仁猪心(杀人诛心)。

除了对“ DUser.dll”文件替换加载外,还会启动RAT模块“ winms.exe”,这两个文件均从第二阶段HTA获得。

研究人员说:“该DUser.dll将通过TCP端口6102通过此IP地址'173.212.224.110'发起连接。一旦连接成功,它将根据从C2收到的命令继续执行各种操作。例如,如果C2发送0,则它将收集计算机名,用户名,操作系统版本等并将其发送回到C2。”

0x4 透明部落APT假冒响尾蛇发起攻击的可能性

尽管命名DLL文件的方式与SideWinder组具有相似之处,但这次攻击严重依赖于开源工具和完全不同的C2结构,这使研究人员可以有把握地得出结论,认为威胁参与者是巴基斯坦裔,很有可能是巴基斯坦 “透明部落” 组织,最近与针对印度军事和政府人员的几次袭击有关。

印度网络安全公司Quick Heal 表示: “我们怀疑这一行动的幕后行动者是透明部落APT小组的一部分(或部分),只是在抄袭其他威胁攻击者的行动来误导安全界,”

评论0次