新的 ZLoader 恶意软件活动在 111 个国家地区打击了 2000 多名受害者

Check Point Research 的专家在 2021 年 11 月上旬发现了一个新的 ZLoader 恶意软件活动。截至 2022 年 1 月 2 日,该恶意软件活动仍然活跃,威胁行为者已经窃取了 111 个国家 / 地区的 2000 多名受害者的数据和凭据。

Zloader 是一种至少从 2016 年开始活跃的银行恶意软件,它借用了臭名昭著的 Zeus 2.0.8.9 银行木马的一些功能,并被用来传播类似 Zeus 的银行木马(即 Zeus OpenSSL)。

攻击链利用合法的远程管理软件 (RMM) 来获得对目标系统的初始访问权限。

感染链始于 在受害者机器上安装 Atera 软件。Atera 是一款合法的企业远程监控和管理软件,可以安装代理并使用包含所有者电子邮件地址的唯一 .msi 文件将端点分配给特定帐户。攻击者使用临时电子邮件地址创建了此安装程序:“[email protected]”。与之前的 Zloader 活动一样,该文件伪装成 Java 安装。

然后,恶意软件利用微软的数字签名验证方法将其有效负载注入已签名的系统 DLL 中,以逃避检测。

威胁参与者利用了一个漏洞,该漏洞被跟踪为 CVE-2013-3900,该漏洞于 2013 年被发现并修复,但在 2014 年微软修改了修复程序。

“WinVerifyTrust 函数处理可移植可执行 (PE) 文件的 Windows Authenticode 签名验证的方式中存在远程代码执行漏洞。匿名攻击者可以通过修改现有签名的可执行文件来利用该漏洞,以利用文件中未经验证的部分,从而在不使签名无效的情况下将恶意代码添加到文件中。” 读取咨询微软。出版的” 谁成功利用此漏洞可能受影响的系统的完全控制的攻击者。”

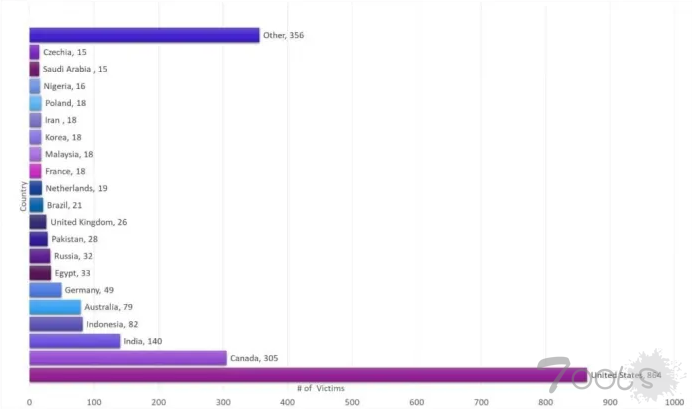

在调查过程中,专家们发现了一个托管在 teamworks455 [.] com 上的开放目录,其中包含一些从活动中下载的文件。恶意软件操作员每隔几天就会更改文件,对文件 “条目” 的分析允许检索受 Zloader 感染的受害者列表及其原籍国。

大多数受感染的系统位于美国、加拿大、澳大利亚、印度和印度尼西亚。

由于与过去的攻击相似,专家将此活动归咎于 MalSmoke 网络犯罪集团。

“这里看到的两种值得注意的方式是使用合法的 RMM 软件作为对目标机器的初始访问,以及将代码附加到文件的签名中,同时仍然保持签名的有效性并使用 mshta.exe 运行它。

将代码附加到文件签名的能力已为人所知多年,并且如上所述分配了多个 CVE。” 报告总结道。“为了缓解这个问题,所有供应商都应遵守新的 Authenticode 规范,将这些设置作为默认设置,而不是选择加入更新。在那之前,我们永远无法确定我们是否可以真正信任文件的签名。”

攻击链利用合法的远程管理软件 (RMM) 来获得对目标系统的初始访问权限。

感染链始于 在受害者机器上安装 Atera 软件。Atera 是一款合法的企业远程监控和管理软件,可以安装代理并使用包含所有者电子邮件地址的唯一 .msi 文件将端点分配给特定帐户。攻击者使用临时电子邮件地址创建了此安装程序:“[email protected]”。与之前的 Zloader 活动一样,该文件伪装成 Java 安装。

然后,恶意软件利用微软的数字签名验证方法将其有效负载注入已签名的系统 DLL 中,以逃避检测。

威胁参与者利用了一个漏洞,该漏洞被跟踪为 CVE-2013-3900,该漏洞于 2013 年被发现并修复,但在 2014 年微软修改了修复程序。

“WinVerifyTrust 函数处理可移植可执行 (PE) 文件的 Windows Authenticode 签名验证的方式中存在远程代码执行漏洞。匿名攻击者可以通过修改现有签名的可执行文件来利用该漏洞,以利用文件中未经验证的部分,从而在不使签名无效的情况下将恶意代码添加到文件中。” 读取咨询微软。出版的” 谁成功利用此漏洞可能受影响的系统的完全控制的攻击者。”

在调查过程中,专家们发现了一个托管在 teamworks455 [.] com 上的开放目录,其中包含一些从活动中下载的文件。恶意软件操作员每隔几天就会更改文件,对文件 “条目” 的分析允许检索受 Zloader 感染的受害者列表及其原籍国。

大多数受感染的系统位于美国、加拿大、澳大利亚、印度和印度尼西亚。

由于与过去的攻击相似,专家将此活动归咎于 MalSmoke 网络犯罪集团。

“这里看到的两种值得注意的方式是使用合法的 RMM 软件作为对目标机器的初始访问,以及将代码附加到文件的签名中,同时仍然保持签名的有效性并使用 mshta.exe 运行它。

将代码附加到文件签名的能力已为人所知多年,并且如上所述分配了多个 CVE。” 报告总结道。“为了缓解这个问题,所有供应商都应遵守新的 Authenticode 规范,将这些设置作为默认设置,而不是选择加入更新。在那之前,我们永远无法确定我们是否可以真正信任文件的签名。”

评论0次