LockBit 5.0 基础设施因新的服务器、IP 和域名泄露而暴露

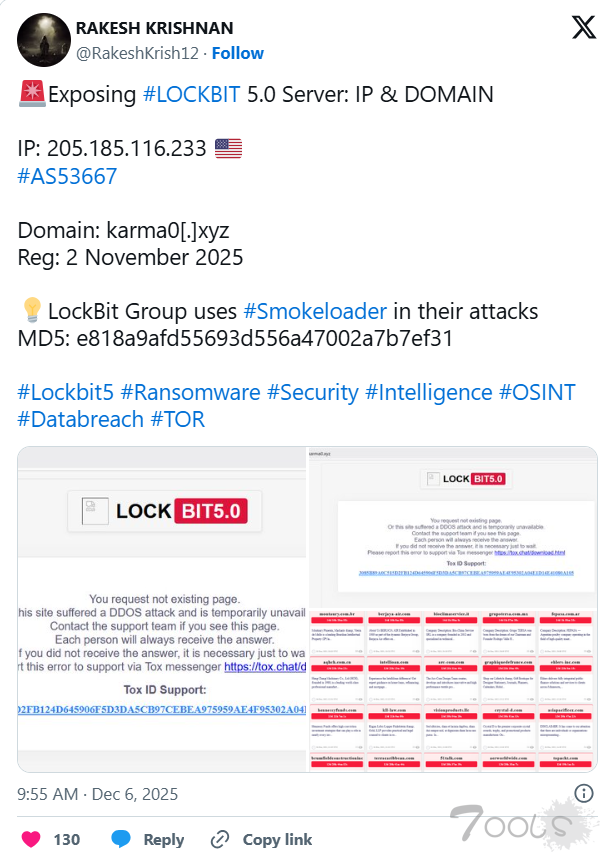

LockBit 5.0 的关键基础设施被曝光,IP 地址为 205.185.116.233,域名 karma0.xyz 托管了该勒索软件组织的最新泄露网站。

LockBit 5.0 的关键基础设施被曝光,IP 地址为 205.185.116.233,域名 karma0.xyz 托管了该勒索软件组织的最新泄露网站。

据研究员 Rakesh Krishnan 称,该服务器托管在 AS53667(PONYNET,由 FranTech Solutions 运营)下,该网络经常被滥用于非法活动。该服务器显示了一个带有“LOCKBITS.5.0”标识的 DDoS 防护页面,证实了它在该组织行动中的作用。

此次安全漏洞发生之际,LockBit 正凭借其增强的恶意软件攻击能力卷土重来。

Krishnan 于 2025 年 12 月 5 日首次通过 X(前身为 Twitter)公布了调查结果,并指出该域名是最近注册的,与 LockBit 5.0 的活动有直接联系。

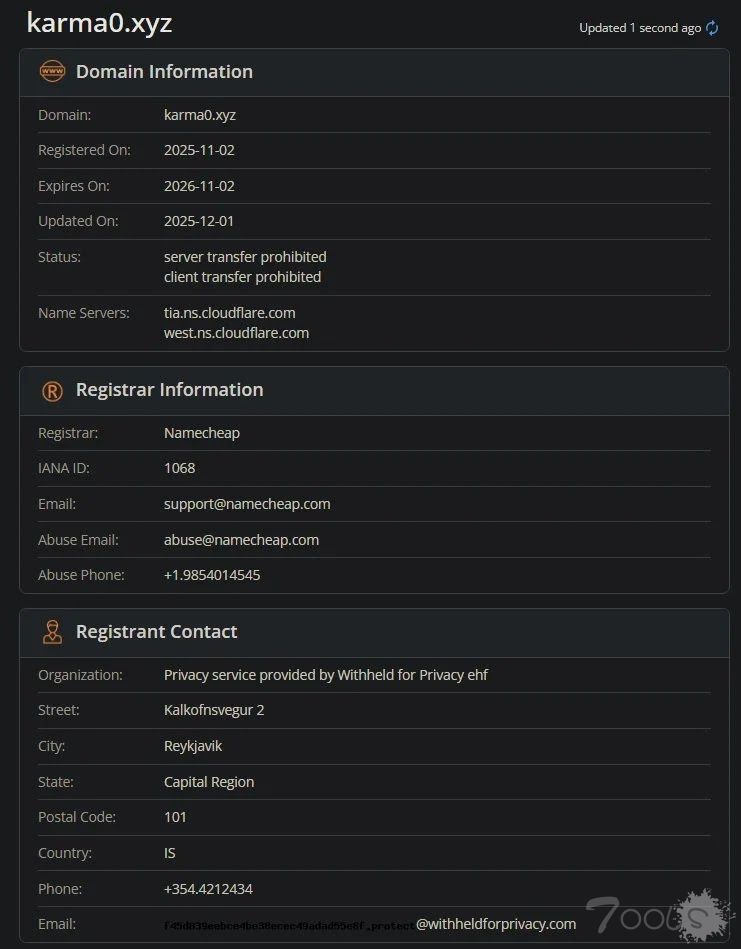

WHOIS 记录显示 karma0.xyz 于 2025 年 4 月 12 日注册,有效期至 2026 年 4 月,使用 Cloudflare 名称服务器(iris.ns.cloudflare.com 和 tom.ns.cloudflare.com),Namecheap 隐私保护将冰岛雷克雅未克列为联系地点。

域名状态显示禁止客户端转移,表明有人试图在审查中加强控制。

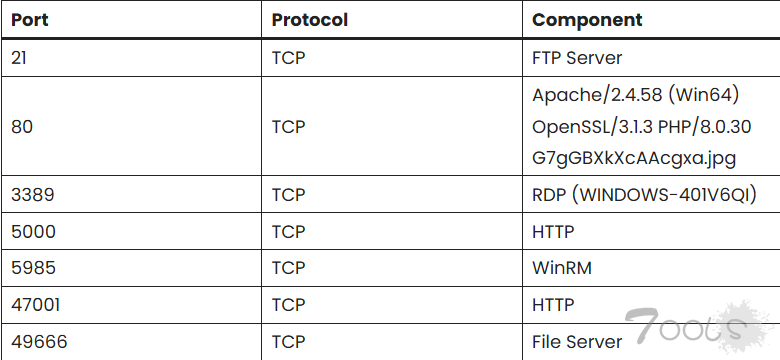

扫描结果显示 205.185.116.233 上有多个开放端口,包括易受攻击的远程访问端口,使服务器面临潜在的中断风险。

端口 3389 上的 RDP 连接是一个高风险途径,可能会允许未经授权访问 Windows 主机。

LockBit 5.0 于 2025 年 9 月左右发布,支持Windows、Linux 和 ESXi,具有随机文件扩展名、基于地理位置的规避(跳过俄罗斯系统)以及通过 XChaCha20 加速加密等功能。

此次泄露事件凸显了该组织持续存在的安全漏洞,尽管多次遭到破坏,但仍屡禁不止。防御者应立即封锁该IP地址和域名;研究人员可以持续监控,以防进一步泄露。

据研究员 Rakesh Krishnan 称,该服务器托管在 AS53667(PONYNET,由 FranTech Solutions 运营)下,该网络经常被滥用于非法活动。该服务器显示了一个带有“LOCKBITS.5.0”标识的 DDoS 防护页面,证实了它在该组织行动中的作用。

此次安全漏洞发生之际,LockBit 正凭借其增强的恶意软件攻击能力卷土重来。

Krishnan 于 2025 年 12 月 5 日首次通过 X(前身为 Twitter)公布了调查结果,并指出该域名是最近注册的,与 LockBit 5.0 的活动有直接联系。

WHOIS 记录显示 karma0.xyz 于 2025 年 4 月 12 日注册,有效期至 2026 年 4 月,使用 Cloudflare 名称服务器(iris.ns.cloudflare.com 和 tom.ns.cloudflare.com),Namecheap 隐私保护将冰岛雷克雅未克列为联系地点。

域名状态显示禁止客户端转移,表明有人试图在审查中加强控制。

扫描结果显示 205.185.116.233 上有多个开放端口,包括易受攻击的远程访问端口,使服务器面临潜在的中断风险。

端口 3389 上的 RDP 连接是一个高风险途径,可能会允许未经授权访问 Windows 主机。

LockBit 5.0 于 2025 年 9 月左右发布,支持Windows、Linux 和 ESXi,具有随机文件扩展名、基于地理位置的规避(跳过俄罗斯系统)以及通过 XChaCha20 加速加密等功能。

此次泄露事件凸显了该组织持续存在的安全漏洞,尽管多次遭到破坏,但仍屡禁不止。防御者应立即封锁该IP地址和域名;研究人员可以持续监控,以防进一步泄露。

评论2次

感谢大佬分享,学xi了

注意,这个域名现在打开是鬼图