WIP19,针对 IT 服务提供商和电信公司的新中国 APT

被追踪为 WIP19 的中文威胁行为者的目标是中东和亚洲的电信和 IT 服务提供商。

SentinelOne 研究人员发现了一个名为 WIP19 的新威胁集群,该集群一直针对中东和亚洲的电信和 IT 服务提供商。

专家们认为,该组织以网络间谍活动为目的,是一个讲中文的威胁组织。

研究人员指出,该集群与暗影部队行动有一些重叠,但使用了新的恶意软件和不同的技术。

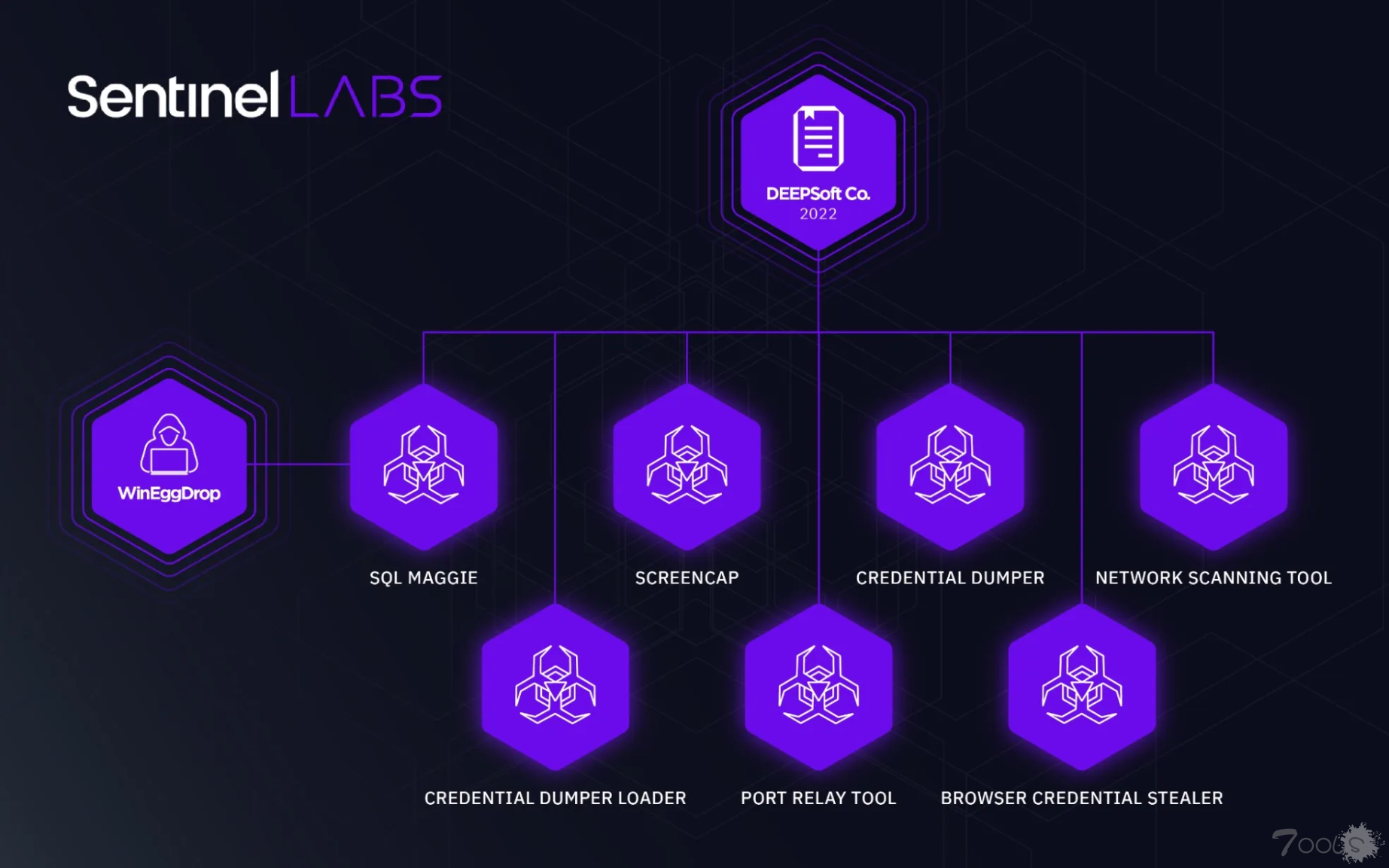

该组织的活动的特点是使用由一家名为 DEEPSoft 的公司颁发的合法被盗数字证书,该证书用于签署恶意代码以试图避免被发现。

“威胁参与者执行的几乎所有操作都是在与受感染机器的交互会话期间以“动手键盘”方式完成的。这意味着攻击者放弃了稳定的 C2 通道以换取隐身。” 阅读SentinelOne 发布的报告。

“我们对所使用的后门程序的分析以及对证书的透视表明,WIP19 使用的部分组件由 WinEggDrop 编写,WinEggDrop 是一位著名的中文恶意软件作者,他为各种团体创建了工具,并一直被自 2014 年以来一直活跃。”

研究人员注意到,WIP19 使用的部分恶意组件是由一个名为 WinEggDrop 的中文组织开发的,该组织自 2014 年以来一直活跃。

由于使用由 WinEggDrop 开发的恶意工件和战术重叠方面的相似性,WIP19 似乎也与影子部队行动组织有关。

“由于工具集本身似乎在多个参与者之间共享,因此尚不清楚这是“影子力量”操作的新迭代,还是只是使用类似 TTP 的不同参与者。” 继续报告。“然而,我们观察到的活动代表了一个更成熟的参与者,他们利用了新的恶意软件和技术。”

研究人员将DCSO CyTec最近描述的一种名为“SQLMaggie”的植入物 与这项活动联系起来。

威胁参与者在攻击中使用了多种工具,包括凭证转储器、网络扫描仪、浏览器窃取程序、击键记录器和屏幕记录器 (ScreenCap)。

SQLMaggie 用于破坏 Microsoft SQL 服务器并利用访问权限通过 SQL 查询运行任意命令。

专家报告了 SQLMaggie 植入的实例,分布在 42 个国家/地区的 285 台服务器中,其中大部分位于韩国、印度、越南和中国。

专家们对攻击者的动机毫无疑问,另一个与中国有关的威胁行为者正在通过这次行动收集情报。

“WIP19 是中国间谍活动在关键基础设施行业经历的更广泛范围的一个例子,”SentineOne 总结道。

“可靠的军需官和普通开发人员的存在使使用类似工具的威胁组难以识别,这使得从防御者的角度难以区分威胁集群。”

专家们认为,该组织以网络间谍活动为目的,是一个讲中文的威胁组织。

研究人员指出,该集群与暗影部队行动有一些重叠,但使用了新的恶意软件和不同的技术。

该组织的活动的特点是使用由一家名为 DEEPSoft 的公司颁发的合法被盗数字证书,该证书用于签署恶意代码以试图避免被发现。

“威胁参与者执行的几乎所有操作都是在与受感染机器的交互会话期间以“动手键盘”方式完成的。这意味着攻击者放弃了稳定的 C2 通道以换取隐身。” 阅读SentinelOne 发布的报告。

“我们对所使用的后门程序的分析以及对证书的透视表明,WIP19 使用的部分组件由 WinEggDrop 编写,WinEggDrop 是一位著名的中文恶意软件作者,他为各种团体创建了工具,并一直被自 2014 年以来一直活跃。”

研究人员注意到,WIP19 使用的部分恶意组件是由一个名为 WinEggDrop 的中文组织开发的,该组织自 2014 年以来一直活跃。

由于使用由 WinEggDrop 开发的恶意工件和战术重叠方面的相似性,WIP19 似乎也与影子部队行动组织有关。

“由于工具集本身似乎在多个参与者之间共享,因此尚不清楚这是“影子力量”操作的新迭代,还是只是使用类似 TTP 的不同参与者。” 继续报告。“然而,我们观察到的活动代表了一个更成熟的参与者,他们利用了新的恶意软件和技术。”

研究人员将DCSO CyTec最近描述的一种名为“SQLMaggie”的植入物 与这项活动联系起来。

威胁参与者在攻击中使用了多种工具,包括凭证转储器、网络扫描仪、浏览器窃取程序、击键记录器和屏幕记录器 (ScreenCap)。

SQLMaggie 用于破坏 Microsoft SQL 服务器并利用访问权限通过 SQL 查询运行任意命令。

专家报告了 SQLMaggie 植入的实例,分布在 42 个国家/地区的 285 台服务器中,其中大部分位于韩国、印度、越南和中国。

专家们对攻击者的动机毫无疑问,另一个与中国有关的威胁行为者正在通过这次行动收集情报。

“WIP19 是中国间谍活动在关键基础设施行业经历的更广泛范围的一个例子,”SentineOne 总结道。

“可靠的军需官和普通开发人员的存在使使用类似工具的威胁组难以识别,这使得从防御者的角度难以区分威胁集群。”

评论0次