LockBit 勒索软件加密器被发现针对 Mac 设备

LockBit 勒索软件团伙首次创建了针对 Mac 的加密器,很可能成为第一个专门针对 macOS 的主要勒索软件操作。

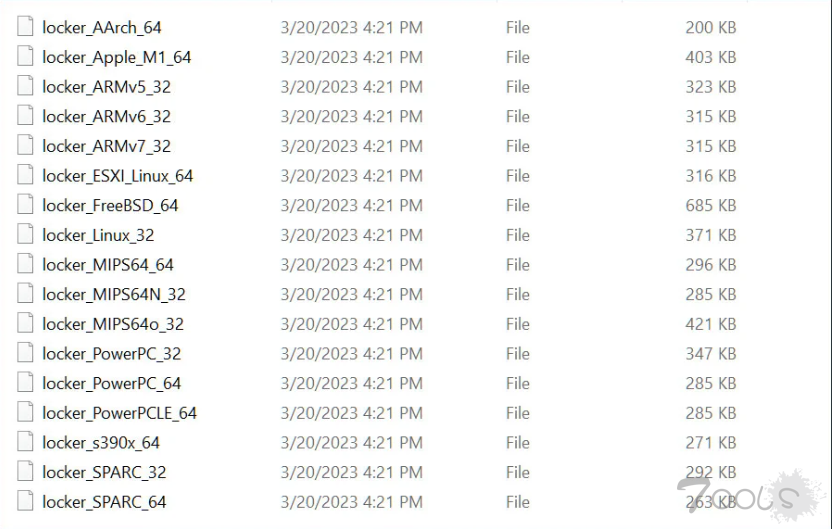

网络安全研究员 MalwareHunterTeam 发现了新的勒索软件加密器,他们在 VirusTotal 上发现了一个 ZIP 存档,其中似乎包含大多数可用的 LockBit 加密器。

从历史上看,LockBit 操作使用专为攻击 Windows、Linux 和 VMware ESXi 服务器而设计的加密器。 然而,如下所示,这个存档 [VirusTotal] 还包含以前未知的 macOS、ARM、FreeBSD、MIPS 和 SPARC CPU 加密器。

这些加密器还包括一个名为“locker_Apple_M1_64”[VirusTotal] 的加密器,它针对运行在 Apple Silicon 上的较新 Mac。 该档案还包含旧 Mac 使用的 PowerPC CPU 的储物柜。

网络安全研究员 Florian Roth 的进一步研究发现,Apple M1 加密器于 2022 年 12 月上传到 VirusTotal,表明这些样本已经流传了一段时间。

可能的测试版本

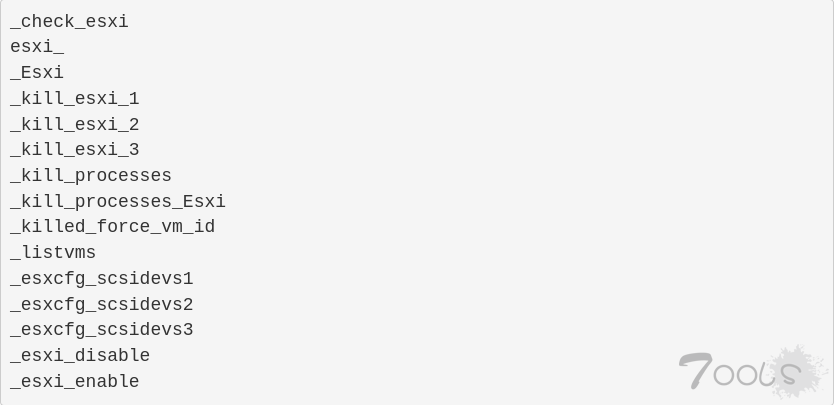

BleepingComputer 分析了 Apple M1 的 LockBit 加密器中的字符串,发现 macOS 加密器中的字符串不合适,表明这些字符串很可能是在测试中随意拼凑的。

例如,有许多对 VMware ESXi 的引用,这在 Apple M1 加密器中是不合适的,因为 VMare 宣布他们将不支持 CPU 架构。

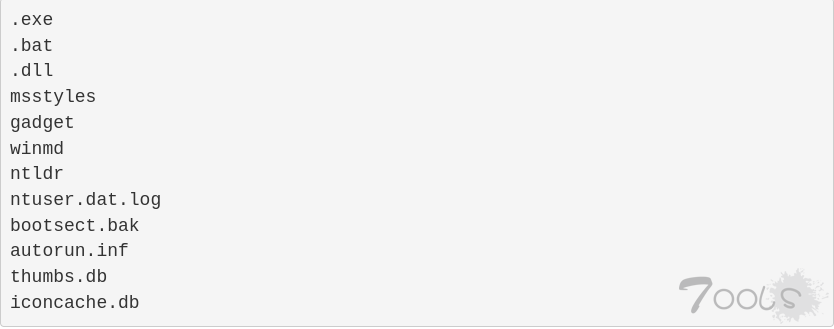

此外,加密器包含一个包含 65 个文件扩展名和文件名的列表,这些文件扩展名和文件名将被排除在加密之外,所有这些都是 Windows 文件扩展名和文件夹。

下面列出了一小段 Apple M1 加密器不会加密的 Windows 文件,这些文件在 macOS 设备上都不合适。

几乎所有 ESXi 和 Windows 字符串也出现在 MIP 和 FreeBSD 加密器中,表明它们使用共享代码库。

好消息是,这些加密器可能还没有准备好部署到针对 macOS 设备的实际攻击中。

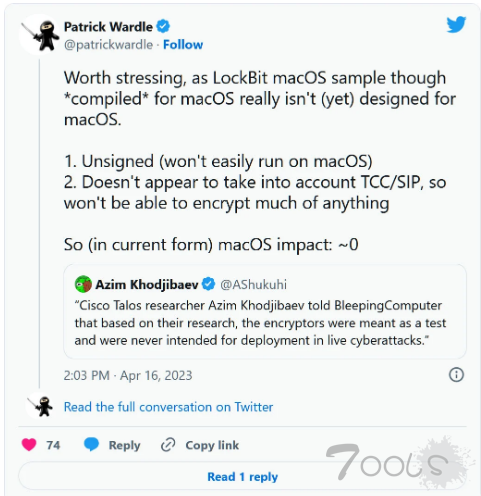

思科 Talos 研究员 Azim Khodjibaev 告诉 BleepingComputer,根据他们的研究,加密器是作为测试使用的,从未打算部署在实时网络攻击中。

macOS 网络安全专家 Patrick Wardle 进一步证实了 BleepingComputer 和思科的理论,即这些正在开发/测试构建中,并指出加密器远未完成,因为它缺少正确加密 Mac 所需的功能。

相反,Wardle 告诉 BleepingComputer,他认为 macOS 加密器是基于 Linux 版本的,并为具有一些基本配置设置的 macOS 编译。

此外,Wardle 告诉我们,当 macOS 加密器启动时,它会由于代码中的缓冲区溢出错误而崩溃。

评论1次

啊哦,苹果堆要遭殃了。