拟议的 SEC 网络安全规则将给 CISO 带来不必要的压力

https://www.bleepingcomputer.com/news/security/chrome-extensions-can-steal-plaintext-passwords-from-websites/ 对网络浏览器中文本输入字段的检查表明,支持 Chrome 扩展的粗粒度权限模型违反了最小权限和完全中介的原则。 此外,研究人员发现,许多拥有数百万访问者的网站(包括一些 Google 和 Cloudflare 门户)在其网页的 HTML 源代码中以明文形式存储密码,允许扩展程序检索它们。

威斯康星大学麦迪逊分校的一组研究人员已将一个概念验证扩展上传到 Chrome 网上应用店,该扩展可以从网站的源代码中窃取纯文本密码。

对网络浏览器中文本输入字段的检查表明,支持 Chrome 扩展的粗粒度权限模型违反了最小权限和完全中介的原则。

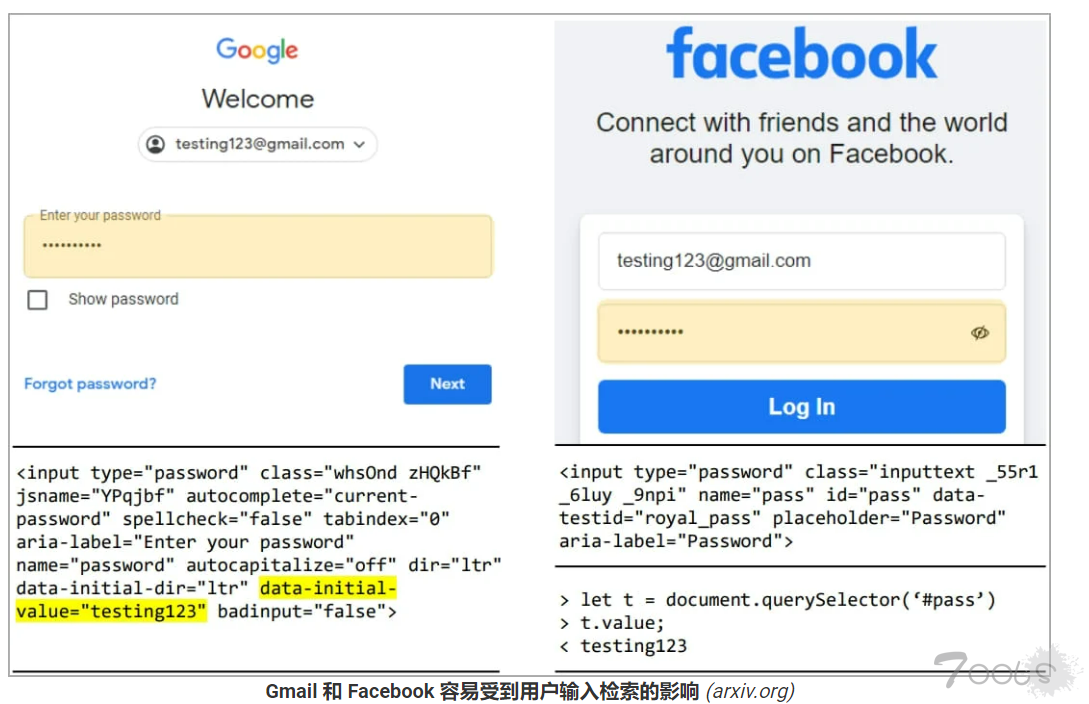

此外,研究人员发现,许多拥有数百万访问者的网站(包括一些 Google 和 Cloudflare 门户)在其网页的 HTML 源代码中以明文形式存储密码,允许扩展程序检索它们。

问题根源

研究人员解释说,该问题涉及允许浏览器扩展不受限制地访问其加载的网站的 DOM 树的系统实践,这允许访问潜在的敏感元素,例如用户输入字段。

鉴于扩展程序和站点元素之间缺乏任何安全边界,前者可以不受限制地访问源代码中可见的数据,并且可以提取其任何内容。

此外,该扩展程序可能会滥用 DOM API 在用户输入输入时直接提取输入值,绕过网站为保护敏感输入而应用的任何混淆,并以编程方式窃取该值。

Google Chrome 推出并于今年被大多数浏览器采用的 Manifest V3 协议限制了 API 滥用,禁止扩展程序获取有助于逃避检测的远程托管代码,并防止使用导致任意代码执行的 eval语句。

然而,正如研究人员所解释的那样,Manifest V3 并没有在扩展程序和网页之间引入安全边界,因此内容脚本的问题仍然存在。

扩展程序和网站之间可渗透的安全边界 (arxiv.org)

在网上应用店上传 PoC

为了测试 Google 的 Web Store 审查流程,研究人员决定创建一个能够进行密码窃取攻击的 Chrome 扩展程序,并尝试将其上传到该平台上。

研究人员创建了一个冒充基于 GPT 的助手的扩展,它可以:

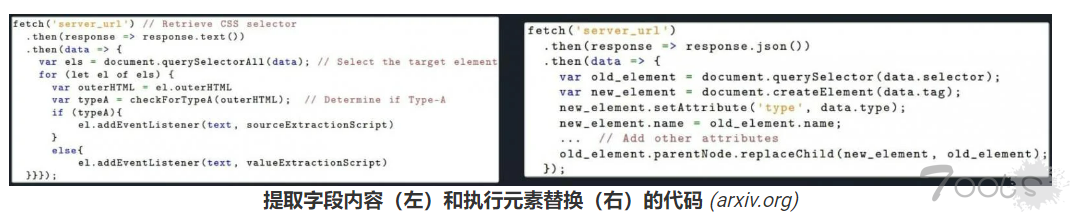

当用户尝试通过正则表达式登录页面时捕获 HTML 源代码。

滥用 CSS 选择器来选择目标输入字段并使用“.value”函数提取用户输入。

执行元素替换,将基于 JS 的混淆字段替换为不安全的密码字段。

该扩展不包含明显的恶意代码,因此它可以逃避静态检测,并且不会从外部源获取代码(动态注入),因此它符合 Manifest V3 标准。

这导致该扩展程序通过了审核并被 Google Chrome 的网上应用店接受,因此安全检查未能发现潜在威胁。

该团队遵循道德标准,以确保没有收集或滥用实际数据,停用数据接收服务器,同时仅保持元素定位服务器处于活动状态。

此外,该扩展程序始终被设置为“未发布”,这样它就不会收集大量下载,并在获得批准后立即从商店中删除。

开发潜力

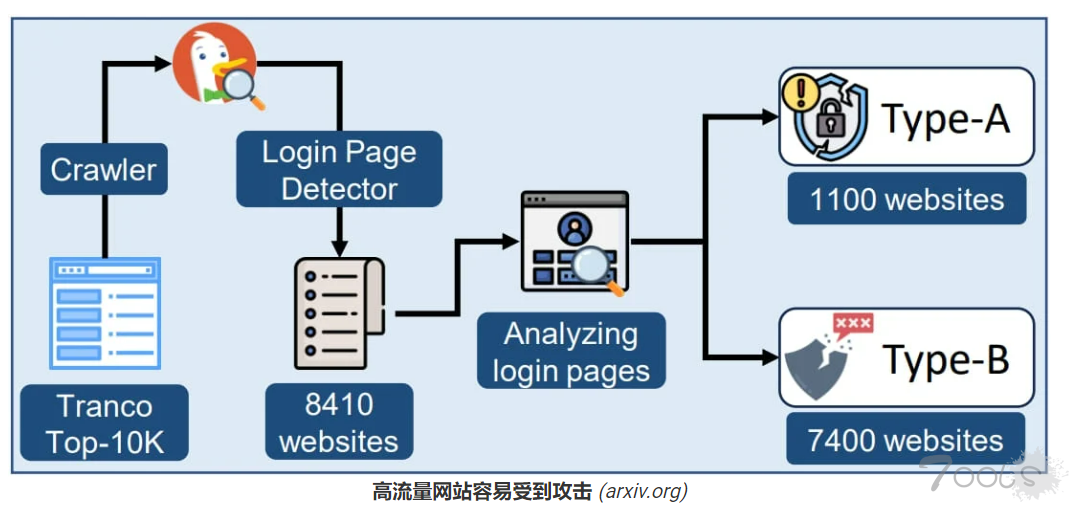

随后的测量显示,在排名前 10,000 的网站中(根据 Tranco),大约有 1,100 个网站在 HTML DOM 中以纯文本形式存储用户密码。

同一组中的另外 7,300 个网站被认为容易受到 DOM API 访问和直接提取用户输入值的影响。

威斯康星大学麦迪逊分校的研究人员本周早些时候发表的技术论文声称,Chrome Web Store 中大约 17,300 个扩展程序 (12.5%) 获得了从网站提取敏感信息所需的权限。

其中一些应用程序,包括广泛使用的广告拦截器和购物应用程序,拥有数百万的安装量。

报告中强调的缺乏保护的著名网站示例包括:

gmail.com – HTML 源代码上的明文密码

cloudflare.com – HTML 源代码上的明文密码

facebook.com – 可以通过 DOM API 提取用户输入

citibank.com – 可以通过 DOM API 提取用户输入

irs.gov – SSN 在网页源代码上以纯文本形式可见

Capitalone.com – SSN 在网页源代码上以纯文本形式可见

usenix.org – SSN 在网页源代码上以纯文本形式可见

amazon.com – 信用卡详细信息(包括安全代码)和邮政编码在页面源代码上以纯文本形式可见

最后,分析显示 190 个扩展程序(其中一些扩展程序的下载量超过 10 万次)直接访问密码字段并将值存储在变量中,这表明一些发布商可能已经在尝试利用该安全漏洞。

BleepingComputer 联系了上述公司,询问他们是否计划补救论文中强调的风险,到目前为止,我们已收到亚马逊和谷歌的回复:

在亚马逊,客户安全是重中之重,我们采取了多项措施来保护它。输入亚马逊网站的客户信息是安全的。

我们鼓励浏览器和扩展程序开发人员使用安全最佳实践来进一步保护使用其服务的客户。- 亚马逊发言人

谷歌发言人已证实他们正在调查此事,并指出 Chrome 的扩展程序安全常见问题解答,只要正确获得相关权限,就不会将访问密码字段视为安全问题。

评论3次

Manifest V3协议并未解决这个问题。

牛的,学xi到了,感谢分享

这个思路不错 学xi了