Deadglyph:具有独特恶意软件策略的新型高级后门

网络安全研究人员发现了一个名为Deadglyph的先前未记录的高级后门,由名为 Stealth Falcon 的威胁行为者使用,作为网络间谍活动的一部分。 “Deadglyph 的架构很不寻常,因为它由协作组件组成——一个是本机 x64 二进制文件,另一个是 .NET 程序集,”ESET在与黑客新闻分享的一份新报告中表示。

网络安全研究人员发现了一个名为Deadglyph的先前未记录的高级后门,由名为 Stealth Falcon 的威胁行为者使用,作为网络间谍活动的一部分。

“Deadglyph 的架构很不寻常,因为它由协作组件组成——一个是本机 x64 二进制文件,另一个是 .NET 程序集,”ESET在与黑客新闻分享的一份新报告中表示。

“这种组合很不寻常,因为恶意软件通常只使用一种编程语言作为其组件。这种差异可能表明这两个组件是单独开发的,同时也利用了它们所使用的不同编程语言的独特功能。”

人们还怀疑使用不同的编程语言是一种故意阻碍分析的策略,使导航和调试变得更具挑战性。

与同类其他传统后门不同,这些命令以附加模块的形式从参与者控制的服务器接收,允许其创建新进程、读取文件并从受感染的系统收集信息。

Stealth Falcon(又名 FruityArmor)于 2016 年首次被公民实验室曝光,将其与中东的一系列有针对性的间谍软件攻击联系起来,这些攻击针对阿联酋的记者、活动人士和持不同政见者,使用嵌入诱杀链接的鱼叉式网络钓鱼诱饵指向宏文档以提供能够执行任意命令的自定义植入程序。

路透社在 2019 年进行的一项后续调查揭露了一项名为“乌鸦计划”的秘密行动,该行动涉及一群前美国情报人员,他们被一家名为 DarkMatter 的网络安全公司招募来监视批评阿拉伯君主制的目标。

基于战术和目标的重叠,“隐形猎鹰”和“乌鸦计划”被认为是同一组织。

此后,该组织与CVE-2018-8611和CVE-2019-0797等 Windows 缺陷的零日利用有关,Mandiant在 2020 年 4 月指出,该间谍活动“比任何其他组织使用更多的零日”从2016年到2019年。

大约在同一时间,ESET详细介绍了对手对名为 Win32/StealthFalcon 的后门的使用,该后门被发现使用 Windows 后台智能传输服务 (BITS) 进行命令和控制 (C2) 通信并获得对端点的完全控制。

据斯洛伐克网络安全公司称,Deadglyph 是 Stealth Falcon 武器库中的最新成员,该公司分析了对中东某未具名政府实体的入侵事件。

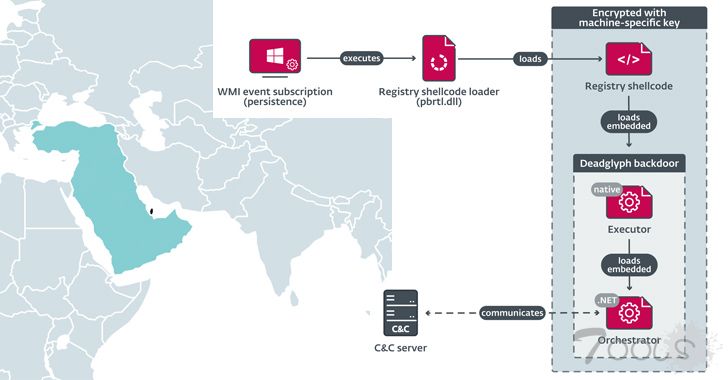

目前尚不清楚用于传递植入程序的确切方法,但激活其执行的初始组件是一个 shellcode 加载器,它从 Windows 注册表中提取并加载 shellcode,随后启动 Deadglyph 的本机 x64 模块,称为执行器。

然后,执行器继续加载称为 Orchestrator 的 .NET 组件,该组件又与命令和控制 (C2) 服务器通信以等待进一步的指令。该恶意软件还会进行一系列规避动作,以在雷达下飞行,计算自行卸载的能力。

从服务器接收到的命令将排队等待执行,并且可以分为以下三类之一:Orchestrator 任务、Executor 任务和Upload 任务。

ESET 表示:“执行器任务提供了管理后门和执行附加模块的能力。” “编排器任务提供了管理网络和计时器模块的配置以及取消待处理任务的能力。”

一些已识别的执行器任务包括进程创建、文件访问和系统元数据收集。Timer模块结合Network模块定期轮询C2服务器,实现使用HTTPS POST请求的C2通信。

上传任务,顾名思义,允许后门上传命令和错误的输出。

ESET 表示,它还发现了一个从卡塔尔上传到 VirusTotal 的控制面板 ( CPL ) 文件,据说该文件充当了多级链的起点,为 shellcode 下载器铺平了道路,该下载器与死亡雕文。

虽然从 C2 服务器检索到的 shellcode 的性质仍不清楚,但理论上该内容可能用作 Deadglyph 恶意软件的安装程序。

Deadglyph 的名称来源于后门中发现的工件(计时器模块及其配置的十六进制 ID 0xDEADB001 和 0xDEADB101),再加上注册表 shellcode 加载程序的 VERSIONINFO 资源中存在冒充 Microsoft(“Ϻicrоsoft Corporatiоn”)的同形文字攻击。

该公司表示:“Deadglyph 拥有一系列反检测机制,包括对系统进程的持续监控和随机网络模式的实施。” “此外,后门能够自行卸载,以最大限度地减少在某些情况下被检测到的可能性。”

评论0次