Commando Cat 加密劫持攻击针对配置错误的 Docker 实例

Commando Cat 加密劫持攻击针对配置错误的 Docker 实例

名为Commando Cat 的威胁行为者与正在进行的加密劫持攻击活动有关,该攻击活动利用安全性较差的 Docker 实例部署加密货币矿工以获取经济利益。

趋势科技研究人员 Sunil Bharti 和 Shubham Singh在周四的分析中表示: “攻击者使用 cmd.cat/chattr docker 镜像容器从他们自己的命令和控制 (C&C) 基础设施中检索有效负载。”

Commando Cat 因其使用开源 Commando 项目生成良性容器而得名,今年早些时候由 Cado Security首次记录。

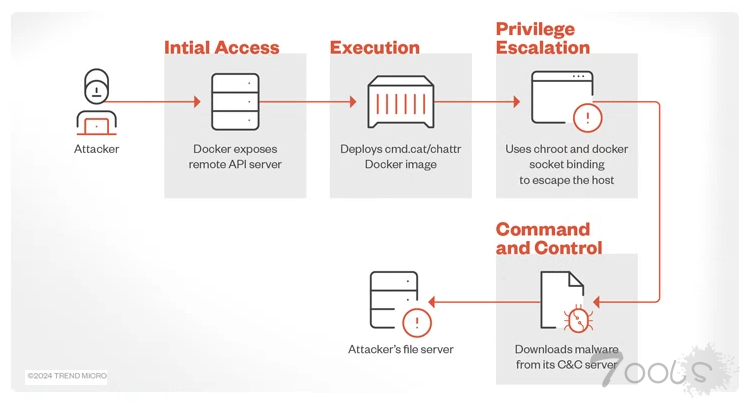

这些攻击的特点是针对配置错误的 Docker 远程 API 服务器来部署名为 cmd.cat/chattr 的 Docker 镜像,然后以此为基础实例化容器并使用 chroot 命令突破其限制,从而获得对主机操作系统的访问权限。

最后一步是使用 curl 或 wget 命令通过 shell 脚本从 C&C 服务器 (“leetdbs.anondns[.]net/z”) 检索恶意挖矿程序二进制文件。该二进制文件被怀疑是ZiggyStarTux,一个基于 Kaiten (又名 Tsunami) 恶意软件的开源 IRC 机器人。

研究人员表示:“这次攻击活动的意义在于它使用 Docker 镜像在受感染的系统上部署加密劫持脚本。这种策略允许攻击者利用 Docker 配置中的漏洞,同时逃避安全软件的检测。”

这些攻击的特点是针对配置错误的 Docker 远程 API 服务器来部署名为 cmd.cat/chattr 的 Docker 镜像,然后以此为基础实例化容器并使用 chroot 命令突破其限制,从而获得对主机操作系统的访问权限。

最后一步是使用 curl 或 wget 命令通过 shell 脚本从 C&C 服务器 (“leetdbs.anondns[.]net/z”) 检索恶意挖矿程序二进制文件。该二进制文件被怀疑是ZiggyStarTux,一个基于 Kaiten (又名 Tsunami) 恶意软件的开源 IRC 机器人。

研究人员表示:“这次攻击活动的意义在于它使用 Docker 镜像在受感染的系统上部署加密劫持脚本。这种策略允许攻击者利用 Docker 配置中的漏洞,同时逃避安全软件的检测。”

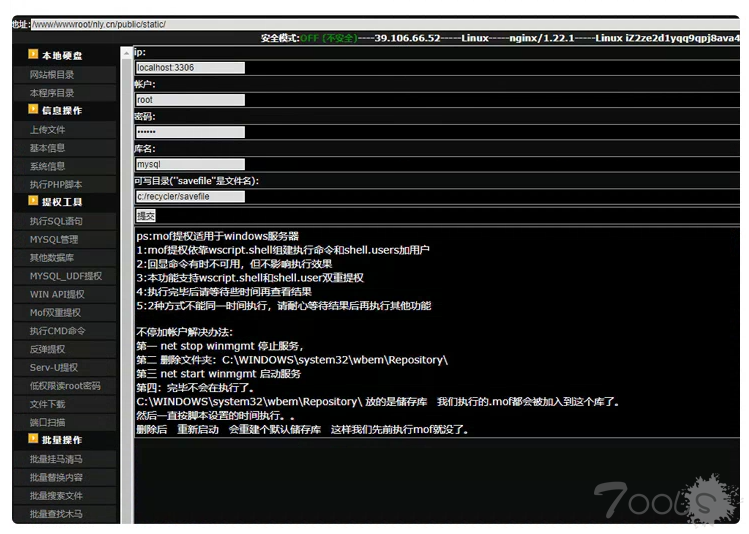

Akamai 研究人员 Ron Mankivsky 和 Maxim Zavodchik表示: “该漏洞试图从另一台受感染的 ThinkPHP 服务器中检索更多混淆代码,以获得初步立足点。成功利用该系统后,攻击者将安装一个名为 Dama 的中文 Web shell,以保持对服务器的持续访问。”

Web shell 配备了多种高级功能,可以收集系统数据、上传文件、扫描网络端口、提升权限以及浏览文件系统,后者使威胁行为者能够执行文件编辑、删除和时间戳修改等操作以达到混淆目的。

研究人员指出:“最近由一名说中文的攻击者发起的攻击凸显了攻击者使用成熟的 Web Shell 的持续趋势,这种 Web Shell 旨在实现高级受害者控制。有趣的是,并非所有目标客户都在使用 ThinkPHP,这表明攻击者可能不加区分地针对广泛的系统。”

评论0次