Hugging Face 被滥用,传播了数千种安卓恶意软件变种

Hugging Face 被滥用,传播了数千种安卓恶意软件变种

一种新的 Android 恶意软件活动正在利用 Hugging Face 平台作为存储库,其中包含数千种 APK 有效载荷的变体,这些有效载荷会收集常用金融和支付服务的凭据。

Hugging Face 是一个流行的平台,用于托管和分发人工智能 (AI)、自然语言处理 (NLP) 和机器学习 (ML) 模型、数据集和应用程序。

它被认为是一个值得信赖的平台,不太可能触发安全警告,但过去曾有不法分子滥用该平台来托管 恶意人工智能模型。

罗马尼亚网络安全公司 Bitdefender 的研究人员最近发现,该活动利用该平台传播 Android 恶意软件。

攻击始于诱骗受害者安装一款名为 TrustBastion 的投放器应用程序。该应用程序会投放恐吓式广告,声称目标设备已被感染。这款恶意应用程序伪装成安全工具,声称可以检测诈骗、欺诈短信、网络钓鱼和恶意软件等威胁。

安装完成后,TrustBastion 会立即显示强制更新提醒,其视觉元素模仿 Google Play。

该投放器并非直接投放恶意软件,而是联系一个与trustbastion[.]com关联的服务器,该服务器会将用户重定向到一个托管恶意 APK 的 Hugging Face 数据集存储库。最终的有效载荷从 Hugging Face 基础设施下载,并通过其内容分发网络 (CDN) 进行分发。

Bitdefender 表示,为了逃避检测,威胁行为者利用服务器端多态性,每 15 分钟生成新的有效载荷变体 。

“调查时,该代码库已有大约 29 天的历史,累计提交次数超过 6000 次。”

分析期间,有效载荷服务存储库被关闭,但该行动以新名称“Premium Club”重新出现,使用了新的图标,但保留了相同的恶意代码。

主要有效载荷(没有名称)是一个远程访问工具,它会积极利用 Android 的辅助功能服务,并将请求伪装成出于安全原因的必要请求。

这使得恶意软件能够提供屏幕叠加层、捕获用户屏幕、执行滑动操作、阻止卸载尝试等等。

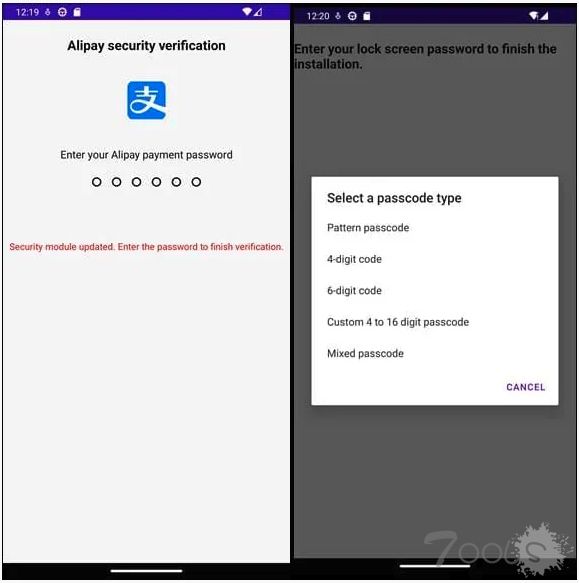

Bitdefender指出,在这种情况下,恶意软件会监控用户活动并截取屏幕截图,将所有信息泄露给其操控者。该恶意软件还会显示伪造的登录界面,模仿支付宝和微信等金融服务,以窃取用户凭证,并试图窃取锁屏密码。

该恶意软件始终与命令与控制 (C2) 服务器保持连接,该服务器接收被盗数据、发送命令执行指令、配置更新,并推送虚假的应用内内容,使 TrustBastion 看起来合法。

Bitdefender 将威胁行为者的存储库信息告知了 Hugging Face,后者随后删除了包含恶意软件的数据集。研究人员还公布了一系列针对投放器、网络和恶意软件包的入侵指标。

安卓用户应避免从第三方应用商店下载应用或手动安装应用。他们还应仔细查看应用请求的权限,确保所有权限都是应用实现预期功能所必需的。

Hugging Face 是一个流行的平台,用于托管和分发人工智能 (AI)、自然语言处理 (NLP) 和机器学习 (ML) 模型、数据集和应用程序。

它被认为是一个值得信赖的平台,不太可能触发安全警告,但过去曾有不法分子滥用该平台来托管 恶意人工智能模型。

罗马尼亚网络安全公司 Bitdefender 的研究人员最近发现,该活动利用该平台传播 Android 恶意软件。

攻击始于诱骗受害者安装一款名为 TrustBastion 的投放器应用程序。该应用程序会投放恐吓式广告,声称目标设备已被感染。这款恶意应用程序伪装成安全工具,声称可以检测诈骗、欺诈短信、网络钓鱼和恶意软件等威胁。

安装完成后,TrustBastion 会立即显示强制更新提醒,其视觉元素模仿 Google Play。

该投放器并非直接投放恶意软件,而是联系一个与trustbastion[.]com关联的服务器,该服务器会将用户重定向到一个托管恶意 APK 的 Hugging Face 数据集存储库。最终的有效载荷从 Hugging Face 基础设施下载,并通过其内容分发网络 (CDN) 进行分发。

Bitdefender 表示,为了逃避检测,威胁行为者利用服务器端多态性,每 15 分钟生成新的有效载荷变体 。

“调查时,该代码库已有大约 29 天的历史,累计提交次数超过 6000 次。”

分析期间,有效载荷服务存储库被关闭,但该行动以新名称“Premium Club”重新出现,使用了新的图标,但保留了相同的恶意代码。

主要有效载荷(没有名称)是一个远程访问工具,它会积极利用 Android 的辅助功能服务,并将请求伪装成出于安全原因的必要请求。

这使得恶意软件能够提供屏幕叠加层、捕获用户屏幕、执行滑动操作、阻止卸载尝试等等。

Bitdefender指出,在这种情况下,恶意软件会监控用户活动并截取屏幕截图,将所有信息泄露给其操控者。该恶意软件还会显示伪造的登录界面,模仿支付宝和微信等金融服务,以窃取用户凭证,并试图窃取锁屏密码。

该恶意软件始终与命令与控制 (C2) 服务器保持连接,该服务器接收被盗数据、发送命令执行指令、配置更新,并推送虚假的应用内内容,使 TrustBastion 看起来合法。

Bitdefender 将威胁行为者的存储库信息告知了 Hugging Face,后者随后删除了包含恶意软件的数据集。研究人员还公布了一系列针对投放器、网络和恶意软件包的入侵指标。

安卓用户应避免从第三方应用商店下载应用或手动安装应用。他们还应仔细查看应用请求的权限,确保所有权限都是应用实现预期功能所必需的。

评论0次