热门开源 Git 服务 Gogs 披露未修补的严重缺陷

热门开源 Git 服务 Gogs 披露未修补的严重缺陷

Gogs开源自托管 Git 服务中披露了四个未修补的安全漏洞,其中包括三个严重漏洞,这些漏洞可能使经过身份验证的攻击者能够破坏易受攻击的实例、窃取或擦除源代码,甚至植入后门。

SonarSource 研究人员 Thomas Chauchefoin 和 Paul Gerste 指出,这些漏洞如下:

CVE-2024-39930(CVSS 评分:9.9)——内置 SSH 服务器中的参数注入

CVE-2024-39931(CVSS 评分:9.9)——删除内部文件

CVE-2024-39932(CVSS 评分:9.9)——变更预览期间的参数注入

CVE-2024-39933(CVSS 评分:7.7)——标记新版本时进行参数注入

成功利用前三个缺陷可能允许攻击者在 Gogs 服务器上执行任意命令,而第四个缺陷则允许攻击者读取任意文件,例如源代码和配置机密。

换句话说,通过滥用这些问题,威胁行为者可以读取实例上的源代码,修改任何代码,删除所有代码,瞄准可从 Gogs 服务器访问的内部主机,并冒充其他用户并获得更多权限。

也就是说,所有四个漏洞都要求攻击者经过身份验证。此外,触发 CVE-2024-39930 需要启用内置 SSH 服务器、使用 env 二进制文件的版本,并且威胁行为者拥有有效的 SSH 私钥。

研究人员表示:“如果 Gogs 实例启用了注册功能,攻击者只需创建一个帐户并注册他们的 SSH 密钥即可。否则,他们就必须入侵另一个帐户或窃取用户的 SSH 私钥。”

在 Windows 上运行的 Gogs 实例不会被利用,Docker 镜像也是如此。但是,在 Debian 和 Ubuntu 上运行的 Gogs 实例容易受到攻击,因为 env 二进制文件支持“--split-string”选项。

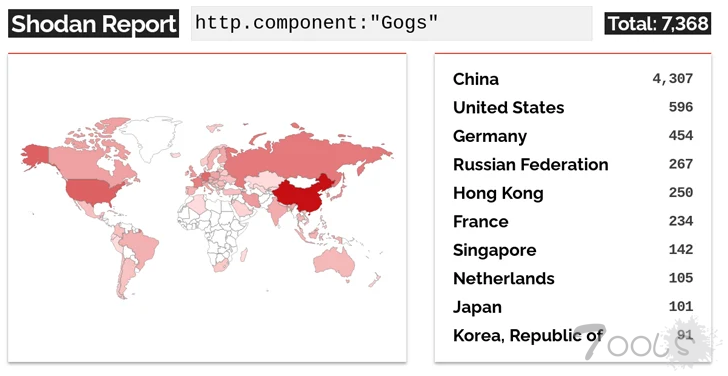

根据 Shodan 上的数据,大约有 7,300 个 Gogs 实例可通过互联网公开访问,其中近 60%位于中国,其次是美国、德国、俄罗斯和香港。

目前尚不清楚有多少暴露的服务器存在上述漏洞。SonarSource 表示,他们无法得知这些问题是否正在被利用。

这家瑞士网络安全公司还指出,该项目维护人员在 2023 年 4 月 28 日接受其初步报告后“没有实施修复并停止了沟通”。

在没有更新的情况下,建议用户禁用内置 SSH 服务器,关闭用户注册以防止大规模利用,并考虑切换到 Gitea。SonarSource 还发布了一个用户可以应用的补丁,但指出它尚未经过广泛测试。

云安全公司 Aqua 发现,访问令牌和密码等敏感信息一旦被硬编码,即使从基于 Git 的源代码管理 (SCM) 系统中删除后,仍可能永久暴露。

该问题被称为幻影秘密,其根源在于它们无法通过任何常规扫描方法发现 - 其中大多数使用“git clone”命令查找秘密 - 并且某些秘密只能通过“git clone --mirror”或 SCM 平台的缓存视图访问,突显了此类扫描工具可能错过的盲点。

安全研究人员 Yakir Kadkoda 和 Ilay Goldman表示: “提交内容仍可通过 SCM 上的‘缓存视图’进行访问。从本质上讲,SCM 会永久保存提交内容。”

“这意味着,即使从存储库的克隆和镜像版本中删除了包含提交的秘密,如果有人知道提交哈希,仍然可以访问它。他们可以通过 SCM 平台的 GUI 检索提交内容并访问泄露的秘密。”

评论0次