黑客组织 Twelve 针对俄罗斯实体发动破坏性网络攻击

黑客组织 Twelve 针对俄罗斯实体发动破坏性网络攻击

据观察,一个名为 Twelve 的黑客组织使用一系列公开的工具对俄罗斯目标发动破坏性的网络攻击。

卡巴斯基在周五的分析中表示: “Twelve 不会索要解密数据的赎金,而是选择加密受害者的数据,然后用擦除器摧毁他们的基础设施,以防止恢复。”

“这种做法表明了攻击者想要对目标组织造成最大程度的损害,而不获取直接的经济利益。”

该黑客组织据信成立于 2023 年 4 月俄乌战争爆发后,曾多次发动网络攻击,旨在破坏受害者网络和扰乱商业运营。

据观察,它还进行黑客泄密操作,窃取敏感信息,然后在其 Telegram 频道上共享。

卡巴斯基表示,Twelve 与一个名为DARKSTAR (又名 COMET 或 Shadow)的勒索软件组织在基础设施和战术上有重叠,这使得这两个入侵组织可能相互关联或属于同一活动集群的可能性。

“与此同时,尽管 Twelve 的行为明显具有黑客行为的性质,但 DARKSTAR 坚持使用经典的双重勒索模式,”这家俄罗斯网络安全供应商表示。“该集团内部目标的多样性凸显了现代网络威胁的复杂性和多样性。”

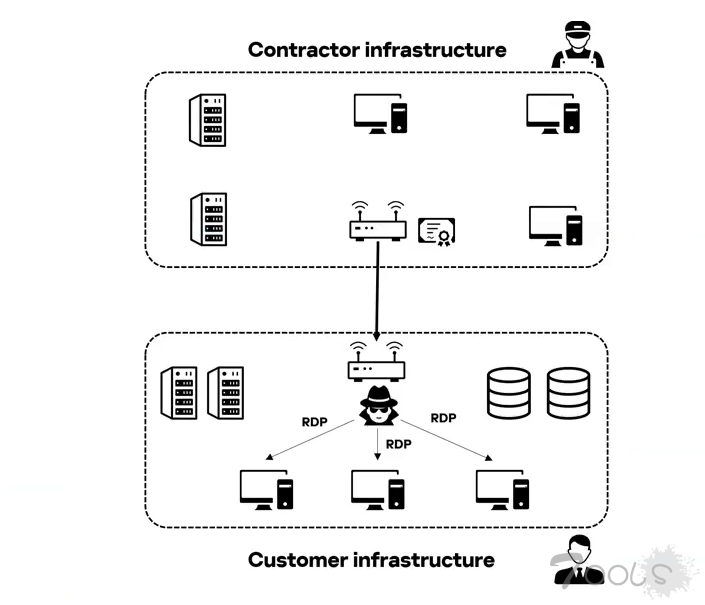

攻击链首先通过滥用有效的本地或域帐户获得初始访问权限,然后使用远程桌面协议 (RDP) 进行横向移动。其中一些攻击也通过受害者的承包商进行。

卡巴斯基指出:“为了做到这一点,他们获得了承包商基础设施的访问权限,然后使用其证书连接到其客户的 VPN。”“获得访问权限后,攻击者可以通过远程桌面协议 (RDP) 连接到客户的系统,然后渗透到客户的基础设施中。”

Twelve 使用的其他工具中,最突出的是 Cobalt Strike、Mimikatz、Chisel、BloodHound、PowerView、adPEAS、CrackMapExec、Advanced IP Scanner 和 PsExec,用于凭证窃取、发现、网络映射和权限提升。与系统的恶意 RDP 连接通过 ngrok 进行隧道传输。

还部署了 PHP Web Shell,具有执行任意命令、移动文件或发送电子邮件的功能。这些程序(例如WSO Web Shell)在 GitHub 上很容易获得。

在卡巴斯基调查的一起事件中,据称威胁行为者利用 VMware vCenter 中已知的安全漏洞(例如CVE-2021-21972和CVE-2021-22005)来传递Web shell,然后该 Web shell 被用于放置名为 FaceFish 的后门。

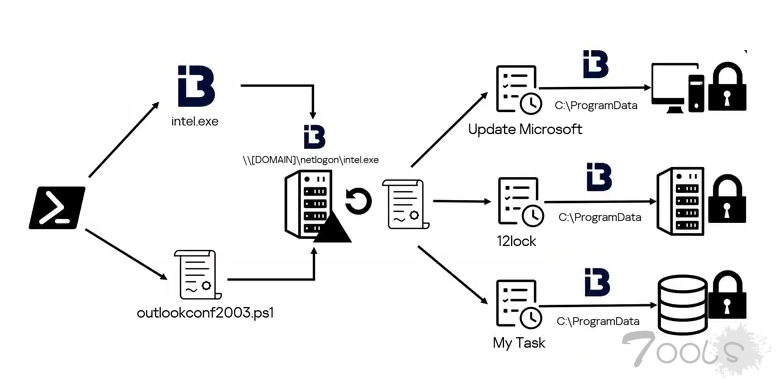

“为了在域基础架构中站稳脚跟,攻击者使用 PowerShell 添加域用户和组,并修改 Active Directory 对象的 ACL(访问控制列表),”报告称。“为了避免被发现,攻击者将他们的恶意软件和任务伪装成现有产品或服务的名称。”

所用名称包括“Update Microsoft”、“Yandex”、“YandexUpdate”和“intel.exe”。

此次攻击还具有以下特点:使用 PowerShell 脚本(“Sophos_kill_local.ps1”)来终止受感染主机上与 Sophos 安全软件相关的进程。

最后阶段需要使用 Windows 任务计划程序启动勒索软件和擦除器负载,但在此之前,需要通过名为 DropMeFiles 的文件共享服务以 ZIP 存档的形式收集和泄露有关受害者的敏感信息。

卡巴斯基研究人员表示:“攻击者使用流行的LockBit 3.0 勒索软件版本(该版本由公开源代码编译而成)来加密数据。在开始工作之前,勒索软件会终止可能干扰单个文件加密的进程。”

该擦除器与Shamoon恶意软件相同,它会重写所连接驱动器上的主引导记录 (MBR),并用随机生成的字节覆盖所有文件内容,从而有效地阻止系统恢复。

卡巴斯基指出:“该组织坚持使用公开且为人熟知的恶意软件工具库,这表明它没有自己开发任何工具。这使得及时发现并阻止 Twelve 的攻击成为可能。”

评论0次