黑客在“奇异集市”行动中劫持了暴露的LLM端点

黑客在“奇异集市”行动中劫持了暴露的LLM端点

恶意攻击活动正积极针对暴露的 LLM(大型语言模型)服务端点,以非法访问 AI 基础设施牟利。

在 40 天的时间里,Pillar Security 的研究人员在其蜜罐上记录了超过 35,000 次攻击会话,从而发现了一个大规模的网络犯罪行动,该行动通过访问暴露的或身份验证不足的 AI 端点来牟利和牟利。

他们将此次攻击活动称为“奇异集市”,并强调这是首批归因于特定威胁行为者的“LLM劫持”攻击案例之一。

据BleepingComputer获得的一份报告显示,Bizarre Bazaar涉及未经授权访问防护薄弱的LLM基础设施端点,具体表现为:

窃取计算资源用于加密货币挖矿

在暗网市场转售 API 访问权限

从提示信息和对话历史记录中提取数据,

尝试通过模型上下文协议 (MCP) 服务器接入内部系统

常见的攻击途径包括自托管的 LLM 设置、暴露或未经身份验证的 AI API、可公开访问的 MCP 服务器以及具有公共 IP 地址的开发或测试 AI 环境。

通常,攻击者会利用配置错误,例如未经身份验证的 Ollama 端点(端口 11434)、OpenAI 兼容的 API(端口 8000)以及未经身份验证的生产聊天机器人。

研究人员指出,一旦 Shodan 或 Censys 互联网扫描中出现配置错误的端点,攻击就会在数小时内开始。

Pillar Security 表示:“这种威胁与传统的 API 滥用不同,因为被攻破的 LLM 端点可能会造成重大损失(推理成本很高),暴露敏感的组织数据,并提供横向移动的机会。”

月初, GreyNoise 的一份报告重点介绍了类似的活动,攻击者主要针对商业 LLM 服务进行枚举。

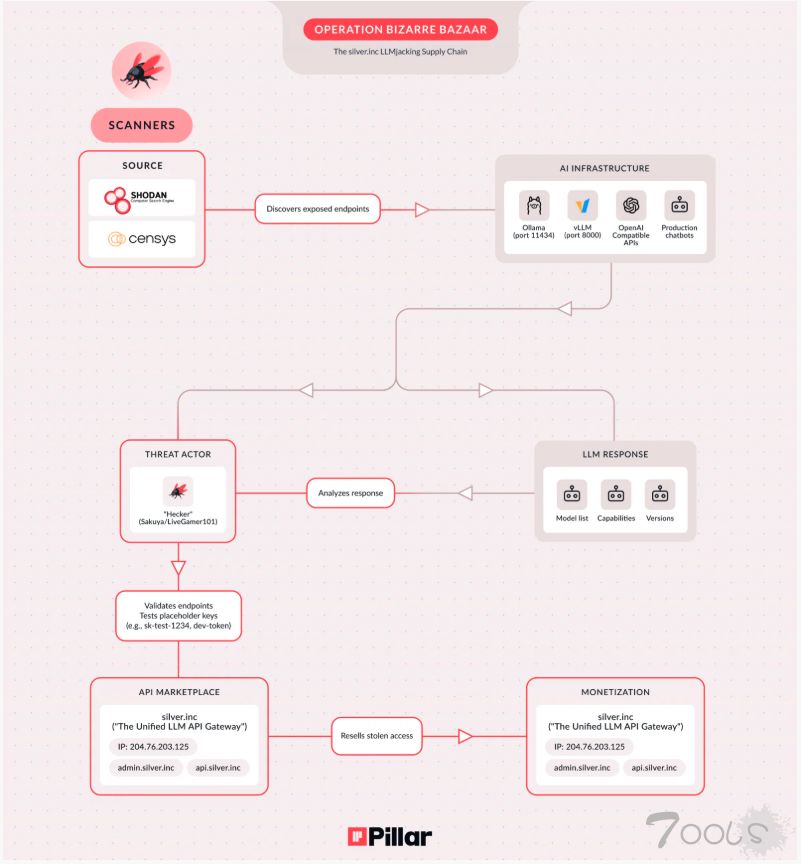

Pillar Security 的调查结果表明,存在一条涉及三个威胁行为者的犯罪供应链,他们很可能作为同一行动的一部分共同合作。

第一种方法使用机器人程序系统地扫描互联网,寻找LLM和MCP端点。第二种方法验证扫描结果并测试访问权限。第三种方法在名为“silver[.]inc”的网站上运营一项商业服务,该服务通过Telegram和Discord进行推广,以加密货币或PayPal付款的方式转售访问权限。

SilverInc 推广一个名为 NeXeonAI 的项目,该项目被宣传为“统一的 AI 基础设施”,可提供来自领先供应商的 50 多个 AI 模型。

研究人员还将此次行动归因于使用别名“Hecker”、“Sakuya”和“LiveGamer101”的特定威胁行为者。

Pillar Security 报告称,虽然 Bizarre Bazaar 专注于 LLM API 滥用,但他们也追踪了一项专注于 MCP 端点侦察的独立活动。

这种目标定位方式为通过 Kubernetes 交互、云服务访问和 shell 命令执行进行横向移动提供了更多机会,这些机会通常比基于资源消耗的货币化策略更有价值。

虽然可能存在某种联系,但第二次活动与 Bizarre Bazaar 无关。

截至发稿时,该活动仍在进行中,SilverInc 服务也继续正常运行。BleepingComputer 已联系该平台就 Pillar 的调查结果寻求置评,但截至发稿时尚未收到回复。

在 40 天的时间里,Pillar Security 的研究人员在其蜜罐上记录了超过 35,000 次攻击会话,从而发现了一个大规模的网络犯罪行动,该行动通过访问暴露的或身份验证不足的 AI 端点来牟利和牟利。

他们将此次攻击活动称为“奇异集市”,并强调这是首批归因于特定威胁行为者的“LLM劫持”攻击案例之一。

据BleepingComputer获得的一份报告显示,Bizarre Bazaar涉及未经授权访问防护薄弱的LLM基础设施端点,具体表现为:

窃取计算资源用于加密货币挖矿

在暗网市场转售 API 访问权限

从提示信息和对话历史记录中提取数据,

尝试通过模型上下文协议 (MCP) 服务器接入内部系统

常见的攻击途径包括自托管的 LLM 设置、暴露或未经身份验证的 AI API、可公开访问的 MCP 服务器以及具有公共 IP 地址的开发或测试 AI 环境。

通常,攻击者会利用配置错误,例如未经身份验证的 Ollama 端点(端口 11434)、OpenAI 兼容的 API(端口 8000)以及未经身份验证的生产聊天机器人。

研究人员指出,一旦 Shodan 或 Censys 互联网扫描中出现配置错误的端点,攻击就会在数小时内开始。

Pillar Security 表示:“这种威胁与传统的 API 滥用不同,因为被攻破的 LLM 端点可能会造成重大损失(推理成本很高),暴露敏感的组织数据,并提供横向移动的机会。”

月初, GreyNoise 的一份报告重点介绍了类似的活动,攻击者主要针对商业 LLM 服务进行枚举。

Pillar Security 的调查结果表明,存在一条涉及三个威胁行为者的犯罪供应链,他们很可能作为同一行动的一部分共同合作。

第一种方法使用机器人程序系统地扫描互联网,寻找LLM和MCP端点。第二种方法验证扫描结果并测试访问权限。第三种方法在名为“silver[.]inc”的网站上运营一项商业服务,该服务通过Telegram和Discord进行推广,以加密货币或PayPal付款的方式转售访问权限。

SilverInc 推广一个名为 NeXeonAI 的项目,该项目被宣传为“统一的 AI 基础设施”,可提供来自领先供应商的 50 多个 AI 模型。

研究人员还将此次行动归因于使用别名“Hecker”、“Sakuya”和“LiveGamer101”的特定威胁行为者。

Pillar Security 报告称,虽然 Bizarre Bazaar 专注于 LLM API 滥用,但他们也追踪了一项专注于 MCP 端点侦察的独立活动。

这种目标定位方式为通过 Kubernetes 交互、云服务访问和 shell 命令执行进行横向移动提供了更多机会,这些机会通常比基于资源消耗的货币化策略更有价值。

虽然可能存在某种联系,但第二次活动与 Bizarre Bazaar 无关。

截至发稿时,该活动仍在进行中,SilverInc 服务也继续正常运行。BleepingComputer 已联系该平台就 Pillar 的调查结果寻求置评,但截至发稿时尚未收到回复。

评论0次