黑客利用 Microsoft Teams 向目标公司传播 Matanbuchus 3.0 恶意软件

Matanbuchus 恶意软件加载器现已更新至 3.0 版本,具备更强隐蔽性和逃避检测能力。它通过社工手段传播,利用远程协助诱导受害者执行恶意脚本。新版支持反向 shell、内存加载、增强混淆及 COM 技术,能远程执行任务并实现持久化。其作为 MaaS 服务,已对企业构成重大安全威胁。

网络安全研究人员发现了一种名为Matanbuchus的已知恶意软件加载器的新变种,该变种包含重要功能以增强其隐蔽性并逃避检测。

Matanbuchus 是一种恶意软件即服务 (MaaS) 产品的名称,它可以充当下一阶段有效载荷的管道,包括 Cobalt Strike 信标和勒索软件。

该恶意软件于 2021 年 2 月首次在俄语网络犯罪论坛上发布,租赁价格为 2,500 美元,已被用作类似 ClickFix 的诱饵的一部分,以诱骗用户访问未运行该恶意软件的合法但受感染的网站。

Matanbuchus 之所以在众多加载器中脱颖而出,是因为它通常不会通过垃圾邮件或路过式下载进行传播。相反,它通常采用主动社交工程的部署方式,即攻击者直接诱骗用户。在某些情况下,它支持类似于勒索软件团伙中间商所使用的初始访问权限。这使得它比典型的商业加载器更具针对性和协调性。

该加载程序的最新版本为 Matanbuchus 3.0,包含多项新功能,包括改进的通信协议技术、内存功能、增强的混淆方法、CMD 和 PowerShell 反向 shell 支持,以及运行下一阶段 DLL、EXE 和 shellcode 有效负载的能力(根据 Morphisec 的说法)。

网络安全

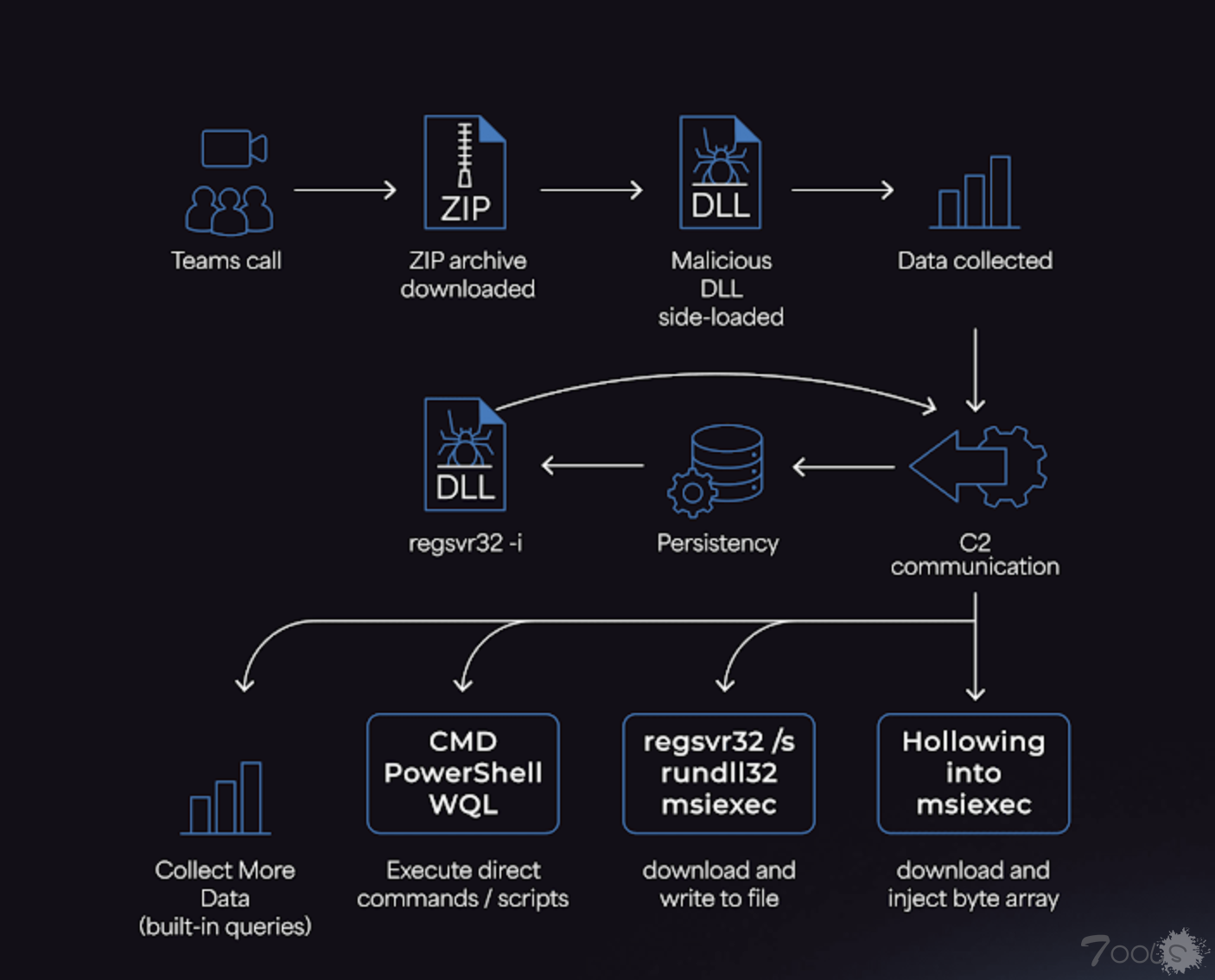

该网络安全公司表示,它在本月早些时候的一次事件中发现了这种恶意软件,当时一家未透露姓名的公司通过外部 Microsoft Teams 电话成为攻击目标,这些电话冒充 IT 帮助台,诱骗员工启动 Quick Assist 进行远程访问,然后执行部署 Matanbuchus 的 PowerShell 脚本。

值得注意的是,与 Black Basta 勒索软件行动相关的威胁行为者也采用了类似的社会工程策略。

Morphisec 首席技术官 Michael Gorelik表示: “攻击者精心锁定目标,诱使受害者执行脚本,从而触发下载某个压缩包。该压缩包包含一个重命名的 Notepad++ 更新程序 (GUP)、一个略作修改的配置 XML 文件,以及一个代表 Matanbuchus 加载程序的恶意侧载 DLL。”

Matanbuchus 3.0 已公开发布广告,HTTPS 版本每月价格为 10,000 美元,DNS 版本每月价格为 15,000 美元。

一旦启动,恶意软件就会收集系统信息并遍历正在运行的进程列表,以确定是否存在安全工具。它还会检查其进程的状态,以确认其是否以管理员权限运行。

然后,它将收集到的详细信息发送到命令与控制 (C2) 服务器,以 MSI 安装程序和可移植可执行文件的形式接收额外的有效载荷。通过设置计划任务来实现攻击的持久性。

网络安全

Gorelik 解释道: “虽然听起来很简单,但 Matanbuchus 的开发人员通过使用COM和注入 Shellcode 实现了高级任务调度技术。Shellcode 本身很有趣;它实现了相对基本的 API 解析(简单的字符串比较),以及操纵ITaskService 的复杂 COM 执行。”

该加载程序还配备了可由 C2 服务器远程调用的功能,以收集所有正在执行的进程、正在运行的服务和已安装的应用程序列表。

Gorelik 表示:“Matanbuchus 3.0 恶意软件即服务已演变为一种复杂的威胁。此更新版本引入了先进的技术,例如改进的通信协议、内存隐身、增强的混淆功能,以及对 WQL 查询、CMD 和 PowerShell 反向 Shell 的支持。”

“加载程序能够执行 regsvr32、rundll32、msiexec 或 process hollowing 命令,这凸显了它的多功能性,对受感染的系统构成了重大风险。”

随着恶意软件即服务的发展,Matanbuchus 3.0 融入了更广泛的趋势,即依靠 LOLBins(living-off-the-land 二进制文件)、COM 对象劫持和 PowerShell 阶段来保持低调。

评论0次